¿Qué es el Top 10 de OWASP?

Las brechas y los ataques a la seguridad se han vuelto tan frecuentes que sólo los más grandes aparecen en los titulares. Pero los ataques contra organizaciones de cualquier tamaño nunca han sido tan frecuentes y tan sofisticados, por lo que es aún más importante que haga todo lo posible para proteger los activos digitales de su organización.

El Open Web Application Security Project (OWASP) es una organización sin ánimo de lucro que trabaja para concienciar, mejorar y gestionar los riesgos de seguridad de las aplicaciones web. Prácticamente todas las empresas y otras organizaciones públicas y privadas de la economía digital actual mantienen aplicaciones y servidores web para anunciar, comprar, vender, informar y servir a sus clientes o miembros de innumerables maneras. Por definición, una aplicación web está orientada al público: esto la hace especialmente vulnerable a los ataques desde cualquier lugar y en cualquier momento. Para proteger a su organización contra los ataques y las infracciones de seguridad, es imprescindible gestionar de cerca las vulnerabilidades de las interacciones del software de las aplicaciones web.

La OWASP evalúa las vulnerabilidades más prevalentes y críticas de las aplicaciones web para elaborar una lista de las 10 principales que se actualiza cada 3 o 4 años. El informe más recientese publicó en 2021. El proyecto OWASP Top 10 utiliza un amplio consenso del negocio para determinar las 10 categorías de riesgo de seguridad de aplicaciones web más críticas. Los CWE (Common Weakness Enumeration), bien conocidos en el negocio, se asignan a las 10 categorías principales. Los CWE, a su vez, se basan en una base de datos más amplia de CVE (Vulnerabilidades y Exposiciones Comunes) mantenida en la Base de Datos Nacional de Vulnerabilidad (NVD) bajo la dirección del Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST) de los Estados Unidos.

Comprender las 10 Principales Categorías de OWASP

The 2021 Top 10 OWASP vulnerabilities are:

A01:2021—Control de acceso fallido: La aplicación inadecuada de las restricciones sobre lo que los usuarios autenticados pueden hacer, permite a los atacantes explotar el acceso a funcionalidades y/o datos no autorizados.

A02:2021—Fallos criptográficos Muchas aplicaciones web y API no protegen adecuadamente los datos sensibles, como la información financiera, sanitaria y de identificación personal (PII), lo que permite a los atacantes robar o modificar dichos datos para llevar a cabo fraudes, robos de identidad u otros delitos.

A03: La inyección de datos, como la inyección de SQL, NoSQL, OS y LDAP, se produce cuando se envían datos no fiables a un intérprete como parte de un comando o una consulta.

A04:2021—Diseño inseguro es una nueva categoría para el 2021, con un enfoque en los riesgos relacionados con los defectos de diseño.

A05:2021—Desconfiguración de la seguridad El problema más frecuente es la desconfiguración de la seguridad, que incluye configuraciones inseguras por defecto, configuraciones incompletas o ad hoc, almacenamiento abierto en la nube, cabeceras HTTP mal configuradas y mensajes de error detallados que contienen información sensible. A4:2017—Entidades externas XML (XXE) forma ahora parte de esta categoría de riesgo.

A06:2021—Componentes Vulnerables y No Actualizados La explotación de un componente vulnerable—como bibliotecas, marcos de trabajo y otros módulos de software que se ejecutan con los mismos privilegios que la aplicación—puede conducir a una grave pérdida de datos o a la toma de posesión del servidor.

A07:2021—Fallos de identificación y autenticación Las funciones de autenticación y gestión de sesiones implementadas de forma incorrecta, permiten a los atacantes comprometer contraseñas, claves o tokens de sesión para explotar las identidades de los usuarios.

A08:2021—Fallos en la integridad del software y de los datos es una nueva categoría que hace suposiciones relacionadas con las actualizaciones de software, los datos críticos y los conductos CI/CD sin verificar la integridad. A8:2017—Insecure Deserialization es ahora una parte de esta categoría más amplia.

A09:2021—Fallos en el registro y la supervisión de la seguridad Un registro y una supervisión insuficientes, junto con una integración inexistente o ineficaz con la respuesta a incidentes, permiten a los atacantes seguir atacando los sistemas, mantener la persistencia, pivotar a más sistemas y manipular, extraer o destruir datos.

A10:2021—La falsificación de solicitudes del lado del servidor permite a un atacante inducir a la aplicación del lado del servidor a realizar solicitudes HTTP a un dominio arbitrario de su elección.

El CWE de Ridge Security en el Mapa del Top 10 de OWASP

Las categorías del OWASP Top 10 proporcionan un resumen fácil y claro de los diez riesgos más críticos para la seguridad de las aplicaciones web. Para proteger las aplicaciones y servidores web de su organización, debe entender qué vulnerabilidades específicas (CWE) están incluidas en cada una de las 10 categorías principales de OWASP.

Aunque existe un amplio acuerdo en el negocio sobre la asignación de CWEs a las categorías OWASP, hay diferencias en las implementaciones específicas de los productos de los diferentes proveedores de mitigación de seguridad. Estos detalles son importantes para la amplitud de la cobertura y la protección que se obtiene al utilizar el producto de un proveedor específico para realizar pentest a sus aplicaciones web.

RidgeBot cubre una lista exhaustiva de CWEs en cada una de las 10 categorías principales de OWASP, lo que le proporciona la máxima confianza de que las capacidades de pentest y explotación de RidgeBot dan como resultado una protección completa de las aplicaciones y servidores web de su organización.

A1:2021—Control de Acceso Roto

|

|

A2:2021—Fallos de Criptografía

|

|

A3:2021-Inyección

|

|

A4:2021-Diseño Seguro

|

|

A5:2021-Desconfiguración de la Seguridad

|

|

A6:2021—Componentes Vulnerables y Obsoletos

|

|

A7:2021—Fallos de Identificación y Autenticación

|

|

A8:2021—Fallas en el Software y en la Integridad de los Datos

|

|

A9:2021—Fallos en el Registro y la Supervisión de la Seguridad

|

|

A10:2021—Falsificación de Solicitudes del Lado del Servidor

|

¿Cómo Ayuda un Informe OWASP Top 10 de RidgeBot en las Auditorías de Seguridad?

Debido a que los mapeos de CWE a OWASP TOP 10 varían entre las implementaciones de los proveedores, la declaración de que su organización es “compatible con OWASP Top 10” sigue siendo ambigua. Durante una auditoría, es posible que tenga que proporcionar pruebas detalladas de la protección para cada uno de los CWE específicos que usted, o el auditor, creen que lo hacen compatible con OWASP.

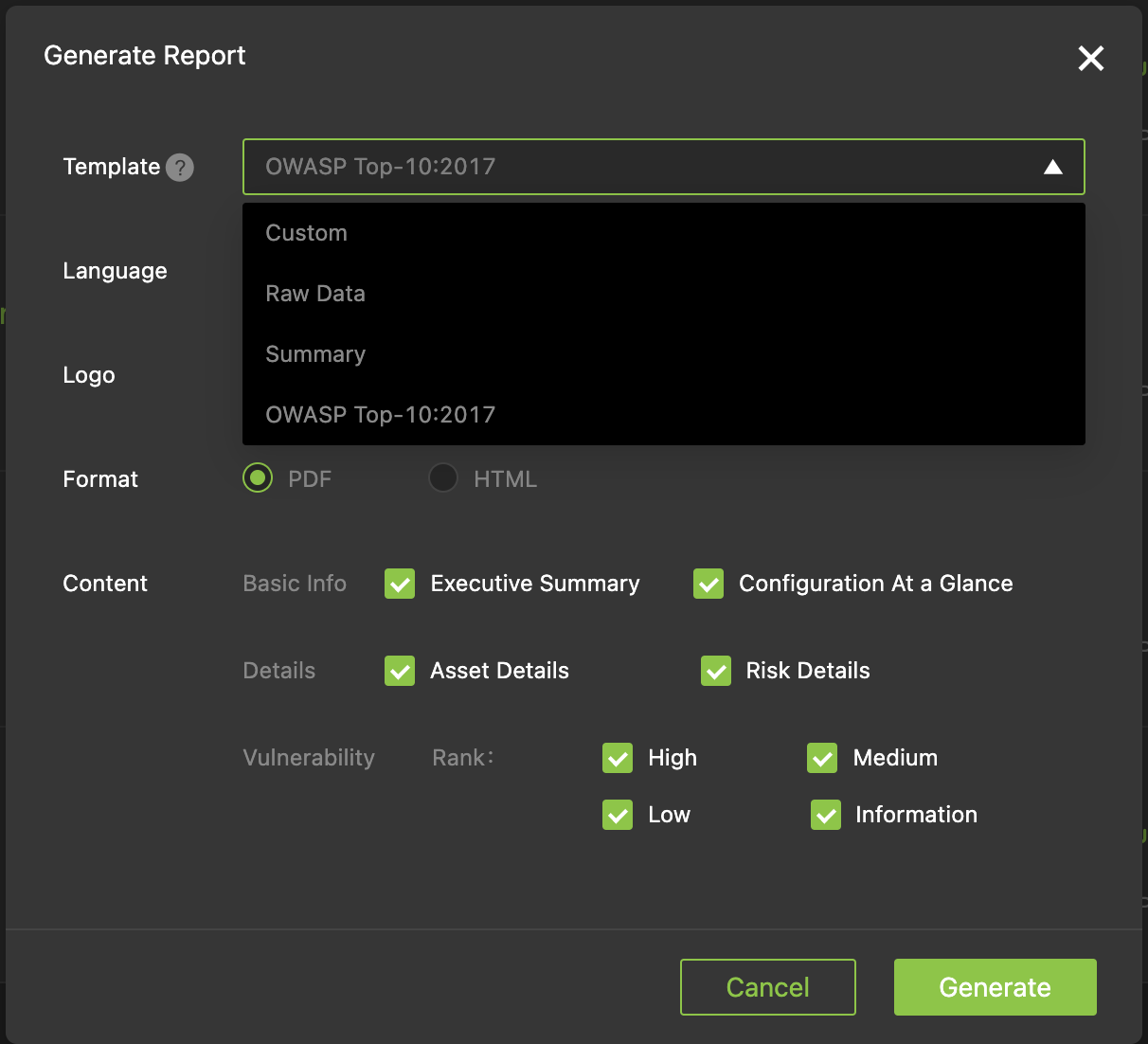

El completo informe OWASP integrado de RidgeBot agiliza la presentación de pruebas a la dirección o a los auditores de que todas sus aplicaciones web cumplen con la normativa OWASP Top 10.

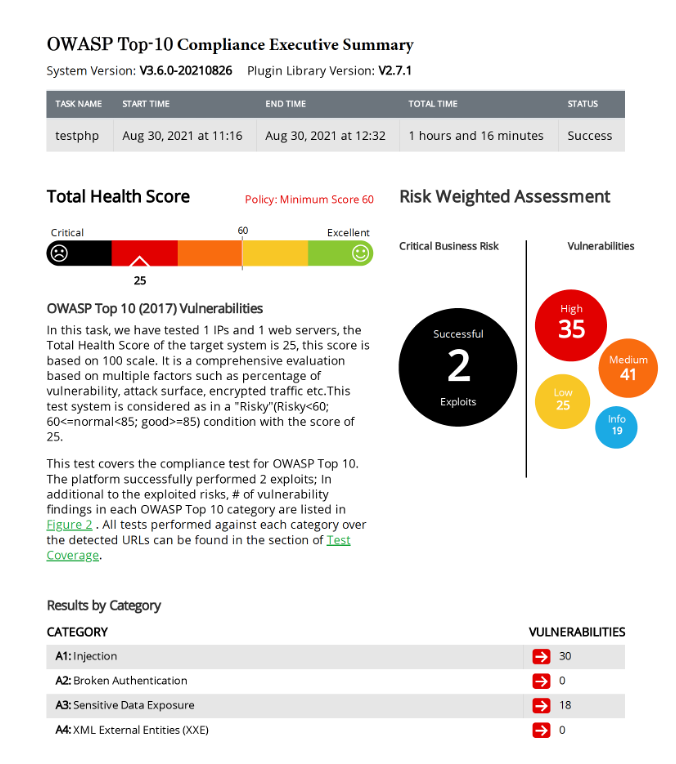

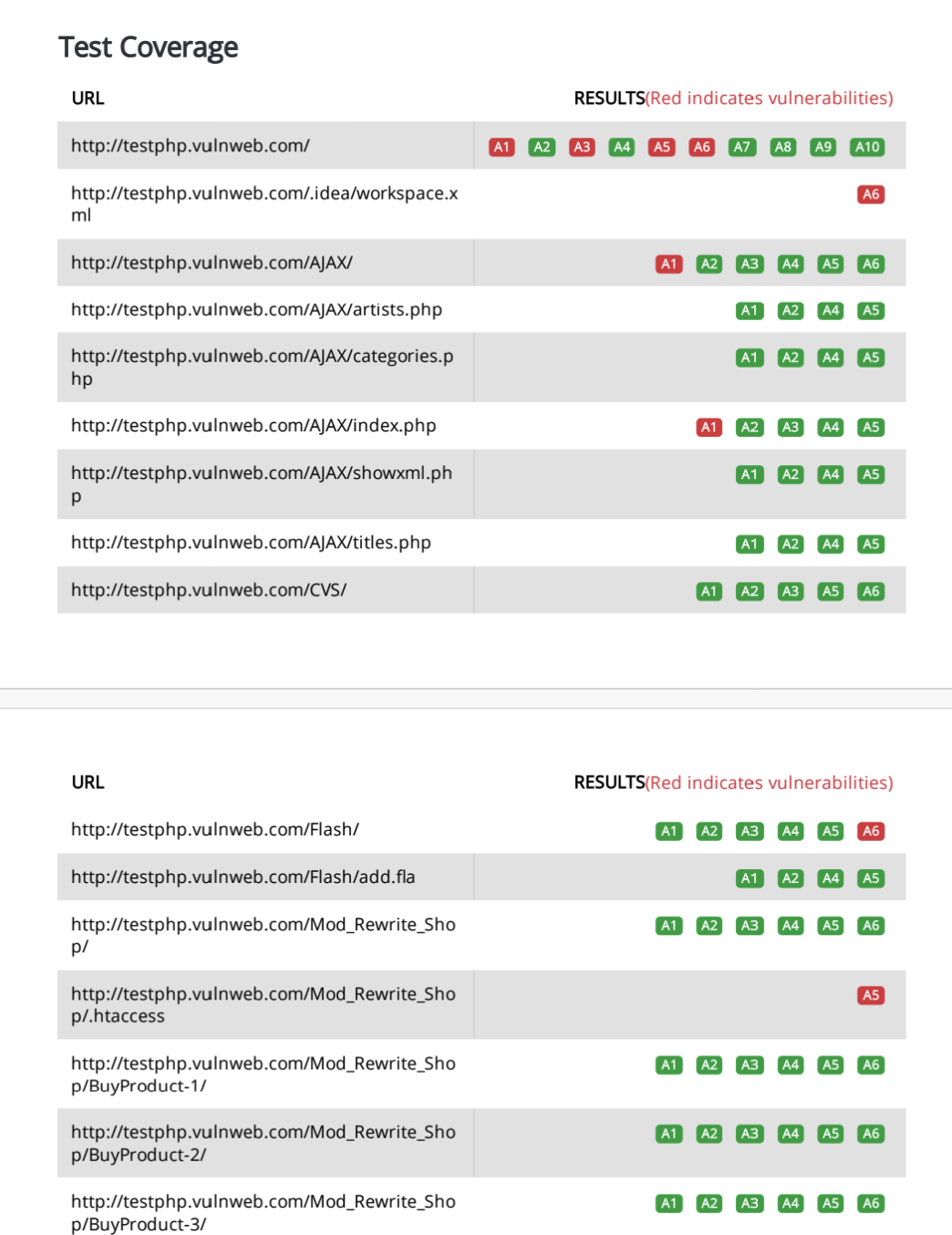

El encabezado del informe OWASP Top 10 de RidgeBot ofrece un resumen ejecutivo de todas las vulnerabilidades encontradas -clasificadas en niveles de gravedad apropiados- así como las que fueron explotadas con éxito (flecha roja). Más abajo (flecha verde), el informe proporciona información detallada sobre el cumplimiento de cada una de las categorías del OWASP Top 10 y de los CWE exactos probados en cada categoría.

Para cada uno de los servidores que sometió a las pruebas de penetración y explotación web de RidegBot, el cuerpo del informe indica el estado de cumplimiento de cada una de las 10 categorías principales de OWASP. Esta información le proporciona una hoja de ruta instantánea para parchear, actualizar o sustituir sus aplicaciones para que sean conformes. También le proporciona pruebas listas para presentar a un auditor de que sus aplicaciones y servidores son conformes.

Las Ventajas de Utilizar RidgeBot para Mantenerse Protegido Contra el OWASP Top 10

La comunidad OWASP proporciona información y herramientas útiles para abordar los riesgos de seguridad de las aplicaciones web. Si bien la lista de los 10 principales es un punto de referencia extremadamente útil y amplio para el negocio, no facilita la carga de implementar una estrategia para saber cómo se miden sus aplicaciones web, o cómo corregir las vulnerabilidades persistentes. La lista de los 10 principales tampoco proporciona información específica sobre los CWE exactos contra los que están protegidas sus aplicaciones.

Una prueba de penetración y explotación de RidgeBot tiene como objetivo un conjunto completo y superior en el negocio de las vulnerabilidades CWE en cada una de las 10 principales categorías. El informe incorporado proporciona detalles exactos de cada categoría de los 10 principales y de los CWE probados y/o explotados. . Con una prueba de explotación periódica—la frecuencia que usted elija—de RidgeBot contra sus servidores y aplicaciones web, siempre podrá estar seguro de que los activos digitales de su organización están lo más protegidos posible de los ataques basados en la web. Puede proporcionar información y pruebas bajo demanda a la dirección o a los auditores sobre el estado de cumplimiento de las actividades basadas en la web de su organización. El informe también incluye pasos detallados para resolver cualquier vulnerabilidad encontrada—y la prioridad relativa de cada una—que pueden guiar al personal sobre las acciones específicas a tomar para llegar o mantener el 100% de cumplimiento.

Por favor, completa el formulario para descargar el informe de muestra de OWASP.

Please complete the form to download the sample report.

![OWASP-Top-10-08032023[13724]](https://ridgesecurity.ai/wp-content/uploads/OWASP-Top-10-0803202313724.png)