Las pruebas de penetración automatizadas pueden reforzar las capacidades de los humanos

“¿Pueden las pruebas de penetración automatizadas reemplazar a los humanos?” este artículo fue publicado ayer. Resonó tanto en mí, que sentí una sonrisa en mi cara mientras lo leía. Es el primer artículo que le da a la "prueba de penetración automatizada" una...

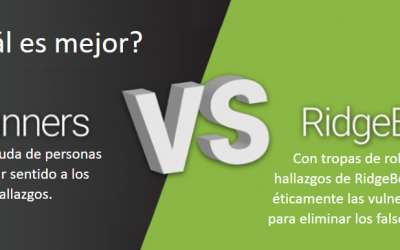

Comparando los escáneres con las tropas de robots de RidgeBot™.

¿Deberían los CISO considerar agregar un ejército de robots a sus defensas? ¿Qué tan diferentes son? La prueba de referencia a continuación contra Metasploitable 2 (MSF2) le dice todo: Entre las 15 principales vulnerabilidades diseñadas, RidgeBot™ tiene la mayor...

Escáner vs. RidgeBot™ = Vulnerabilidad vs. Explotación

En las presentaciones anteriores de nuestro producto, hemos hecho hincapié en cómo RidgeBot™ no se limita a encontrar las vulnerabilidades del sistema, sino que también utiliza las pruebas de concepto para probar las vulnerabilidades con el fin de encontrar posibles...

Contrata A Un Cyber Bot Como Tu Equipo Rojo

¿Bot o no? Hay un debate en la actualidad sobre si las máquinas harán que nuestros trabajos sean obsoletos o no. A fin de cuentas, el humano y las máquinas funcionan siempre mejor juntos, y aquello de lo que se encarguen los robots permitirá a los humanos centrarse en...

¿Por qué ahora más que nunca se necesitan pruebas de penetración automatizadas?

Como todos sabemos, cada vez más gente se está dando cuenta de la importancia de la seguridad de la red y de las TI, lo que desafortunadamente es el resultado de la creciente cantidad de violaciones de seguridad y de datos en los titulares de las noticias. El blanco...

¿En qué se diferencia RidgeBot™ de otras herramientas de PenTest? Ajuste en tiempo real vs. Lógica predefinida.

RidgeBot™ es un sistema de pruebas de penetración totalmente automatizado basado en una red neuronal que toma sus propias decisiones para cada paso del ataque, o en nuestro término, realiza la planificación del ataque. En las herramientas tradicionales de exploración...

¿Cómo implementar la explotación de EternalBlue con RidgeBot™?

En el hacking, un código de shell es un pequeño trozo de códigos que se utiliza como carga útil en la explotación. Se llama "código de shell" porque típicamente inicia un shell de comandos desde el cual un atacante puede controlar la máquina comprometida. Una...

Demostración de un ataque iterativo al servidor MYSQL con RidgeBot™: un sistema de prueba de penetración totalmente automatizado

Muchas herramientas de explotación disponibles en la actualidad solo pueden procesar ataques paso a paso. Para lograr descifrar ataques de múltiples capas o iterativos, los probadores de Pen deben vincular los puntos y ordenar el sistema. A diferencia de estas...

RidgeBot™ Post-Explotación Basada en la Explotación de MSSQL (Segunda Parte)

En la primera parte, presentamos herramientas "más sigilosas" basadas en Windows para detectar el servicio MSSQL: Detectar la instancia de MSSQL basada en el grupo de trabajo y detectar la instancia de MSSQL en un entorno de dominio de Windows. En este blog, vamos a...

RidgeBOT Post-Explotación Basada en la Explotación de MSSQL (Primera Parte)

En las pruebas de penetración, a menudo nos encontramos con una base de datos MSSQL. Usualmente, usamos un procedimiento extendido como xp_cmdshell para realizar la escalada de privilegios o ejecutar comandos de sistema. Sin embargo, cuando xp_cmdshell no se usa, ¿qué...