El 22 de abril, el Washington Post informó de que casi 25.000 direcciones de correo electrónico y contraseñas supuestamente del NIH, la OMS, la Fundación Gates, y otros, se han colocado en línea.

Según un experto en seguridad cibernética, 48 personas de la OMS tienen “contraseña” como su contraseña. Otros han usado sus propios nombres de pila o me han cambiado.

La Contraseña Débil, como siempre, se convierte en un punto de entrada obvio en esta brecha. Todavía mucha gente no se ha dado cuenta, de lo fácil que es revelar la contraseña débil. Déjenos mostrarle un ejemplo con Ridge Bot, un sistema de pruebas de seguridad automatizado.

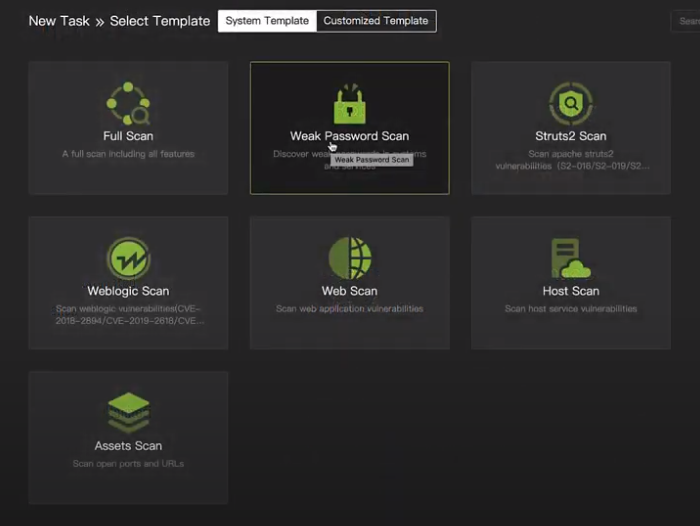

Esta es la interfaz gráfica de usuario del sistema Ridge Bot. Para esta prueba utilizamos un objetivo “Broken Web”, publicado por OWASP. Primero, vamos a elegir una plantilla. Incluso hay una plantilla estándar incorporada sólo para la Contraseña Débil. Selecciona eso, y luego crea una tarea. En la tarea, introduce la dirección IP del servidor web de destino. Luego haz que se ejecute. Tan simple como eso.

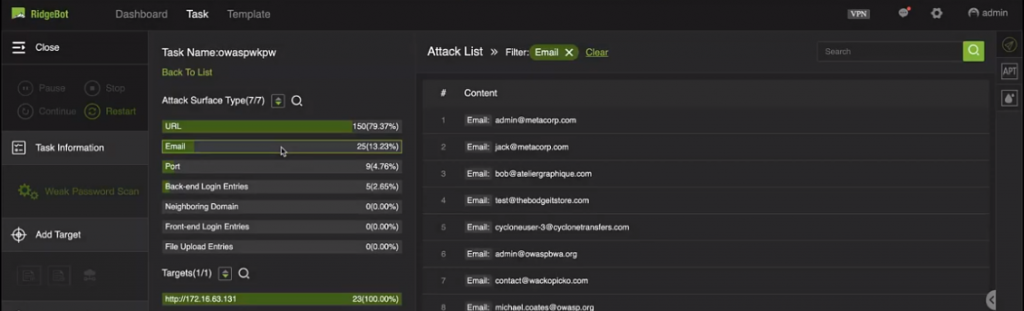

El sistema primero descubre automáticamente todas las superficies de ataque incluyendo dominios, URLs y correos electrónicos de ingreso asociados con esta IP. Veamos qué descubrió.

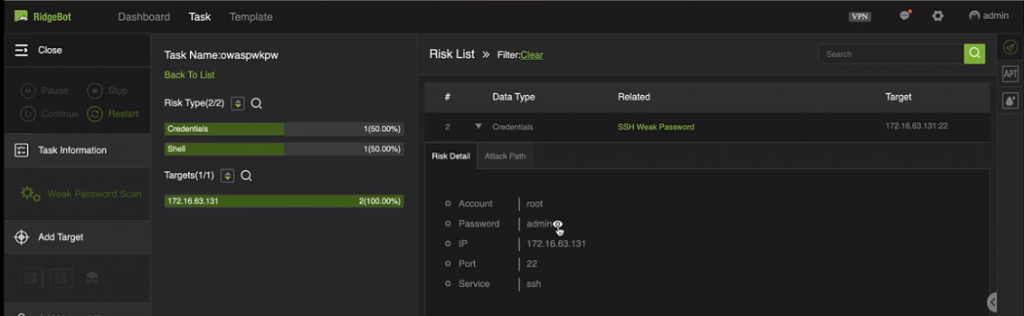

Encontramos una instancia de “contraseña débil”. Haz clic en la contraseña de la primera semana, aquí tienes: la cuenta es root, la contraseña es admin. Usando este nombre de cuenta y contraseña, podemos acceder a la consola web.

Estas contraseñas débiles de uso común se almacenan en un diccionario construido en el sistema RidgeBot. Es una tarea fácil para un ordenador adivinarlas.

Estos correos electrónicos que encontramos a través del escaneo anterior, son nombres de usuario de este sitio web. Pueden imaginar que al adivinar estas contraseñas, podemos obtener fácilmente la información de la cuenta de los usuarios.

¿Esto te asusta?

¡Fin del Covid-19, Fin de las contraseñas débiles!

Para saber más sobre RidgeBot, mira nuestra demostración ahora.