Hafnium es un grupo de ciberespionaje con supuestos vínculos con el gobierno chino. Son responsables de una ola global de ciberataques y violaciones de datos que comenzó en enero de 2021 después de que se descubrieran varios exploits del día cero en los servidores Microsoft Exchange. Esto da a los atacantes acceso completo a los correos electrónicos y contraseñas de los usuarios, privilegios de administrador en el servidor y acceso a los dispositivos conectados en la misma red. Aproximadamente, 60.000 organizaciones se han visto comprometidas por estas vulnerabilidades, y decenas de miles siguen sin saber que están expuestas a estos fallos de Microsoft Server.

Desde que Microsoft publicó los parches para Exchange Server el 2 de marzo de 2021, los ciberataques dirigidos a estas vulnerabilidades han aumentado drásticamente. Los delincuentes saben que la ventana de oportunidad se está cerrando y están tratando de comprometer tantos servidores como sea posible antes de que sean parcheados.

Los atacantes suelen instalar una puerta trasera que permite el acceso total a los servidores afectados, incluso si el servidor es parcheado posteriormente y deja de ser vulnerable a los exploits originales. Por lo tanto, es fundamental actualizar los servidores desprotegidos antes de que sean descubiertos por los ciberdelincuentes. Una solución temporal sería colocar el servidor Exchange dentro de una VPN para separar el puerto 443 de las solicitudes de conexión externas.

¿Qué servidores están afectados por las vulnerabilidades del día cero?

Los siguientes servidores deben ser actualizados inmediatamente:

- Microsoft Exchange Server 2013 – 15.00.1497.012

- Microsoft Exchange Server 2016 – 15.01.2106.013

- Microsoft Exchange Server 2019 – 15.02.0721.013

- Microsoft Exchange Server 2019 – 15.02.0792.010

Solo el software de Exchange está afectado por estas vulnerabilidades y no Exchange Online.

Metodología

Hay cuatro Exposiciones Comunes de Vulnerabilidad (CVEs) que están siendo explotadas:

1. CVE-2021-26855

- CVSS 9.1 (crítico)

La cadena de ataque comienza con la exploración de este fallo, también conocido como vulnerabilidad Server-Side-Request-Forgery (SSRF). Todo lo que necesita un atacante para explotar el fallo es conocer la dirección IP o el nombre de dominio completo (FQDN) de un servidor Exchange y la cuenta de correo electrónico a la que desea dirigirse. El servidor Exchange vulnerable también tendría que aceptar conexiones no fiables a través del puerto 443. La explotación exitosa de esta falla permitiría al atacante autenticarse en el servidor Exchange.

2. CVE-2021-34523

- CVSS 7.5 (alto)

Se trata de otra vulnerabilidad de ejecución remota de código de Microsoft Exchange en la que la validación del token de acceso antes de PowerShell es incorrecta. Un adversario que utilice este fallo puede obtener acceso de usuario “System” que a su vez tiene acceso “Admin”.

3. CVE-2021-26858 y CVE-2021-27065

- CVSS 7.8 (alto)

Tanto CVE-2021-26858 como CVE-2021-27065 ofrecen capacidades de compromiso del sistema similares a CVE-2021-34523 cuando se explotan.

Sólo después de autenticar el acceso privilegiado a través de CVE-2021-26855 se pueden explotar estos defectos. Una vez que el atacante haya logrado comprometer el sistema, se le permitirá introducir código malicioso en cualquier ruta del servidor Exchange. Hafnium utiliza estos fallos para desplegar web shells -conocidas como backdoors- para obtener acceso remoto al servidor. Esto hace posible la inyección de comandos maliciosos y el despliegue de ransomware incluso después de que estos CVEs hayan sido parcheados.

¿Cómo determinar si su organización está afectada?

Ridge Security proporciona un análisis completo de su entorno de amenazas. No sólo analiza las vulnerabilidades, sino que proporciona cadenas de muerte paso a paso para describir cómo se puede explotar la vulnerabilidad. También proporciona orientación sobre cómo remediarlo.

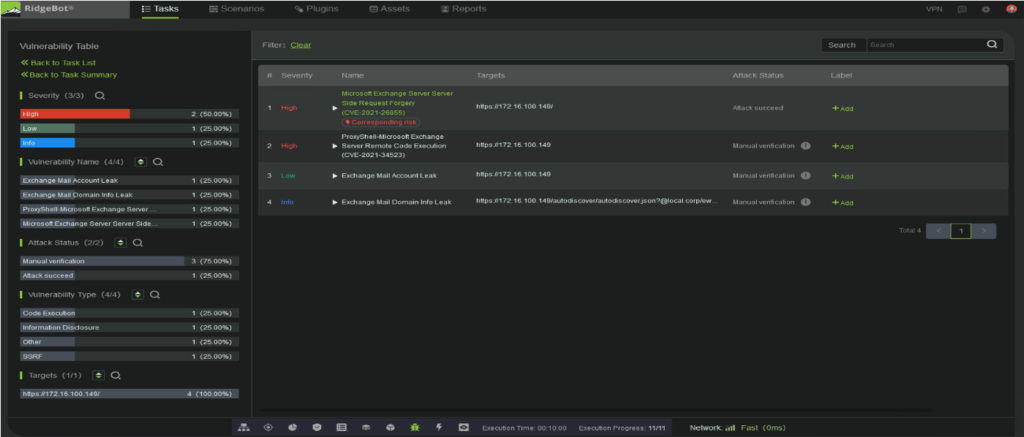

Para determinar si está en riesgo, debe abrir la tabla de vulnerabilidades y buscar la CVE-2021-26855, ya que todas las fallas restantes sólo pueden ser explotadas después de que ésta haya sido comprometida. Si se detecta la CVE-2021-26855, se puede deducir que todas las demás vulnerabilidades han sido explotadas.

Figura 1: RidgeBot descubrió ProxyLogon como riesgo (vulnerabilidad explotada con éxito)

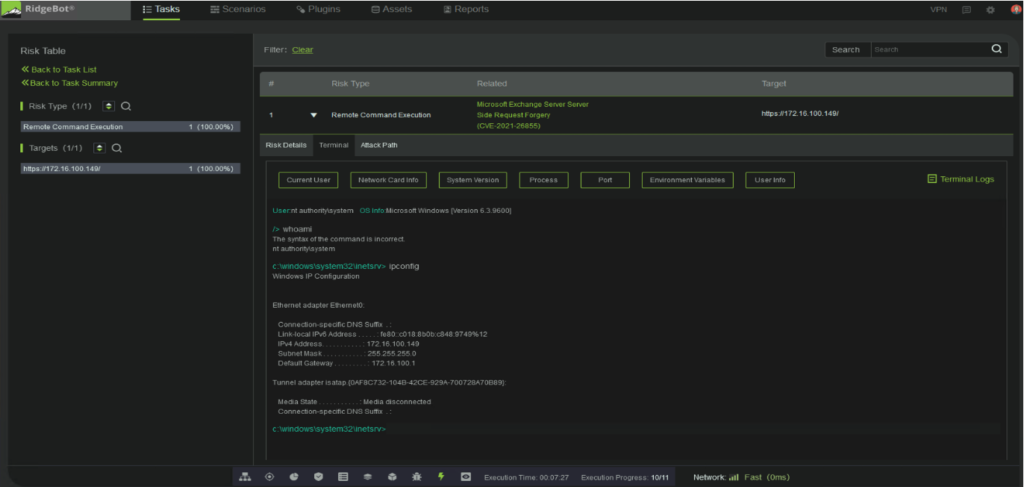

Usted notará que la tabla de vulnerabilidad contiene una notación cuando hay otros riesgos o vulnerabilidades correspondientes. Estas vulnerabilidades aparecerán bajo la gravedad correspondiente de alta, media o baja. Además, la tabla de riesgos muestra los detalles de los riesgos y proporciona una interfaz de terminal en tiempo real en las interfaces de comandos remotos.

Figura 2: Pruebas que demuestran que el shell ha sido comprometido

Los servidores desprotegidos deben ser actualizados urgentemente antes de que sean descubiertos por los ciberdelincuentes. Si descubre que está expuesto a CVE-2021-26855 actualice primero los servidores que están orientados al exterior.

El 2 de marzo de 2021, el Centro de Respuesta de Seguridad de Microsoft (MSRC) publicó un comunicado de vulnerabilidades y exposiciones comunes (CVE) fuera de banda, instando a sus clientes a parchear sus servidores Exchange. El 15 de marzo, Microsoft publicó una herramienta PowerShell de un solo clic, The Exchange On-Premises Mitigation Tool, que instala las actualizaciones específicas que protegen contra la amenaza. También ejecuta un escaneo de malware que detecta la web shells instaladas y elimina las amenazas detectadas. Se recomienda como medida de mitigación temporal, ya que no instala otros parches y actualizaciones disponibles.

¿Cómo puedo saber si he sido comprometido?

Puede comprobar si su organización ha sido explotada ejecutando la herramienta de detección de Indicadores de Compromiso (IOC) de Microsoft.

Microsoft actualiza continuamente su feed de hashes de malware detectados y rutas de archivos maliciosos asociados a los últimos exploits de Exchange Server.

¿Qué hacer si se ha visto comprometido?

La Agencia de Ciberseguridad y Seguridad de las Infraestructuras del Gobierno de los Estados Unidos ha creado una guía de respuesta a las víctimas específicamente para CVE-2021-26855. La guía, conocida como CISA Alert AA21-062A, explica cómo llevar a cabo un análisis forense para ayudar a los esfuerzos de remediación.