Las cadenas de suministro de software DevSecOps se han convertido en un vector de ataque cada vez mayor. Por lo tanto, los conductos de entrega de software y las herramientas utilizadas para crear y desplegar software necesitan herramientas de seguridad eficaces que permitan a los equipos utilizarlas de forma regular, sin fricciones.

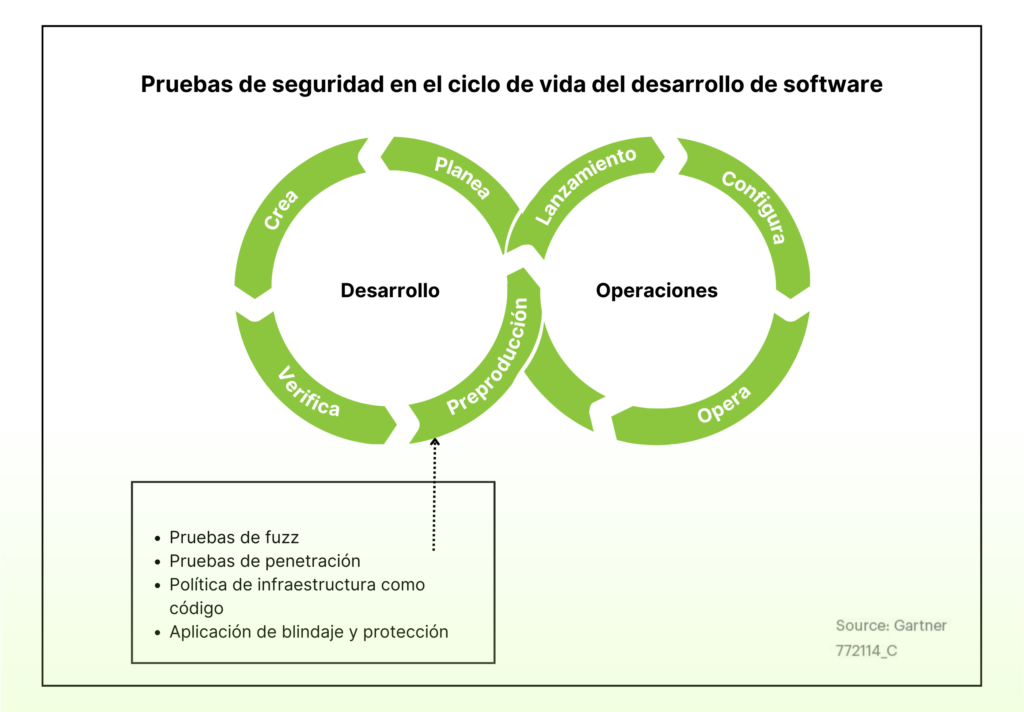

Los equipos de DevSecOps necesitan confiar en herramientas de seguridad automatizadas y fáciles de usar que se integren fácilmente en sus procesos para permitir que los desarrolladores y el personal de operaciones trabajen de forma cohesionada mientras planifican, crean y despliegan código para entornos de producción. Las prácticas de desarrollo ágil DevSecOps, las arquitecturas nativas de la nube y el software de código abierto requieren que los equipos utilicen herramientas que respalden su necesidad continua de seguridad y cumplimiento durante todo el ciclo de vida de desarrollo de software (SDLC).

El despliegue de pentesting automatizado dentro de DevSecOps descubre y valida proactivamente cualquier vulnerabilidad del software antes de que los malos actores las encuentren. Cuando el pentesting se convierte en una prioridad desde el principio del proceso de planificación, se convierte en una función intuitiva y natural del ciclo de vida de desarrollo de software.

Dentro de un proceso de desarrollo típico puede haber muchas áreas en las que se producen vulnerabilidades. El pentesting automatizado explota éticamente las vulnerabilidades encontradas, tal y como lo haría un hacker en un ciberataque real. Para garantizar que la seguridad se integra de forma cohesiva en DevSecOps, las pruebas de penetración deben realizarse de forma continua para mantenerse al día de los continuos avances. Las pruebas de penetración automatizadas, fáciles de usar e intuitivas, permiten a los desarrolladores identificar rápidamente fallos y vulnerabilidades, al tiempo que eliminan el factor de pérdida de tiempo y posible error humano asociado a las pruebas manuales.

RidgeBot refuerza la seguridad de DevSecOps encontrando y validando vulnerabilidades

RidgeBot es un sistema automatizado de pruebas de penetración que permite a DevSecOps entregar software seguro a través del SDLC. La seguridad debe integrarse en el SDLC desde la planificación, creación y verificación, hasta la pre-producción, el lanzamiento, la configuración y el funcionamiento. RidgeBot reduce y ayuda a remediar los riesgos asociados a las superficies de ataque mediante pruebas de penetración de evaluación continua de riesgos. Este es un componente crítico de una postura de seguridad DevSecOps de múltiples capas.

RidgeBot se despliega fácilmente en la fase de preproducción para garantizar un ciclo de desarrollo seguro. Esto proporciona las pruebas necesarias para modelar con precisión lo que sucedería en un entorno de producción. RidgeBot automatiza todo el proceso de ataque. Cuando se conecta a un entorno DevSecOps, descubre automáticamente los activos y utiliza su base de datos de conocimiento colectivo de vulnerabilidades para minar el sistema objetivo. Una vez que RidgeBot descubre una vulnerabilidad, utiliza técnicas de hacking ético integradas y bibliotecas de exploits para lanzar un ataque real contra la vulnerabilidad. Si tiene éxito, la vulnerabilidad se valida y RidgeBot documenta toda la transacción de la cadena de ataque. Los exhaustivos informes incluyen detalles sobre la vulnerabilidad, el exploit y la superficie de ataque, así como consejos y herramientas de corrección. Esto garantiza que la organización dispone de los controles de seguridad y mecanismos de defensa necesarios.

El despliegue temprano del ciclo de vida de RidgeBot permite a DevSecOps contar con una sólida postura de seguridad que refuerza cada parte del desarrollo de aplicaciones y sistemas, al tiempo que reduce la posibilidad de que se produzcan filtraciones de datos. RidgeBot apoya el bucle cerrado continuo de DevSecOps de seguridad integrada a través de su SDLC. RidgeBot puede integrarse en el modelado de amenazas de una organización para impulsar su programa de seguridad por diseño. Integrado en las capacidades de retroalimentación rápida, particularmente dentro de los entornos CI/CD, RidgeBot permite a los desarrolladores realizar pruebas rápidamente, con la frecuencia necesaria, y responder inmediatamente a un bucle de retroalimentación automatizado con informes sobre cualquier vulnerabilidad encontrada. Esto agiliza los procesos de desarrollo de software y los ciclos de revisión, mejorando la postura de seguridad en todo el SDLC.

El pentesting automatizado de RidgeBot puede utilizarse después de que se produzca un cambio significativo en un marco normativo, como cuando una aplicación entra en el ámbito del GDPR o del PCI-DSS. Además, el pentesting debe realizarse después de añadir una nueva función o servicio que cruce un límite de confianza, o después de cualquier modificación o adición al entorno de producción.

Conclusión

Las pruebas de penetración automatizadas de RidgeBot predicen las pérdidas potenciales sufridas por una organización si las vulnerabilidades encontradas son explotadas por los atacantes. RidgeBot es fácil e intuitivo de usar, lo que anima a los desarrolladores a utilizar el pentesting de forma regular. Esto apoya la necesidad de un desarrollo continuo, al tiempo que garantiza que el código se pruebe y valide para que esté libre de vulnerabilidades.

Haga clic aquí para obtener más información sobre cómo RidgeBot puede proteger su entorno DevSecOps.