Mantente en la primera línea de la defensa cibernética con RidgeBot®

Ridge Security, proveedor de soluciones de pruebas de penetración automatizadas de vanguardia, anuncia nuevas capacidades en RidgeBot® 3.4, para la validación posterior a la explotación. Esta nueva versión diferencia aún más a RidgeBot® de los escáneres de vulnerabilidades y las herramientas de autoexplotación de un solo paso que están disponibles actualmente, y refuerza la posición de RidgeBot® como una verdadera plataforma de gestión de vulnerabilidades basada en el riesgo.

Las operaciones posteriores a la explotación son técnicas avanzadas de hacking, utilizadas a menudo por ataques de APT (Amenaza Persistente Avanzada), incluyendo la conocida: DarkSide. que recientemente atacó el Colonial Pipeline. La post-explotación se refiere a la fase de operación después de que el sistema de la víctima haya sido comprometido por el atacante. Tras conseguir un punto de apoyo inicial en la red, el atacante recopila información sobre el entorno y la organización, exfiltra los datos y pivota desde el objetivo comprometido para seguir penetrando en las redes internas.

En esta versión, RidgeBot® realiza tácticas de post-explotación utilizando la escalada de privilegios e implantando un Botlet en el sistema comprometido. Este Botlet actuará como pivote para penetrar aún más en los servidores del mismo segmento de red IP de clase C o a través de los segmentos de red si la máquina víctima tiene tarjetas de doble red.

La capacidad de post-explotación de RidgeBot® brinda enormes beneficios a la organización, permitiéndoles:

- Descubrir y validar los riesgos empresariales en lo más profundo de sus redes internas y revelar cualquier ruta de movimiento lateral.

- Combatir más eficazmente los crecientes ataques de APT y ransomware.

- Controlar la profundidad y el alcance de la configuración posterior a la explotación para satisfacer las necesidades de su entorno.

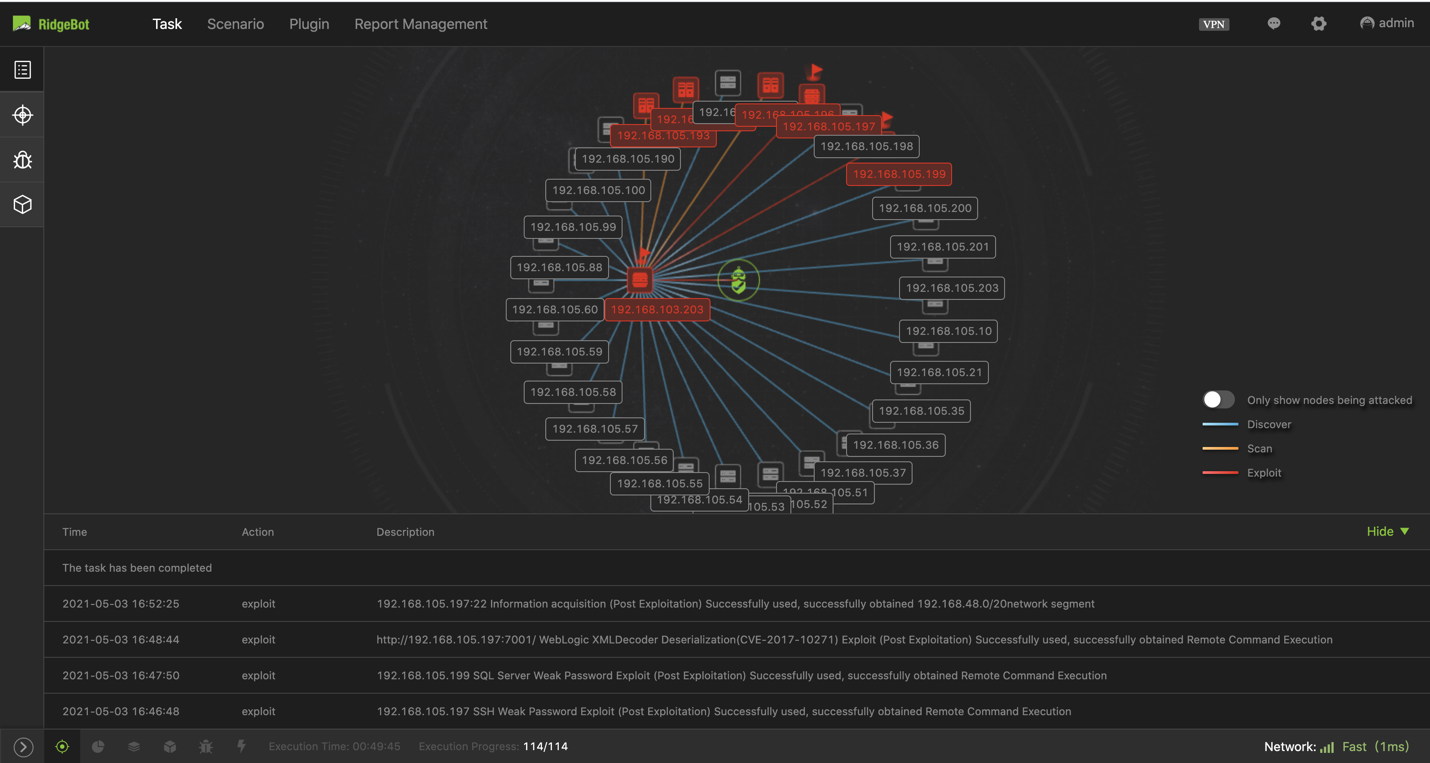

Figura 1. Esta vista de nodo muestra que RidgeBot® está haciendo un movimiento lateral desde el segmento de red 103 al 105.

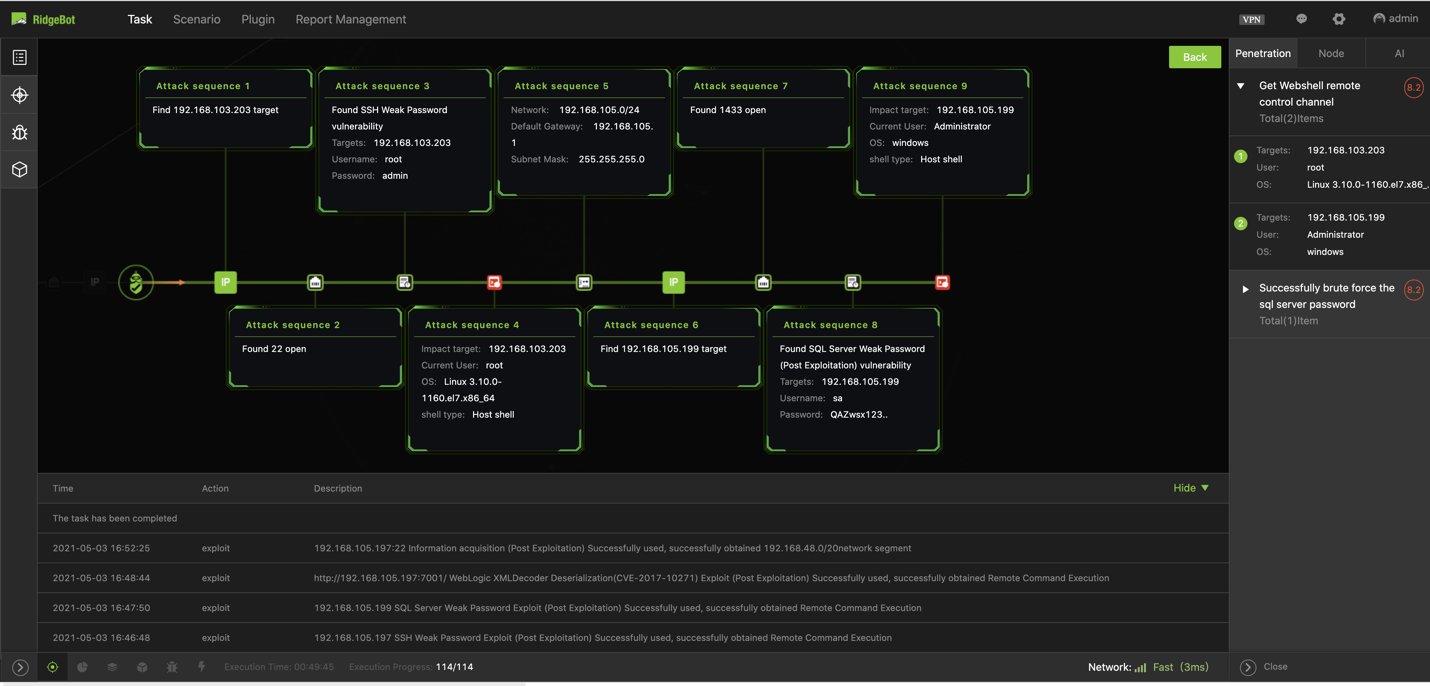

Figura 2. Las secuencias de ataque ilustran las acciones de la cadena de ataque de RidgeBot®

RidgeBot® combina técnicas de hacking ético con algoritmos de toma de decisiones basados en la inteligencia artificial para ayudar a identificar y validar credenciales débiles y vulnerabilidades frecuentemente explotadas, con el fin de minimizar los daños causados por ataques simples o sofisticados de extorsión y cifrado, como los ataques de ransomware.

Solicite una Demostración de RidgeBot®

Conozca de primera mano cómo RidgeBot® puede realizar el movimiento lateral.