¿En qué nos diferenciamos?

La Validación Continua de Riesgos de RidgeBot® lo diferencia de

otros productos y servicios en la actualidad.

| RidgeBot® | Varios Competidores (Procesos Tradicionales) | |

| Riesgos Validados* | Pruebas de penetración totalmente automatizadas que descubren y señalan los riesgos validados para que los equipos del SOC los corrijan. La prueba NO requiere personal altamente cualificado. | Proceso manual con ayuda de varias herramientas para identificar posibles objetivos a probar. Requiere probadores altamente experimentados y lleva mucho más tiempo. |

| Pruebas Continuas | RidgeBot® es un incansable robot de software, puede realizar tareas de validación de seguridad cada mes, cada semana o todos los días, con un informe de tendencias históricas proporcionado. Proporciona una tranquilidad continua a nuestros clientes. | Demasiado lento y caro para repetirlo más de una vez al trimestre o al año. |

| Evaluación de la Postura de Seguridad | Evalúa la efectividad de tus políticas de seguridad ejecutando pruebas de emulación que siguen el marco de trabajo MITRE ATT&CK. | El equipo de defensa ("Blue Team") trabaja con su máximo esfuerzo para asegurarse de que los dispositivos de seguridad estén configurados correctamente, pero sin pruebas de validación. |

| Gestión de la Vulnerabilidad | Priorice las vulnerabilidades que se explotan en su organización con pruebas claras. El resultado es cero-falso positivo. | Priorice las vulnerabilidades que se explotan en su organización con pruebas claras. El resultado es cero-falso positivo. |

*Cada riesgo validado por RidgeBot® significa que la vulnerabilidad es explotable por un hacker en tu configuración específica de red y servidor. RidgeBot valida las vulnerabilidades utilizando códigos POC reales para explotar la vulnerabilidad. Los ingenieros del SOC del cliente deben solucionar el riesgo inmediatamente.

| RidgeBot® | Varios Competidores (Procesos Tradicionales) |

| Riesgos Validados* | |

| Pruebas de penetración totalmente automatizadas que descubren y señalan los riesgos validados para que los equipos del SOC los corrijan. La prueba NO requiere personal altamente cualificado. | Proceso manual con ayuda de varias herramientas para identificar posibles objetivos a probar. Requiere probadores altamente experimentados y lleva mucho más tiempo. |

| Pruebas Continuas | |

| RidgeBot® es un incansable robot de software, puede realizar tareas de validación de seguridad cada mes, cada semana o todos los días, con un informe de tendencias históricas proporcionado. Proporciona una tranquilidad continua a nuestros clientes. | Demasiado lento y caro para repetirlo más de una vez al trimestre o al año. |

| Evaluación de la Postura de Seguridad | |

| Evalúa la efectividad de tus políticas de seguridad ejecutando pruebas de emulación que siguen el marco de trabajo MITRE ATT&CK. | El equipo de defensa ("Blue Team") trabaja con su máximo esfuerzo para asegurarse de que los dispositivos de seguridad estén configurados correctamente, pero sin pruebas de validación. |

| Gestión de la Vulnerabilidad | |

| Priorice las vulnerabilidades que se explotan en su organización con pruebas claras. El resultado es cero-falso positivo. | Priorice las vulnerabilidades que se explotan en su organización con pruebas claras. El resultado es cero-falso positivo. |

*Cada riesgo validado por RidgeBot® significa que la vulnerabilidad es explotable por un hacker en tu configuración específica de red y servidor. RidgeBot valida las vulnerabilidades utilizando códigos POC reales para explotar la vulnerabilidad. Los ingenieros del SOC del cliente deben solucionar el riesgo inmediatamente.

Ridge Security respalda el programa de Gestión Continua de Exposición a Amenazas (CTEM).

RidgeBot y RidgeShield de Ridge Security son habilitadores para CTEM (Gestión Continua de Exposición a Amenazas).

RidgeBot y RidgeShield de Ridge Security son habilitadores para CTEM (Gestión Continua de Exposición a Amenazas).

¡Observa a RidgeBot® en acción, solicita una demostración del producto!

Pruebas de Penetración Automatizadas

- Perfiles de Activos

- Minería de Vulnerabilidades

- Auto-Explotación

- Post-Explotación

- Movimiento Lateral

- Control de Riesgos de Pentest

Gestión de la Vulnerabilidad Basada en el Riesgo

- Visualización de la Cadena de Ataques y Pruebas de Exploits.

- Puntuación de Salud, Priorización de Riesgos Frente a Vulnerabilidades

- Detalles de Riesgos y Vulnerabilidades y Sugerencias de Mitigación

- Integración del Escáner de VA de Terceros

- Informes OWASP Top-10

- Análisis Histórico/de Tendencias de VM

Validación de los Controles de Seguridad

- Exfiltración de Datos Sensibles

- Seguridad de Puntos Finales

- Control de Políticas de Windows AD

- Medición Continua

- Alineación del Marco de Mitre Att&ck

Gestión de Activos

- Hosts y Servicios/Aplicaciones

- Sitios Web y Dominio

- Instalación y Estado de los Bots

- Identificación de Superficies de Ataque

Pruebas de Penetración Automatizadas

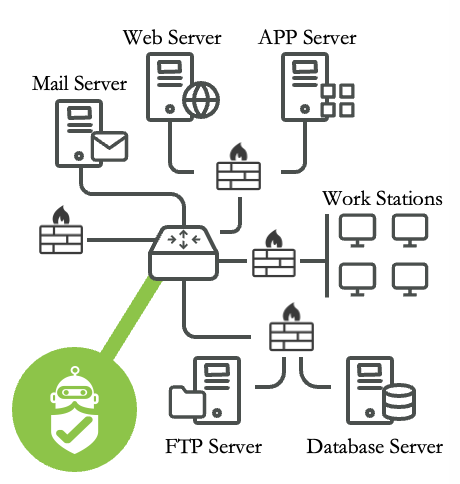

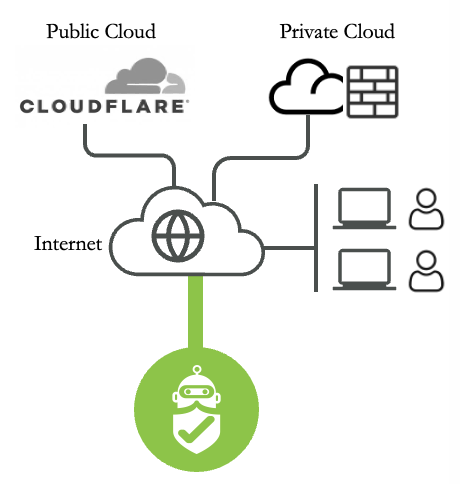

Ataque Interno

Ataque Externo

Movimiento Lateral

Aprende más sobre las capacidades de Pruebas de Penetración Automatizadas de RidgeBot®.

Ciberemulación de Adversarios (ACE)

Validación del Control de Seguridad

Medición Continua

ATT&CK Framework

Seguridad de Puntos Finales

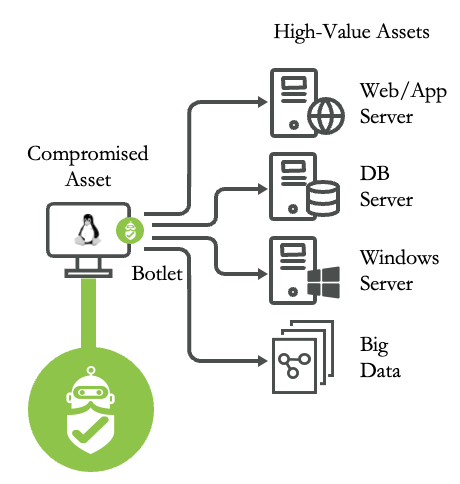

El Botlet de RidgeBot® simula el comportamiento de software malicioso o descarga firmas de malware para validar

los controles de seguridad de los Endpoint de destino.

Exfiltración de Datos

El Botlet de RidgeBot® simula el movimiento no autorizado de datos desde tu servidor, por ejemplo, datos personales, financieros, confidenciales, códigos fuente de software y más.

Reconocimiento de Información de Active Directory

El Botlet de RidgeBot® simula a un atacante para recopilar recursos útiles en el Directorio Activo de Windows para obtener privilegios elevados.

privilegio, persistir y saquear información.

Obtén más información sobre las capacidades de Emulación de Ciberamenazas Adversarias de RidgeBot®.

Cuatro formas de aprender acerca de RidgeBot®

Recursos útiles

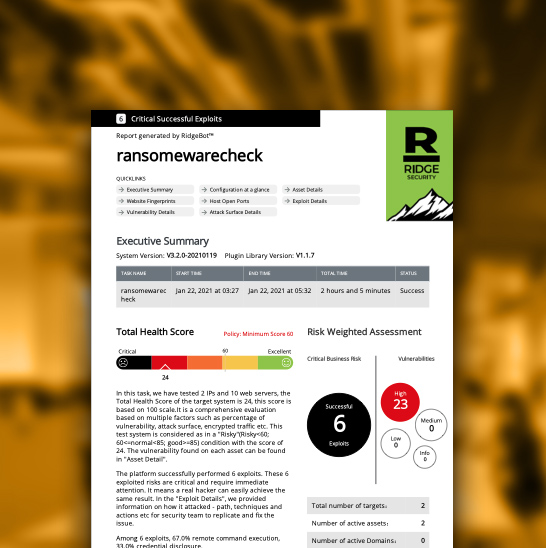

Informe de Pruebas de Penetración de RidgeBot®

Informe de Emulación de Ciberamenazas Adversarias (ACE) de RidgeBot®

Ver demostración en línea

Hoja de datos de RidgeBot®

Ver un ejemplo de informe de seguridad de RidgeBot basado en riesgos empresariales.

Registro

Por favor, completa el formulario para ver la demostración grabada de RidgeBot®.