Visão Geral do RidgeBot®

Elimine virtualmente riscos corporativos falso-positivos

Três maneiras de aprender sobre o RidgeBot®

Datasheet. Sample Report. Webinar.

Construído para ambientes corporativos – funciona para negócios de qualquer tamanho

Six Features Differentiate RidgeBot®

Smart Fingerprinting and Smart Web Crawling

O RidgeBot® rastreia ou escanea a infraestrutura de TI especificada para identificar e documentar uma ampla gama de ativos, bem como a superfície de ataque desses ativos

- Mais de 5.600 impressões digitais de SO/Mais de 11.000 impressões digitais de serviços

- Asset Types Supported: IPs, Domains, Hosts, OS, Apps, Websites, Plugins, Network and IoT Devices

As seguintes tecnologias, dentre outras, estão incluídas nesta fase:

- Rastreamento, força bruta em URL, resolução de nome de domínio, força bruta em subdomínio, extração de domínio associada, inspeção de site vizinho, impressão digital web, impressão digital de host, impressão digital de sistema, inspeção ativa de host, extração de email, descoberta de registros de login

Suporte para todos os principais frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

RidgeBrain Modelo Especialista e Mineração de Vulneraribilidades

Ao fazer uso dos resultados da análise de Perfil dos Ativos, o RidgeBot irá examinar os ativos e atacar as superfícies de acordo com a sua base de conhecimento de vulnerabilidades, descobrindo todas as potenciais vulnerabilidades para explorar em:

- Aplicações Web

- Servidores Host e de Bases de Dados

- Credenciais Fracas

- Frameworks de Terceiros

As seguintes técnicas são utilizadas durante o processo de mineração de vulnerabilidades

- Descoberta de fraquezas: identifique possíveis links fracos na superfície de ataque e teste as vulnerabilidades com base no sistema de decisão inteligente do Modelo Especialista e RidgeBrain.

- Escaneamento de Vulnerabilidades: Acesse e teste o sistema alvo utilizando pacotes gerados por uma ferramenta automática e o payload fornecido pelo componente de ataque, mecanismo vetor etc., e os resultados gerados são checados para

Exploração Automática

O RidgeBot possui uma extensa base de conhecimento, de modo que o cliente pode escolher tanto explorar com base no objetivo do teste e no alvo, quanto realizar o escaneamento completo, tendo o RidgeBot conduzindo a exploração automatizada.

- 2B+ threat intelligence

- 150K+ exploit database

- 6000+ build-in POC exploits

As seguintes técnicas sao utilizadas durante o processo de exploração de vulnerabilidades

- Ataque interno: lance ataques a partir de dentro da rede corporativa com a permissão do cliente, focando na exploração de vulnerabilidades descobertas em redes e sistemas locais.

- Ataque externo: lance ataques a partir de fora da rede corporativa direcionados a ativos publicamente acessíveis, tais como websites da organização, compartilhadores de arquivos ou serviços hospedados em nuvens públicas e CDNs.

- Movimento lateral: Após obter uma permissão ao host alvo, utilize o host como um pivô para explorar vulnerabilidades adicionais e obter acesso a outras partes do sistema.

Visualização da Ação de Ataque em Tempo Real

Desenha a Topologia Automaticamente

- Apresenta a relação dos ativos e superfícies de ataque

- Mapeia as vulnerabilidades e riscos

Visibilidade Completa da Rota de Ataque

- Acompanhe a origem e mostre os detalhes do ataque

Apresente as ações em tempo real no dashboard

- Descubra

- Escaneie

- Explore

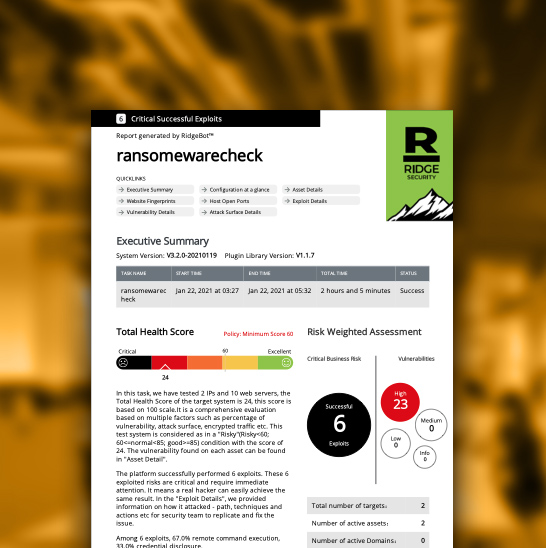

Avaliação baseada em Riscos

Nível de Saúde: classifique e remedie vulnerabilidades baseadas em análise de riscos

- Ranking detalhado e específico das vulnerabilidades mais prejudiciais

- Visualize a cadeia de ataque

- Classificação de saúde abrangente baseada na avaliação ponderada

Visualização da Cadeia de Ataque: um Risco é definido como “uma exploração que tenha tido sua cadeia de ataque concluída com sucesso”

- Dentre todas as tentativas de exploração direcionadas a cada vulnerabilidade explorável, apenas aquelas que concluíram toda a cadeia de ataque com sucesso serão documentadas no relatório final.

- Quatro tipos de riscos são apresentados no relatório final

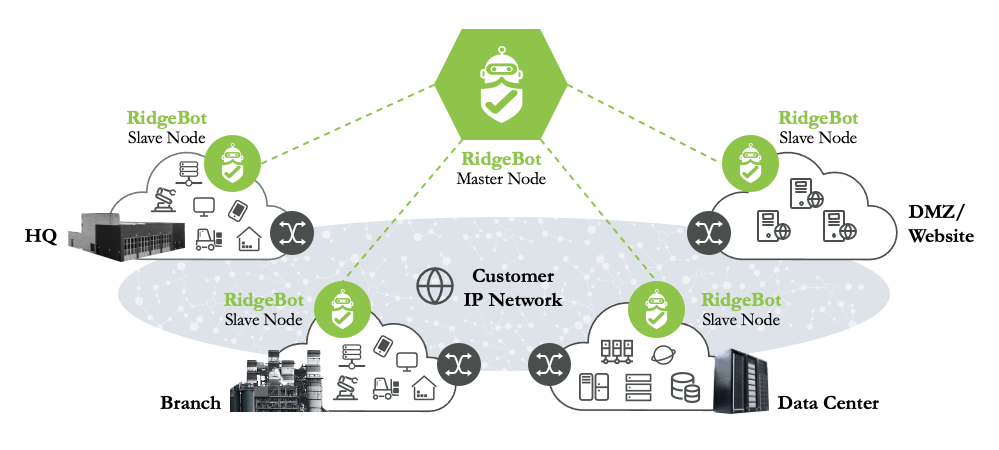

Arquitetura Distribuída para Infraestrutura de Grande Escala

Recommendation: One RidgeBot Slave Node per 500 target systems (or per subnet)

- Smart Fingerprinting and Smart Web Crawling

- RidgeBrain Modelo Especialista e Mineração de Vulneraribilidades

- Exploração Automática

- Visualização da Ação de Ataque em Tempo Real

- Avaliação baseada em Riscos

- Arquitetura Distribuída para Infraestrutura de Grande Escala

O RidgeBot® rastreia ou escanea a infraestrutura de TI especificada para identificar e documentar uma ampla gama de ativos, bem como a superfície de ataque desses ativos

- Mais de 5.600 impressões digitais de SO/Mais de 11.000 impressões digitais de serviços

- Asset Types Supported: IPs, Domains, Hosts, OS, Apps, Websites, Plugins, Network and IoT Devices

As seguintes tecnologias, dentre outras, estão incluídas nesta fase:

- Rastreamento, força bruta em URL, resolução de nome de domínio, força bruta em subdomínio, extração de domínio associada, inspeção de site vizinho, impressão digital web, impressão digital de host, impressão digital de sistema, inspeção ativa de host, extração de email, descoberta de registros de login

Suporte para todos os principais frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

Ao fazer uso dos resultados da análise de Perfil dos Ativos, o RidgeBot irá examinar os ativos e atacar as superfícies de acordo com a sua base de conhecimento de vulnerabilidades, descobrindo todas as potenciais vulnerabilidades para explorar em:

- Aplicações Web

- Servidores Host e de Bases de Dados

- Credenciais Fracas

- Frameworks de Terceiros

As seguintes técnicas são utilizadas durante o processo de mineração de vulnerabilidades

- Descoberta de fraquezas: identifique possíveis links fracos na superfície de ataque e teste as vulnerabilidades com base no sistema de decisão inteligente do Modelo Especialista e RidgeBrain.

- Escaneamento de Vulnerabilidades: Acesse e teste o sistema alvo utilizando pacotes gerados por uma ferramenta automática e o payload fornecido pelo componente de ataque, mecanismo vetor etc., e os resultados gerados são checados para

O RidgeBot possui uma extensa base de conhecimento, de modo que o cliente pode escolher tanto explorar com base no objetivo do teste e no alvo, quanto realizar o escaneamento completo, tendo o RidgeBot conduzindo a exploração automatizada.

- 2B+ threat intelligence

- 150K+ exploit database

- 6000+ build-in POC exploits

As seguintes técnicas sao utilizadas durante o processo de exploração de vulnerabilidades

- Ataque interno: lance ataques a partir de dentro da rede corporativa com a permissão do cliente, focando na exploração de vulnerabilidades descobertas em redes e sistemas locais.

- Ataque externo: lance ataques a partir de fora da rede corporativa direcionados a ativos publicamente acessíveis, tais como websites da organização, compartilhadores de arquivos ou serviços hospedados em nuvens públicas e CDNs.

- Movimento lateral: Após obter uma permissão ao host alvo, utilize o host como um pivô para explorar vulnerabilidades adicionais e obter acesso a outras partes do sistema.

Desenha a Topologia Automaticamente

- Apresenta a relação dos ativos e superfícies de ataque

- Mapeia as vulnerabilidades e riscos

Visibilidade Completa da Rota de Ataque

- Acompanhe a origem e mostre os detalhes do ataque

Apresente as ações em tempo real no dashboard

- Descubra

- Escaneie

- Explore

Nível de Saúde: classifique e remedie vulnerabilidades baseadas em análise de riscos

- Ranking detalhado e específico das vulnerabilidades mais prejudiciais

- Visualize a cadeia de ataque

- Classificação de saúde abrangente baseada na avaliação ponderada

Visualização da Cadeia de Ataque: um Risco é definido como “uma exploração que tenha tido sua cadeia de ataque concluída com sucesso”

- Dentre todas as tentativas de exploração direcionadas a cada vulnerabilidade explorável, apenas aquelas que concluíram toda a cadeia de ataque com sucesso serão documentadas no relatório final.

- Quatro tipos de riscos são apresentados no relatório final

Recomendação: Um RidgeBot Slave Node para cada 500 sistemas alvo (ou por subrede)

Solicite uma Demo do RidgeBot®

Aprenda em primeira mão como o RidgeBot® pode simplificar a gestão de vulnerabilidades baseada em risco

Solucionando Desafios do Mundo Real

Whitepapers do RidgeBot® para Gerentes de Empresas

Whitepaper sobre Compliance com GDPR e demais Leis Globais de Proteção de Dados

Garanta a Proteção da Privacidade de Dados com Validação Contínua de Segurança e Testes de Intrusão de Ótimo Custo-Benefício

Whitepaper de Compliance com ISO27001

Mecanismos tradicionais de segurança defensiva têm falhado em proteger adequadamente redes, data centers, hosts e aplicações contra infiltrações, ataques e vazamentos.

Whitepaper de Compliance do RidgeBot® com PCI-DSS

Validação contínua com ataques automatizados; Passo-a-passo detalhado para solucionar e lacrar vulnerabilidades.

A avalanche de ataques ransomware em 2020 – Como sobreviver em 2021

Em 2020, os danos provocados por ataques ransomware o consolidaram como um risco real a ser considerado pela diretoria das organizações. Todos os aspectos desse tipo de ataque cibernético estão em alta.

Reduza o Tempo para Proteção

Templates de Cenário de Testes Pré-Definidos pelo RidgeBot®

Intrusão Completa

Este teste utiliza várias técnicas de ataques de rede usadas por hackers. Baseado em inteligência de ameaças e base de conhecimento de exploração, ele mapeia o perfil dos ativos, realiza a mineração das vulnerabilidades e executa ataques direcionados a ativos alvo. Alvos de ataque: quaisquer ativos na Intranet, extranet, rede privada etc.

Ransomware

Este teste contém várias dezenas de técnicas comumente utilizadas em ataques Ransomware. Ele auxilia clientes a validar rapidamente se os seus ambientes estão vulneráveis a ataques Ransomware ou não. E, com o plano de remediação sugerido pelo teste, os clientes podem se prevenir contra os ataques Ransomware.

Intrusão em Websites

Este teste lança ataques cibernéticos contra websites, aplicações web e toda superfície de ataque relacionada para obter o controle do website alvo. O alvo do ataque inclui websites de desenvolvimento próprio ou baseados em CMS.

Intrusão em Host Interno

Este teste lança ataques a partir de dentro da rede corporativa para validar a resposta de sistemas de segurança em relação a uma ameaça interna. Ele utiliza técnicas avançadas como escalonamento de privilégios, movimento lateral, intrusão em domínios dentre outros. O alvo do ataque inclui: todos os hosts internos acessíveis da rede.

Exploração de Credenciais Fracas

Este teste lança ataques a partir de dentro da rede corporativa para validar a resposta de sistemas de segurança em relação a uma ameaça interna. Os alvos do ataque incluem: redis, elasticsearch, ActiveMQ, bases de dados, login web e outras aplicações.

Framework de Terceiros

Esta exploração lança escalonamento de privilégios e ataques iterativos baseados em vulnerabilidades de dia-1 ou dia-n detectadas no alvo da intrusão do framework de terceiros. Os alvos do ataque incluem: Struts2, spring, fastjson, ThinkPHP e outros frameworks. Ele lança escalonamento de privilégios e ataques iterativos baseados em vulnerabilidades de dia-1 ou dia-n detectadas no alvo da intrusão do framework de terceiros. Attack targets include: Struts2, spring, fastjson, ThinkPHP and other frameworks.

Criação de Perfis de Ativos

Este teste cria perfis de ativos e descobre todas as superfícies de ataques baseadas em nomes de domínios/sub-domínios, periféricos, chaves de criptografia, API, framework, portas abertas etc.

Solicite uma demo para um cenário em específico

View a sample RidgeBot business risk-based security report.

Webinar Gravado

Escolha o áudio ou webcast

Quem deve participar deste webinar – IT, QA, CISO’s, CIO’s, CTO’s and CFO’s que estejam buscando reduzir riscos corporativos por meio de um software de testes de intrusão.

O que será coberto no webinar – uma introdução e demonstração do produto até o sistema totalmente automatizado de nível empresarial RidgeBot®. Veja como o RidgeBot® reduz drasticamente a complexidade, os custos e o tempo requerido para testar por completo um ambiente empresarial. Você assistirá a um teste de intrusão completo desde o descobrimento automático dos ativos, passando pela mineração das vulnerabilidades até o resultado da exploração. Veja como o RidgeBot® reduz drasticamente a complexidade, os custos e o tempo requerido para testar por completo um ambiente empresarial. Você assistirá a um teste de intrusão completo desde o descobrimento automático dos ativos, passando pela mineração das vulnerabilidades até o resultado da exploração.

Duração – 17 minutos

Requires registration to access the recorded webcast