¿Qué es el Top 10 de OWASP?

Las brechas y los ataques a la seguridad se han vuelto tan frecuentes que sólo los más grandes aparecen en los titulares. Pero los ataques contra organizaciones de cualquier tamaño nunca han sido tan frecuentes y tan sofisticados, por lo que es aún más importante que haga todo lo posible para proteger los activos digitales de su organización.

El Open Web Application Security Project (OWASP) es una organización sin ánimo de lucro que trabaja para concienciar, mejorar y gestionar los riesgos de seguridad de las aplicaciones web. Prácticamente todas las empresas y otras organizaciones públicas y privadas de la economía digital actual mantienen aplicaciones y servidores web para anunciar, comprar, vender, informar y servir a sus clientes o miembros de innumerables maneras. Por definición, una aplicación web está orientada al público: esto la hace especialmente vulnerable a los ataques desde cualquier lugar y en cualquier momento. Para proteger a su organización contra los ataques y las infracciones de seguridad, es imprescindible gestionar de cerca las vulnerabilidades de las interacciones del software de las aplicaciones web.

La OWASP evalúa las vulnerabilidades más prevalentes y críticas de las aplicaciones web para elaborar una lista de las 10 principales que se actualiza cada 3 o 4 años. El informe más recientese publicó en 2021. El proyecto OWASP Top 10 utiliza un amplio consenso del negocio para determinar las 10 categorías de riesgo de seguridad de aplicaciones web más críticas. Los CWE (Common Weakness Enumeration), bien conocidos en el negocio, se asignan a las 10 categorías principales. Los CWE, a su vez, se basan en una base de datos más amplia de CVE (Vulnerabilidades y Exposiciones Comunes) mantenida en la Base de Datos Nacional de Vulnerabilidad (NVD) bajo la dirección del Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST) de los Estados Unidos.

Comprender las 10 Principales Categorías de OWASP

The 2021 Top 10 OWASP vulnerabilities are:

A01:2021—Control de acceso fallido: La aplicación inadecuada de las restricciones sobre lo que los usuarios autenticados pueden hacer, permite a los atacantes explotar el acceso a funcionalidades y/o datos no autorizados.

A02:2021—Fallos criptográficos Muchas aplicaciones web y API no protegen adecuadamente los datos sensibles, como la información financiera, sanitaria y de identificación personal (PII), lo que permite a los atacantes robar o modificar dichos datos para llevar a cabo fraudes, robos de identidad u otros delitos.

A03: La inyección de datos, como la inyección de SQL, NoSQL, OS y LDAP, se produce cuando se envían datos no fiables a un intérprete como parte de un comando o una consulta.

A04:2021—Diseño inseguro es una nueva categoría para el 2021, con un enfoque en los riesgos relacionados con los defectos de diseño.

A05:2021—Desconfiguración de la seguridad El problema más frecuente es la desconfiguración de la seguridad, que incluye configuraciones inseguras por defecto, configuraciones incompletas o ad hoc, almacenamiento abierto en la nube, cabeceras HTTP mal configuradas y mensajes de error detallados que contienen información sensible. A4:2017—Entidades externas XML (XXE) forma ahora parte de esta categoría de riesgo.

A06:2021—Componentes Vulnerables y No Actualizados La explotación de un componente vulnerable—como bibliotecas, marcos de trabajo y otros módulos de software que se ejecutan con los mismos privilegios que la aplicación—puede conducir a una grave pérdida de datos o a la toma de posesión del servidor.

A07:2021—Fallos de identificación y autenticación Las funciones de autenticación y gestión de sesiones implementadas de forma incorrecta, permiten a los atacantes comprometer contraseñas, claves o tokens de sesión para explotar las identidades de los usuarios.

A08:2021—Fallos en la integridad del software y de los datos es una nueva categoría que hace suposiciones relacionadas con las actualizaciones de software, los datos críticos y los conductos CI/CD sin verificar la integridad. A8:2017—Insecure Deserialization es ahora una parte de esta categoría más amplia.

A09:2021—Fallos en el registro y la supervisión de la seguridad Un registro y una supervisión insuficientes, junto con una integración inexistente o ineficaz con la respuesta a incidentes, permiten a los atacantes seguir atacando los sistemas, mantener la persistencia, pivotar a más sistemas y manipular, extraer o destruir datos.

A10:2021—La falsificación de solicitudes del lado del servidor permite a un atacante inducir a la aplicación del lado del servidor a realizar solicitudes HTTP a un dominio arbitrario de su elección.

El CWE de Ridge Security en el Mapa del Top 10 de OWASP

Las categorías del OWASP Top 10 proporcionan un resumen fácil y claro de los diez riesgos más críticos para la seguridad de las aplicaciones web. Para proteger las aplicaciones y servidores web de su organización, debe entender qué vulnerabilidades específicas (CWE) están incluidas en cada una de las 10 categorías principales de OWASP.

Aunque existe un amplio acuerdo en el negocio sobre la asignación de CWEs a las categorías OWASP, hay diferencias en las implementaciones específicas de los productos de los diferentes proveedores de mitigación de seguridad. Estos detalles son importantes para la amplitud de la cobertura y la protección que se obtiene al utilizar el producto de un proveedor específico para realizar pentest a sus aplicaciones web.

RidgeBot cubre una lista exhaustiva de CWEs en cada una de las 10 categorías principales de OWASP, lo que le proporciona la máxima confianza de que las capacidades de pentest y explotación de RidgeBot dan como resultado una protección completa de las aplicaciones y servidores web de su organización.

A1:2021—Control de Acceso Roto

- CWE-22—Limitación Inadecuada de un Nombre de Ruta a un Directorio Restringido (‘Path Traversal’)

- CWE-23—Relación de la Ruta de Acceso

- CWE-35—Path Traversal: ‘…/…//’

- CWE-59—Resolución Inadecuada de Enlaces Antes de Acceder a un Archivo (‘Link Following’)

- CWE-200—Exposición de Información Sensible a un Actor no Autorizado

- CWE-201—Exposición de Información Sensible a Través de Datos Enviadosa

- CWE-219—Almacenamiento de Archivos con Datos Sensibles Bajo la Raíz de la Web

- CWE-264—Permisos, Privilegios y Controles de Aacceso (ya no debería utilizarse)

- CWE-275—Permisos

- CWE-276—Permisos por Defecto Incorrectos

- CWE-284—Control de Acceso Inadecuado

- CWE-285—Autorización Incorrecta

- CWE-352—Falsificación de Solicitudes a Través del Sitio (CSRF)

- CWE-359—Exposición de Información Personal Privada a un Actor no Autorizado

- CWE-377—Fichero Temporal Inseguro

- CWE-402—Transmisión de Recursos Privados a una Nueva Esfera (“Fuga de Recursos”)

- CWE-425—Solicitudes Directas (“Navegación Forzada”)

- CWE-441 — Proxy o intermediario no intencionado (‘Confused Deputy’)

- CWE-497—Exposición de Información Sensible del Sistema a una Esfera de Control no Autorizada

- CWE-538—Inserción de Información Sensible en un Archivo o Directorio de Acceso Externo

- CWE-540—Inclusión de Información Sensible en el Código Fuente

- CWE-548 — Exposición de información mediante listado de directorios

- CWE-552—Archivos o Directorios Aaccesibles a Partes Externas

- CWE-566 — Omisión de autorización mediante clave primaria SQL controlada por el usuario

- CWE-601—Redirección de la URL a un Sitio no Fiable (“Redirección Abierta”)

- CWE-639 — Omisión de autorización mediante clave controlada por el usuario

- CWE-651—Exposición de un Archivo WSDL que Contiene Información Sensible

- ACWE-668—Exposición de un Recurso a un Ámbito Incorrecto

- CWE-706—Uso de un Nombre o Referencia Incorrectamente Resuelto

- CWE-862—Falta de Autorizaciónn

- CWE-863—Autorización Incorrecta

- CWE-913—Control Incorrecto de Recursos de Código Gestionados Dinámicamente

- CWE-922—Almacenamiento Inseguro de Información sSensible

- CWE-1275—Cookie Sensible con Atributo SameSite Inadecuado

A2:2021—Fallos de Criptografía

- CWE-261—Codificación Débil de la Contraseña

- CWE-296—Seguimiento Inadecuado de la Cadena de Confianza de un Certificado

- CWE-310—Cuestiones Criptográficas

- CWE-319—Transmisión de Información Sensible en Texto Claro

- CWE-321—-Uso de una Clave Criptográfica Codificada

- CWE-322 — Intercambio de claves sin autenticación de entidad

- CWE-323—Utilización de un par de Claves sin Clave en el Cifrado

- CWE-324—Uso de una Clave Después de su Fecha de Caducidad

- CWE-325—Omisión de un Paso Criptográfico Requerido

- CWE-326—Inseguridad de Cifrado Inadecuada

- CWE-327—Uso de un Algoritmo Criptográfico Roto o Arriesgado

- CWE-328—Hash Unidireccional Reversible

- CWE-329—No Utilizar un IV Aleatorio con El Modo CBC

- CWE-330—Uso de Valores Insuficientemente Aleatorios

- CWE-331—Insuficiente Entropía

- CWE-335—Uso Incorrecto de las Semillas en el Generador de Números Pseudoaleatorios (PRNG)

- CWE-336 — Uso del mismo valor semilla en Generadores de Números Pseudoaleatorios (PRNG)

- CWE-337—Semilla Previsible en el Generador de Números Pseudoaleatorios (PRNG)

- CWE-338—Uso de un Generador de Números Pseudoaleatorios (PRNG) Débil desde el Punto de Vista Criptográfico

- CWE-340—Generación de Números o Identificadores Predecibles

- CWE-347—Verificación Inadecuada de la FIrma Criptográfica

- CWE-523—Transporte de Credenciales sin Protección

- CWE-720—OWASP Top Ten 2007 Categoría A9—Comunicaciones Inseguras

- CWE-757—Selección de un Algoritmo Menos Seguro Durante la Negociación (‘Algorithm Downgrade’)

- CWE-759—Uso de un Hash Unidireccional Sin Sal

- CWE-760—Uso de un Hash Unidireccional con una Sal Predecible

- CWE-780—Uso de un Algoritmo RSA sin OAEP

- CWE-818—Insuficiente Protección de la Capa de Transporte

- CWE-916—Uso de un Hash de Contraseña con un Esfuerzo Computacional Insuficiente

A3:2021-Inyección

- CWE-20—Validación Inadecuada de los Datos de Entrada

- CWE-74—Neutralización Inadecuada de Elementos Especiales en la Salida Utilizada por un Componente Descendente (“Inyección”)

- CWE-75—Falta de Neutralización de Elementos Especiales en un Plano Diferente (Inyección de Elementos Especiales)

- CWE-77—Neutralización Inadecuada de Elementos Especiales Utilizados en un Comando (‘Inyección de Comando’)

- CWE-78 — Neutralización incorrecta de elementos especiales usados en comandos del sistema operativo (‘Inyección de comandos OS’)

- CWE-79—Neutralización Inadecuada de Entradas Durante la Generación de Páginas Web (‘Cross-site Scripting’)

- CWE-80—Neutralización Adecuada de las Etiquetas HTML Relacionadas con los Scripts en una Página Web (XSS Básico)

- CWE-83—Neutralización Adecuada de los Atributos de los Scripts en una Página Web

- CWE-87—Neutralización Adecuada de la Sintaxis XSS Alternativa

- CWE-88—Neutralización Adecuada de los Delimitadores de Argumentos en un Comando (‘Argument Injection’)

- CWE-89—Neutralización Adecuada de los Elementos Especiales Utilizados en un Comando SQL (‘Inyección SQL’)

- CWE-90—Neutralización Inadecuada de Elementos Especiales Utilizados en una Consulta LDAP (“Inyección LDAP”)

- CWE-9 — Inyección XML (también conocida como Inyección XPath Ciega)

- CWE-93 — Neutralización incorrecta de secuencias CRLF (‘Inyección CRLF’)

- CWE-94 — Control incorrecto en la generación de código (‘Inyección de código’)

- CWE-95—Neutralización Adecuada de Directivas en Código Evaluado Dinámicamente (“Eval Injection”)

- CWE-96—Neutralización Adecuada de Directivas en Código Guardado Estáticamente (“Inyección de Código Estático”)

- CWE-97—Neutralización Adecuada de Server-Side Includes (SSI) Dentro de una Página Web

- CWE-98—Control Adecuado del Nombre del Archivo para la Declaración Include/Require en el Programa PHP (‘PHP Remote File Inclusion’)

- CWE-99 — Control incorrecto de identificadores de recursos (‘Inyección de recursos’)

- CWE-100—Desaparecido: Era un Cajón de Sastre para los Problemas de Validación de Entradas

- CWE-113—Neutralización Adecuada de las Secuencias CRLF en las Cabeceras HTTP (‘HTTP Response Splitting’)

- CWE-116—Codificación o Escape Inadecuado de la Salida

- CWE-138—Neutralización Inadecuada de Elementos Especiales

- CWE-184 — Lista incompleta de entradas no permitidas

- CWE-470—Uso de Entradas Controladas Externamente para Seleccionar Clases o Código (“Reflexión Insegura”)

- CWE-471 — Modificación de datos supuestamente inmutables (MAID)

- CWE-564—Inyección SQL: Hibernate

- CWE-610—Referencia Controlada Externamente a un Recurso en otro Ámbito

- CWE-643—Neutralización Adecuada de Datos Dentro de Expresiones XPath (‘XPath Injection’)

- CWE-644 — Neutralización incorrecta de encabezados HTTP para sintaxis de scripting

- CWE-652—Neutralización Adecuada de Datos en Expresiones XQuery (‘XQuery Injection’)

- CWE-917—Neutralización Adecuada de Elementos Especiales Utilizados en una Declaración de Lenguaje de Expresión (‘Inyección de Lenguaje de Expresión’)

A4:2021-Diseño Seguro

- CWE-73—Control Externo del Nombre o la Ruta del Archivo

- CWE-183—Lista de Entradas Permitidas

- CWE-209—Generación de Mensajes de Error que Contienen Información Sensible

- CWE-213—Exposición de Información Sensible Debido a Políticas Incompatibles

- CWE-235—Manejo Inadecuado de Parámetros Adicionales

- CWE-256—Almacenamiento Desprotegido de Credenciales

- CWE-257—Almacenamiento de Contraseñas en un Formato Recuperable

- CWE-266—Asignación Incorrecta de Privilegiost

- CWE-269—Gestión Inadecuada de Privilegios

- CWE-280—Manejo Inadecuado de Permisos o Privilegios Insuficientes

- CWE-31—Falta de Encriptación de Datos Sensibles

- CWE-312—Almacenamiento de Información Sensible en Texto Claro

- CWE-313—Almacenamiento de Texto Claro en un Archivo o en un Disco

- CWE-316—Almacenamiento de Información Sensible en la Memoria en Texto Claro

- CWE-419—Canal Primario no Protegido

- CWE-430—Despliegue de un Manipulador Incorrecto

- CWE-434—Carga no Restringida de Archivo con Tipo Peligroso

- CWE-444 —Interpretación Inconsistente de Solicitudes HTTP (‘HTTP Request Smuggling’)

- CWE-451—Interfaz de Usuario (UI) Tergiversación de Información Crítica

- CWE-472—Control Externo de Parámetros web Supuestamente Inmutables

- CWE-501—Violación de los Límites de la Confianza

- CWE-522—Credenciales Insuficientemente Protegidas

- CWE-525—Uso de la Caché del Navegador Web que Contiene Información Sensible

- CWE-539—Uso de Cookies Persistentes que Contienen Información Sensible

- CWE-579—J2EE Malas prácticas: Objeto no Serializable Almacenado en la Sesión

- CWE-598—Uso del Método de Solicitud GET con Cadenas de Consulta Sensibles

- CWE-602—Ejecución del Lado del Cliente de la Seguridad del Lado del Servidor

- CWE-642—Control Externo de Datos de Estado Críticos

- CWE-646—Confianza en el Nombre o la Extensión de un Archivo Suministrado Externamente

- CWE-650—Confianza en los Métodos de Permiso HTTP en el Lado del Servidor

- CWE-653—Insuficiente Compartimentación

- CWE-656—Confianza en la Seguridad a Través de la Oscuridad

- CWE-657—Violación de los Principios de Diseño Seguro

- CWE-799—Control Inadecuado de la Frecuencia de Interacción

- CWE-807—Dependencia de Entradas no Confiables en una Decisión de Seguridad

- CWE-840—Errores de Lógica de Negocio

- CWE-841—Aplicación Adecuada del Flujo de Trabajo de Comportamiento

- CWE-927—Uso de la Intención Implícita para la Comunicación Sensible

- CWE-1021—Restricción Inadecuada de Capas o Marcos de Interfaz de Usuario Renderizados

- CWE-1173—Uso Inadecuado del Marco de Validación

A5:2021-Desconfiguración de la Seguridad

- CWE-2—Configuración

- CWE-11—ASP.NET Mala Configuración: Creación de un Binario de Depuración

- CWE-13—ASP.NET Configuración Errónea: Contraseña en el Archivo de Configuración

- CWE-15—Control Externo del Sistema o de la Configuración

- CWE-16—Configuración

- CWE-260—Contraseña en el Archivo de Configuración

- CWE-315—Almacenamiento en Texto Claro de Información Sensible en una Cookie

- CWE-520—NET Configuración Errónea: Uso de Suplantación de Identidad

- CWE-526—Exposición de Información Sensible a Través de Variables de Entorno

- CWE-537—Mensaje de Error en Tiempo de Ejecución de Java que Contiene Información Sensible

- CWE-541—Inclusión de Información Sensible en un Archivo Include

- CWE-547—Uso de Constantes Codificadas y Relevantes para la Seguridad

- CWE-611—Restricción Inadecuada de la Referencia de Entidad Externa XML

- CWE-614—Cookie Sensible en Sesión HTTPS sin Atributo ‘Secure’

- CWE-756—Falta de Página de Error Personalizada

- CWE-776—Restricción Inadecuada de Referencias de Entidades Recursivas en DTDs (‘Expansión de Entidades XML’)

- CWE-942 — Lista blanca de dominios cruzados excesivamente permisiva

- CWE-1004—Cookies Sensibles sin Bandera ‘HttpOnly’

- CWE-1032—OWASP Top Ten 2017 Categoría A6—Desconfiguración de la Seguridad

- CWE-1174—ASP.NET Misconfiguración: Validación Inadecuada del Modelo

A6:2021—Componentes Vulnerables y Obsoletos

- CWE-937—OWASP Top 10 2013: Uso de Componentes con Vulnerabilidades Conocidas

- CWE-1035—2017 Top 10 A9: Uso de Componentes con Vulnerabilidades Conocidas

- CWE-1104—Uso de Componentes de Terceros no Mantenidos

A7:2021—Fallos de Identificación y Autenticación

- CWE-255—Errores en la Gestión de Credenciales

- CWE-259—Uso de una Contraseña Codificada

- CWE-287—Autenticación Incorrecta

- CWE-288—Anulación de la Autenticación Mediante una Ruta o un Canal Alternativo

- CWE-290—Anulación de la Autenticación Mediante Suplantación de Identidad

- CWE-294—Anulación de la Autenticación Mediante Captura-repetición

- CWE-295—Validación Inadecuada de Certificados

- CWE-297—Validación Incorrecta de un Certificado con Incompatibilidad de Host

- CWE-300—Canal Accesible por un Punto no Final

- CWE-302—Salto de Autenticación Mediante Datos Supuestamente Inmutables

- CWE-304—Omisión de un Paso Crítico en la Autenticación

- CWE-306—Falta de Autenticación para una Función Crítica

- CWE-307—Restricción Inadecuada de Intentos de Autenticación Excesivos

- CWE-346—Error de Validación de Origen

- CWE-384—Fijación de la Sesión

- CWE-521—Requisitos de Contraseña Débiles

- CWE-613—Expiración de Sesión Insuficiente

- CWE-620—Cambio de Contraseña no Verificado

- CWE-640—Mecanismo de Recuperación de Contraseña Débil por Olvido de Contraseña

- CWE-798—Uso de Credenciales Codificadas

- CWE-940—Verificación Inadecuada de la Fuente de un Canal de Comunicación

- CWE-1216—Errores del Mecanismo de Bloqueo

A8:2021—Fallas en el Software y en la Integridad de los Datos

- CWE-345—Verificación Insuficiente de la Autenticidad de los Datos

- CWE-353—Falta de Soporte para la Comprobación de Integridad

- CWE-426—Ruta de Búsqueda no Fiable

- CWE-494—Descarga de Código sin Comprobación de Integridad

- CWE-502—Deserialización de Datos no Fiables

- CWE-565—Dependencia de las Cookies sin Validación ni Comprobación de Integridad

- CWE-784—Dependencia de las Cookies sin Validación y Comprobación de Integridad en una Decisión de Seguridad

- CWE-829—Inclusión de Funcionalidad desde una Esfera de Control No Confiable

- CWE-830—Inclusión de Funcionalidad Web desde una Fuente no Fiable

- CWE-915—Modificación Indebidamente Controlada de Atributos de Objetos Determinados Dinámicamente

A9:2021—Fallos en el Registro y la Supervisión de la Seguridad

- CWE-117—NeutralizaciónInadecuada de la Salida de los Registros

- CWE-223—Omisión de Información Relevante para la Seguridad

- CWE-532—Inserción de Información Sensible en el Archivo de Registro

- CWE-778—Insuficiencia de Registros

A10:2021—Falsificación de Solicitudes del Lado del Servidor

- CWE-918—Falsificación de Solicitudes del Lado del Servidor (SSRF)

¿Cómo Ayuda un Informe OWASP Top 10 de RidgeBot en las Auditorías de Seguridad?

Debido a que los mapeos de CWE a OWASP TOP 10 varían entre las implementaciones de los proveedores, la declaración de que su organización es “compatible con OWASP Top 10” sigue siendo ambigua. Durante una auditoría, es posible que tenga que proporcionar pruebas detalladas de la protección para cada uno de los CWE específicos que usted, o el auditor, creen que lo hacen compatible con OWASP.

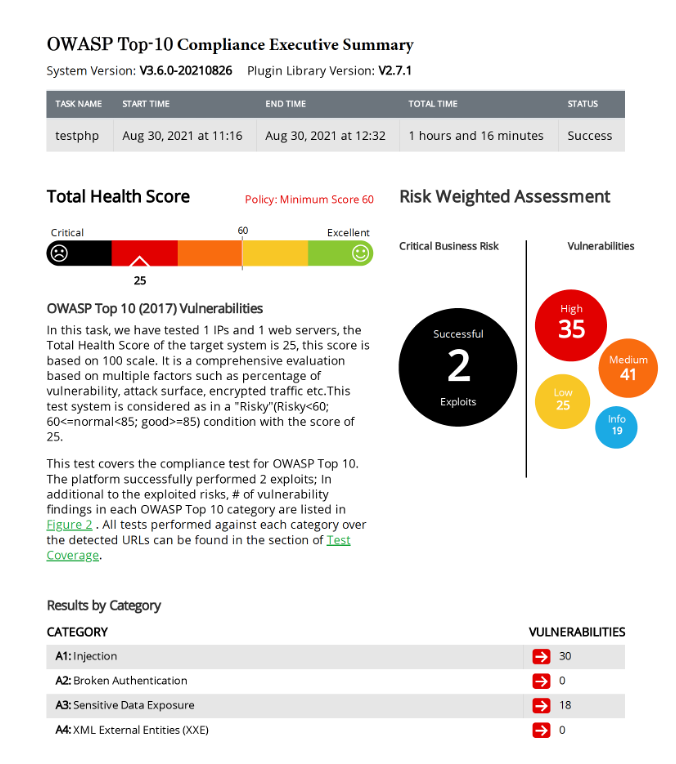

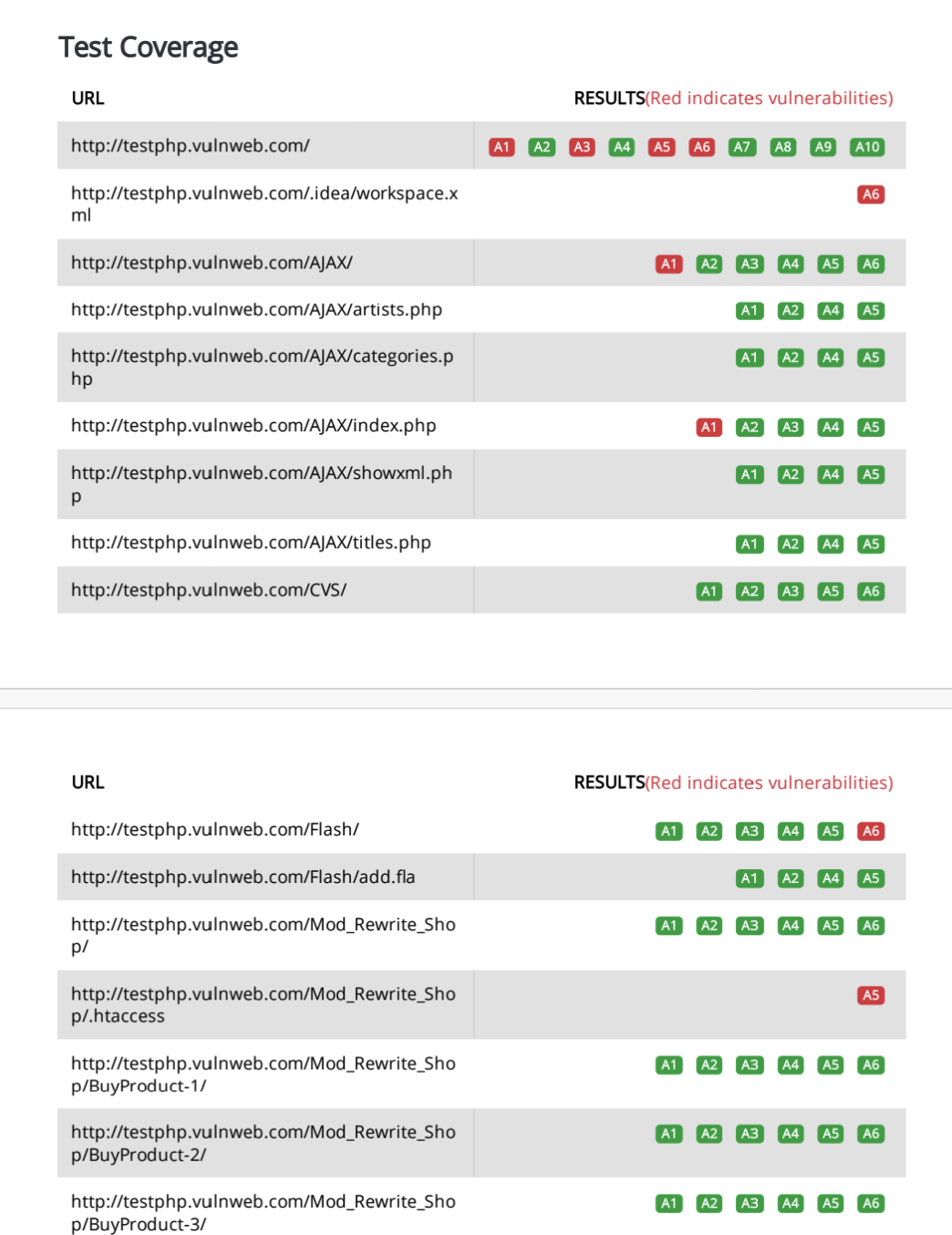

El encabezado del informe OWASP Top 10 de RidgeBot ofrece un resumen ejecutivo de todas las vulnerabilidades encontradas -clasificadas en niveles de gravedad apropiados- así como las que fueron explotadas con éxito (flecha roja). Más abajo (flecha verde), el informe proporciona información detallada sobre el cumplimiento de cada una de las categorías del OWASP Top 10 y de los CWE exactos probados en cada categoría.

Las Ventajas de Utilizar RidgeBot para Mantenerse Protegido Contra el OWASP Top 10

La comunidad OWASP proporciona información y herramientas útiles para abordar los riesgos de seguridad de las aplicaciones web. Si bien la lista de los 10 principales es un punto de referencia extremadamente útil y amplio para el negocio, no facilita la carga de implementar una estrategia para saber cómo se miden sus aplicaciones web, o cómo corregir las vulnerabilidades persistentes. La lista de los 10 principales tampoco proporciona información específica sobre los CWE exactos contra los que están protegidas sus aplicaciones.

Una ejecución de pruebas de penetración y explotación web con RidgeBot apunta a un conjunto completo y superior en la industria de vulnerabilidades CWE en cada categoría del Top 10. El informe incorporado proporciona detalles exactos de cada categoría de los 10 principales y de los CWE probados y/o explotados. . Con pruebas de penetración y explotación web periódicas realizadas con RidgeBot, en la frecuencia que elijas, podrás tener la tranquilidad de que los activos digitales de tu organización están lo más protegidos posible contra los ataques web más comunes. Además, podrás proporcionar información y evidencia bajo demanda a la dirección o auditores sobre el estado de cumplimiento de OWASP Top 10 en las actividades web de tu organización. El informe también incluye pasos detallados para resolver cualquier vulnerabilidad encontrada—y la prioridad relativa de cada una—que pueden guiar al personal sobre las acciones específicas a tomar para llegar o mantener el 100% de cumplimiento.

Please complete the form to download the sample report.

![OWASP-Top-10-08032023[13724]](https://ridgesecurity.ai/wp-content/uploads/OWASP-Top-10-0803202313724.png)