Scopri come aziende clienti ottengono la gestione delle vulnerabilità basata sul rischio utilizzando la tecnologia di penetration test automatizzata di RidgeBot®. Queste 10 funzionalità chiave di RidgeBot® possono fornire una panoramica che mostra lo strumento in azione. È comunque consigliata una Demo del prodotto in cui sarà possibile porre domande specifiche per il proprio ambiente e approfondimenti di sicurezza.

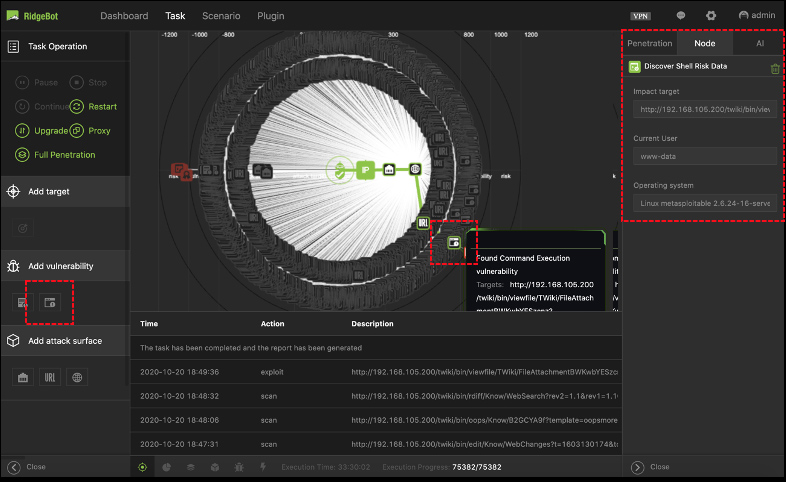

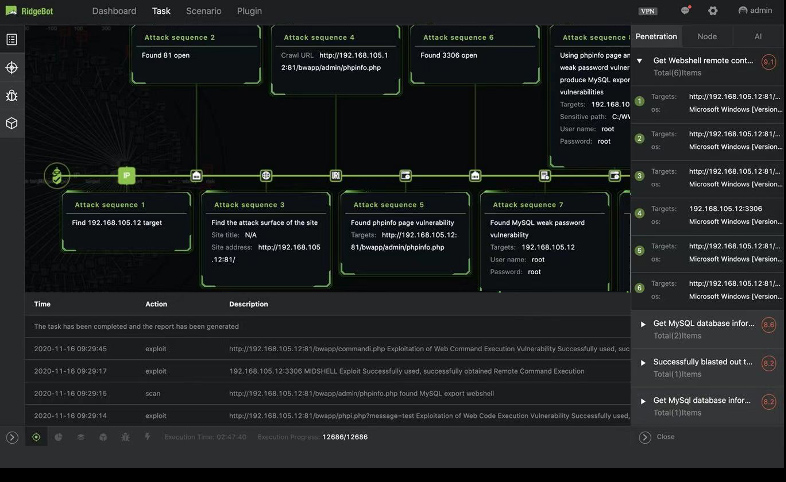

Auto-Drawing della topologia di attacco

Visualizzazione della topologia e del percorso di attacco:

- Situazione generale dell’attacco e dettagli di ogni attacco

- Attacco di tipo forensic, correzione delle vulnerabilità e mitigazione del rischio

- Topologia di attacco globale con cinque livelli di informazione

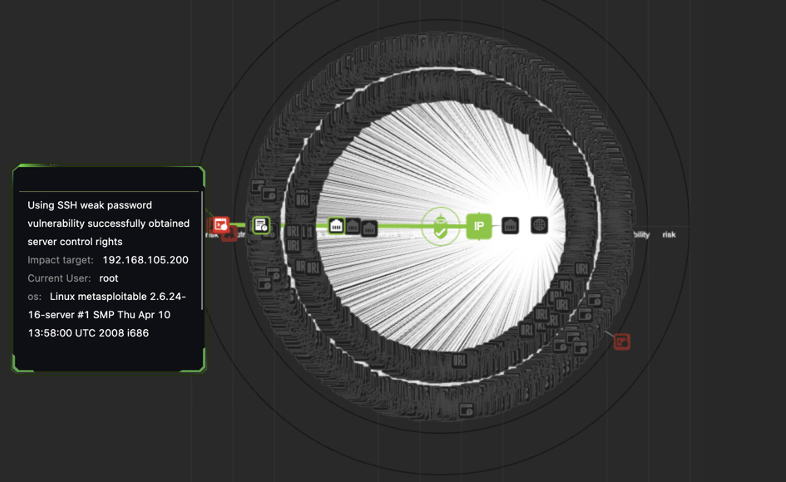

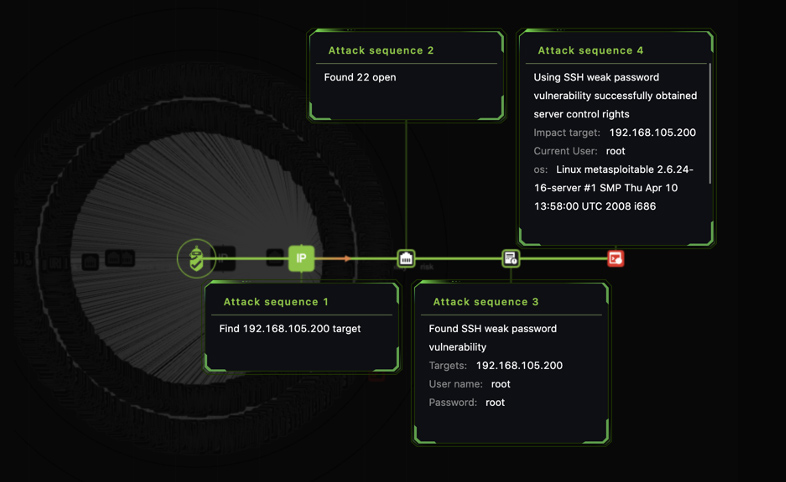

Viene approfondito il rischio per vedere il percorso dettagliato di ogni attacco

Visibilità completa del percorso di attacco

Viene visualizzato il processo di scoperta ed exploitation della vulnerabilità

- Scoperta delle vulnerabilità

- Exploitation delle vulnerabilità

Cinque livelli di informazioni sugli attacchi:

- Attaccante: RidgeBot®

- Obiettivo: IP target

- Superficie di attacco: trovata una porta aperta

- Vulnerabilità: dettagli della vulnerabilità con informazioni sull’obiettivo

- Rischio: come la vulnerabilità è utilizzata per attaccare il sistema target

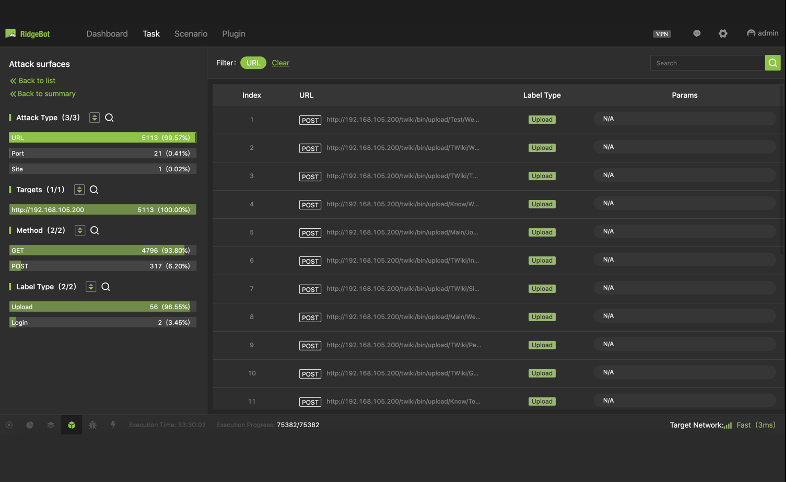

Rilevamento automatico della superficie di attacco

Scoperta della superficie di attacco per i target e identificazione dei dettagli del meccanismo di attacco nelle seguenti categorie:

- URL: URL/Dominio/metodo

- Porta: IP/App/Porta/Servizio

- E-mail: indirizzo e-mail

- Voci di accesso back-end: URL/Dominio/post data/metodo

- Voci di caricamento file: URL/Dominio/post data/metodo

- Neighboring domain: URL/Dominio/post data/metodo

- Voci front-end: URL/Dominio/post data/metodo

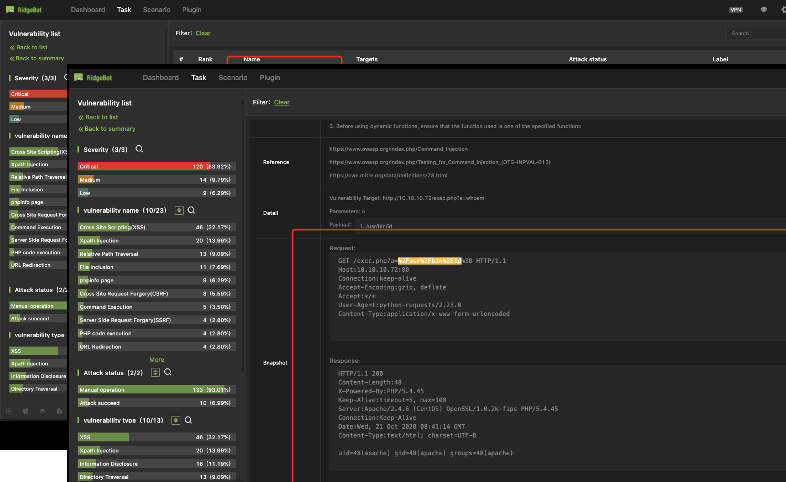

Comprehensive Vulnerability Details

Vengono mostrati i dettagli di ogni vulnerabilità, tra cui:

- Tipo di vulnerabilità

- Grado di gravità

- CVSS Punteggio/vettore

- Descrizione

- Soluzione

- Informazioni di riferimento

- Dettagli: payload etc.

- Snapshot dell’attacco

Snapshot dell’attacco:

- al momento solo per la richiesta HTTP, non supportato per socket, TCP o UDP

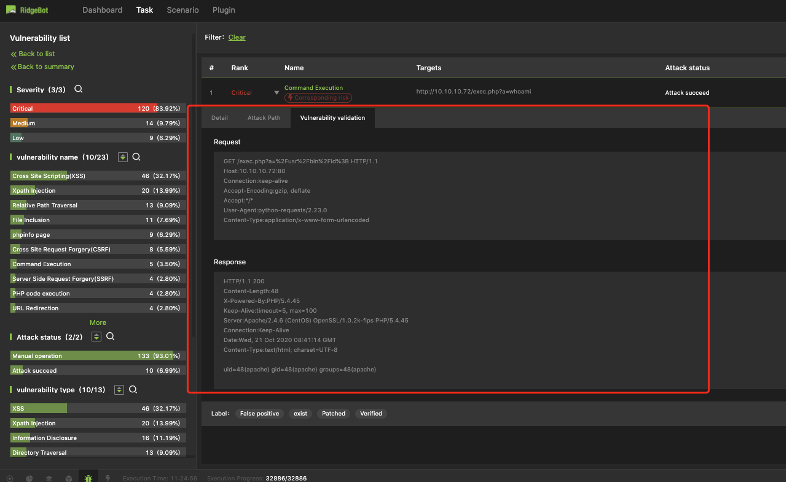

Convalida immediata delle vulnerabilità delle applicazioni Web

La convalida della vulnerabilità consiste nello sfruttare la vulnerabilità per convalidarne l’esistenza.

Il reload HTTP è un tipico metodo di convalida, il suo obiettivo è ricaricare la richiesta HTTP e ottenere il risultato sfruttando la vulnerabilità

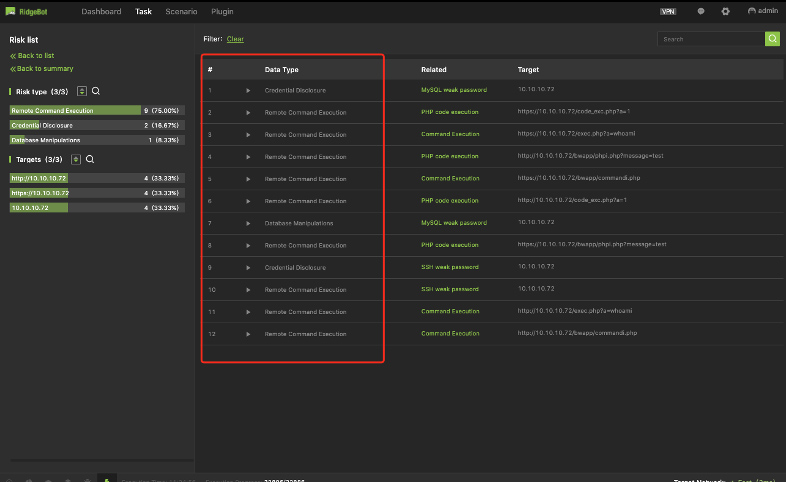

Dettagli sul rischio

Il rischio è il risultato dello sfruttamento della vulnerabilità ed è definito come un exploit che realizza l’intera kill-chain.

RidgeBot® 3.1 supporta 4 tipi di rischi:

- Esecuzione del comando remoto

- Divulgazione delle credenziali

- Esposizione di informazioni sensibili

- Manipolazione del database

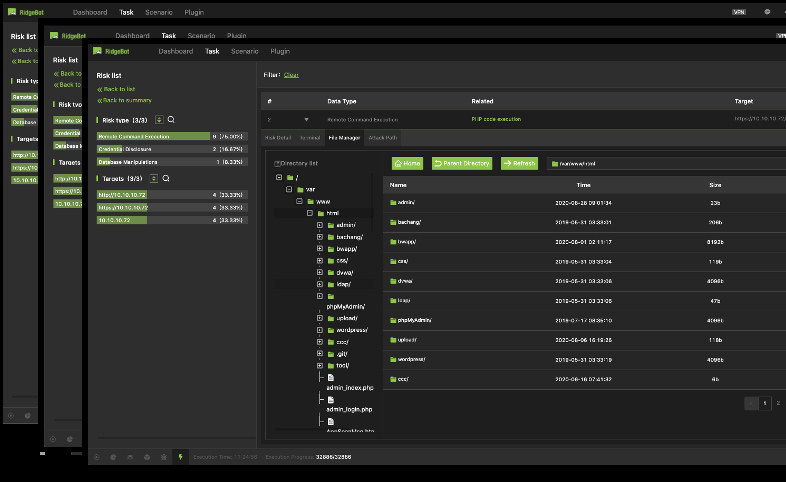

Dettagli del rischio con prova—Esecuzione del comando remoto

Dettagli del rischio di esecuzione del comando remoto

- Dettagli sul rischio: shell type/path, utente, sistema operativo ecc.

- Terminale: una macchina virtuale per eseguire il comando remoto

- File Manager: la directory della cartella dei file sul sistema target

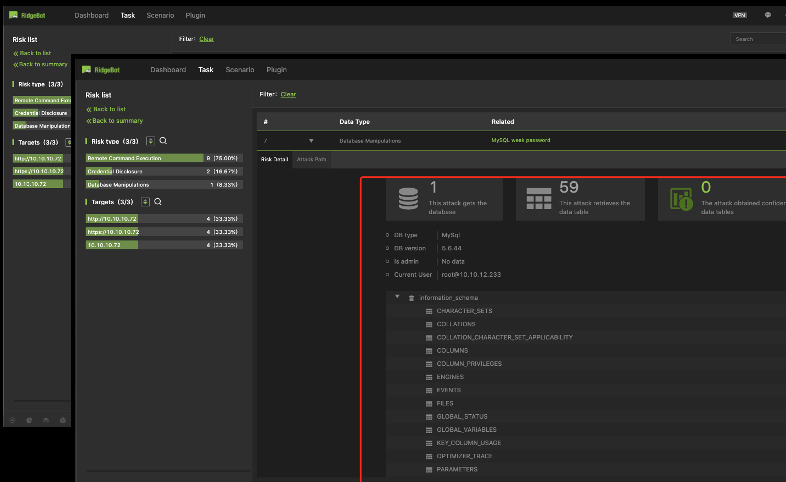

Dettagli del rischio con prova—Manipolazione del database

Dettagli del rischio di manipolazione del database

- Viene mostrato come il database viene manipolato da una password debole o da SQL injection

- Può recuperare e mostrare i dettagli della libreria e della tabella del database come risultato del rischio

Attacchi avanzati: explotation congiunta e iterativa

Vengono sfruttate insieme le vulnerabilità per trovare più rischi

- Vulnerabilità a + vulnerabilità b

- Vulnerabilità a + nuova superficie di attacco

- Vulnerabilità a + altre nuove informazioni (credenziali, escalation privilegi)

L’attacco/exploitation iterativo

- Una vulnerabilità o un risultato di rischio scoperto dal passaggio precedente può essere riutilizzato per un ulteriore exploit del sistema.

- Per esempio: sfruttare le informazioni di autenticazione ottenute per ulteriori attacchi.

- Nota: l’iterazione è solo per un singolo bersaglio, non per il movimento laterale

Configurazione dinamica delle attività

Vengono aggiornate dinamicamente le attività di attacco durante un test

- Aggiungi un bersaglio, una superficie di attacco, vulnerabilità ecc. durante il processo di attacco

- L’utente può aggiungere le proprie vulnerabilità note alle attività iterative per uno scopo specifico o per migliorare il risultato dell’attacco.