Visión General de RidgeBot®

Eliminación total de los falsos positivos de las vulnerabilidades

Cuatro formas de aprender acerca de RidgeBot®

Recursos útiles

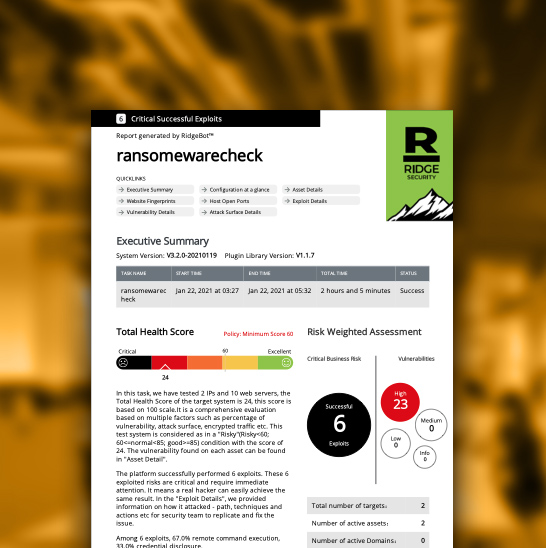

Informe de Pruebas de Penetración de RidgeBot®

Informe de Emulación de Ciberamenazas Adversarias (ACE) de RidgeBot®

Ver demostración en línea

Hoja de datos de RidgeBot®

Creado para entornos empresariales, funciona para empresas de cualquier tamaño

Seis características que diferencian a RidgeBot®

Huellas Digitales Inteligentes y Rastreo Web Inteligente

RidgeBot® rastrea o explora automáticamente la infraestructura de TI especificada para identificar y documentar un amplio tipo de activos y las superficies de ataque de esos activos

- 5600+ huellas del Sistema Operativo/11000+ huellas del servicio

- Tipos de Activos Soportados: IPs, Dominios, Hosts, OS, Apps, Sitios Web, Plugins, Red y Dispositivos IoT.

En esta fase se incluyen, entre otras, las siguientes tecnologías:

- Rastreo, fuerza bruta de URL, resolución de nombres de dominio, fuerza bruta de subdominios, extracción de dominios asociados, inspección de sitios vecinos, huella digital de la web, huella digital del host, huella digital del sistema, inspección de hosts activos, extracción de correo electrónico, descubrimiento de entradas de acceso

Soporta todos los principales frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

El modelo Experto de RidgeBrain y la Minería de Vulnerabilidad

Aprovechando los resultados del Perfil de Activos, RidgeBot® examinará los activos y superficies de ataque frente a su base de conocimientos de vulnerabilidades, descubriendo todas las posibles vulnerabilidades para explotar:

- Aplicaciones Web

- Servidores de Host/Base de Datos

- Credenciales Débiles

- Vulnerabilidades de Marcos de Trabajo de terceros

Durante el proceso de extracción de vulnerabilidades se utilizan las siguientes técnicas:

- Descubrimiento de debilidades: Identifica posibles puntos débiles en la superficie de ataque y verifica vulnerabilidades basadas en el sistema de toma de decisiones inteligentes, como los modelos expertos y el cerebro de RidgeBot®.

- Escaneo de vulnerabilidades: Accede y comprueba el sistema objetivo utilizando paquetes generados por una herramienta automática y la carga útil proporcionada por el componente de ataque, el motor vectorial, etc., y los resultados devueltos se comprueban para determinar si existen vulnerabilidades que puedan ser explotadas.

Autoexplotación

RidgeBot® cuenta con una amplia base de conocimientos. El cliente puede optar por elegir los exploits en función del objetivo y el objetivo de la prueba, o elegir realizar un escaneo completo y permitir que RidgeBot® realice la autoexplotación.

- Más de 2 mil Millones de Información Sobre Amenazas

- Más de 150.000 bases de datos de exploits

- Más de 6000 exploits POC incorporados

Durante el proceso de explotación de la vulnerabilidad se utilizan las siguientes técnicas:

- Ataque interno: Lanzar ataques desde el interior de la red de la empresa con el permiso del cliente, centrándose en explotar las vulnerabilidades descubiertas en la red y los sistemas locales.

- Ataque externo: Lanzar ataques desde fuera de las redes de la empresa hacia activos de acceso público, como los sitios web de las organizaciones, los archivos compartidos o los servicios alojados en la nube pública/CDN.

- Movimiento lateral: Después de obtener un permiso para el host objetivo, utilizar el host como un pivote para explotar aún más las vulnerabilidades y obtener acceso a otras partes del sistema.

Visualización de Acciones de Ataques en Tiempo Real

Dibujo de Topología Automático

- Muestra las relaciones de los activos y las superficies de ataque

- Traza un mapa de las vulnerabilidades y los riesgos

Visibilidad total de la ruta de ataque

- Rastrear el origen del ataque y mostrar los detalles del mismo

Mostrar las acciones en tiempo real en el cuadro de mandos

- Descubrir

- Explorar

- Explotar

Evaluación Basada en el Riesgo

Puntuación de salud: Clasifique y corrija las vulnerabilidades basándose en la evaluación de riesgos

- Clasificación detallada y específica de las vulnerabilidades más dañinas

- Visualización de la cadena de muerte

- Puntuación global de salud basada en la evaluación ponderada

Visualización de la cadena de explotación: Un Riesgo se define como “Un exploit con una kill-chain completada”

- Los intentos de explotación lanzados hacia cada vulnerabilidad explotable, sólo se documentarán en el informe final aquellos que logren la cadena de explotación completa.

- Cuatro tipos de riesgos mostrados en el informe final

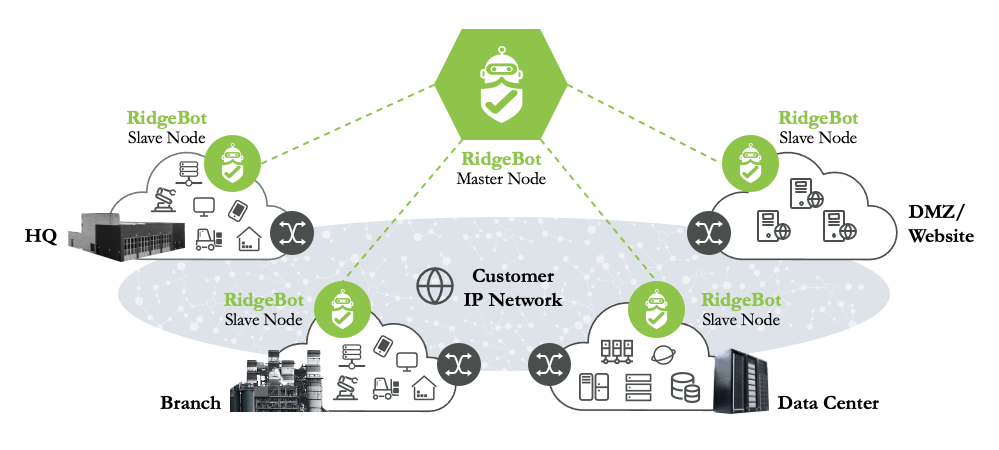

Arquitectura Distribuida para Infraestructuras a Gran Escala

Recomendación: Un Nodo Esclavo de RidgeBot® por cada 500 sistemas objetivo (o por cada subred).

- Huellas Digitales Inteligentes y Rastreo Web Inteligente

- El modelo Experto de RidgeBrain y la Minería de Vulnerabilidad

- Autoexplotación

- Visualización de Acciones de Ataques en Tiempo Real

- Evaluación Basada en el Riesgo

- Arquitectura Distribuida para Infraestructuras a Gran Escala

RidgeBot® rastrea o explora automáticamente la infraestructura de TI especificada para identificar y documentar un amplio tipo de activos y las superficies de ataque de esos activos

- 5600+ huellas del Sistema Operativo/11000+ huellas del servicio

- Tipos de Activos Soportados: IPs, Dominios, Hosts, OS, Apps, Sitios Web, Plugins, Red y Dispositivos IoT.

En esta fase se incluyen, entre otras, las siguientes tecnologías:

- Rastreo, fuerza bruta de URL, resolución de nombres de dominio, fuerza bruta de subdominios, extracción de dominios asociados, inspección de sitios vecinos, huella digital de la web, huella digital del host, huella digital del sistema, inspección de hosts activos, extracción de correo electrónico, descubrimiento de entradas de acceso

Soporta todos los principales frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

Aprovechando los resultados del Perfil de Activos, RidgeBot® examinará los activos y superficies de ataque frente a su base de conocimientos de vulnerabilidades, descubriendo todas las posibles vulnerabilidades para explotar:

- Aplicaciones Web

- Servidores de Host/Base de Datos

- Credenciales Débiles

- Vulnerabilidades de Marcos de Trabajo de terceros

Durante el proceso de extracción de vulnerabilidades se utilizan las siguientes técnicas:

- Descubrimiento de debilidades: Identifica posibles puntos débiles en la superficie de ataque y verifica vulnerabilidades basadas en el sistema de toma de decisiones inteligentes, como los modelos expertos y el cerebro de RidgeBot®.

- Escaneo de vulnerabilidades: Accede y comprueba el sistema objetivo utilizando paquetes generados por una herramienta automática y la carga útil proporcionada por el componente de ataque, el motor vectorial, etc., y los resultados devueltos se comprueban para determinar si existen vulnerabilidades que puedan ser explotadas.

RidgeBot® cuenta con una amplia base de conocimientos. El cliente puede optar por elegir los exploits en función del objetivo y el objetivo de la prueba, o elegir realizar un escaneo completo y permitir que RidgeBot® realice la autoexplotación.

- Más de 2 mil Millones de Información Sobre Amenazas

- Más de 150.000 bases de datos de exploits

- Más de 6000 exploits POC incorporados

Durante el proceso de explotación de la vulnerabilidad se utilizan las siguientes técnicas:

- Ataque interno: Lanzar ataques desde el interior de la red de la empresa con el permiso del cliente, centrándose en explotar las vulnerabilidades descubiertas en la red y los sistemas locales.

- Ataque externo: Lanzar ataques desde fuera de las redes de la empresa hacia activos de acceso público, como los sitios web de las organizaciones, los archivos compartidos o los servicios alojados en la nube pública/CDN.

- Movimiento lateral: Después de obtener un permiso para el host objetivo, utilizar el host como un pivote para explotar aún más las vulnerabilidades y obtener acceso a otras partes del sistema.

Dibujo de Topología Automático

- Muestra las relaciones de los activos y las superficies de ataque

- Traza un mapa de las vulnerabilidades y los riesgos

Visibilidad total de la ruta de ataque

- Rastrear el origen del ataque y mostrar los detalles del mismo

Mostrar las acciones en tiempo real en el cuadro de mandos

- Descubrir

- Explorar

- Explotar

Puntuación de salud: Clasifique y corrija las vulnerabilidades basándose en la evaluación de riesgos

- Clasificación detallada y específica de las vulnerabilidades más dañinas

- Visualización de la cadena de muerte

- Puntuación global de salud basada en la evaluación ponderada

Visualización de la cadena de explotación: Un Riesgo se define como “Un exploit con una kill-chain completada”

- Los intentos de explotación lanzados hacia cada vulnerabilidad explotable, sólo se documentarán en el informe final aquellos que logren la cadena de explotación completa.

- Cuatro tipos de riesgos mostrados en el informe final

Recomendación: Un Nodo Esclavo de RidgeBot® por cada 500 sistemas objetivo (o por cada subred).

Reduce el Tiempo de Protección.

Plantillas de Escenarios de Prueba Predefinidos de RidgeBot®

Penetración Total

Esta prueba utiliza varias técnicas de ataque a la red utilizadas por los hackers. Basándose en la inteligencia de amenazas, la base de conocimientos de exploits, perfila los activos, mina las vulnerabilidades y lanza ataques hacia los activos objetivo. Objetivos de los ataques: Cualquier activo en Intranet, extranet o red privada, etc.

Ransomware

Esta prueba incluye varias docenas de técnicas comúnmente utilizadas en los ataques de ransomware. Ayuda a los clientes a validar rápidamente si sus entornos son vulnerables a los ataques de Ransomware o no. Y con un plan de remedición sugerido por la prueba, los clientes pueden protegerse de los ataques de ransomware.

Penetración del Sitio Web

Esta prueba lanza ciberataques contra sitios webs objetivo, aplicaciones web y todas las superficies de ataque relacionadas para obtener el control del sitio web objetivo. Los objetivos de los ataques incluyen sitios web autodesarrollados o basados en CMS.

Penetración Interna del Host

Esta prueba lanza ataques desde el interior de la red corporativa para validar la respuesta del sistema de seguridad ante una amenaza interna. Utiliza técnicas avanzadas como la escalada de privilegios, el movimiento lateral, la penetración de dominios y otras. El objetivo del ataque incluye: todos los hosts internos accesibles en la red.

Explotación de Credenciales Débiles

Lanza ataques directos o iterativos basados en información sensible recogida a través de credenciales débiles o vulnerabilidades de acceso no autorizadas. Los objetivos de los ataques incluyen: redis, elasticsearch, ActiveMQ, base de datos, inicio de sesión web y otras aplicaciones.

Marco de Trabajo para Terceros

Lanza escalada de privilegios y ataques iterativos basados en vulnerabilidades conocidas de 1 o n días detectadas enPenetration target the 3rd party framework. Los objetivos de los ataques incluyen: Struts2, spring, fastjson, ThinkPHP y otros frameworks.Lanza escalada de privilegios y ataques iterativos basados en vulnerabilidades conocidas de 1 o n días detectadas enPenetration target the 3rd party framework. Los objetivos de ataque incluyen: Struts2, Spring, Fastjson, ThinkPHP y otros frameworks.

Perfiles de Activos

Esta prueba perfila los activos y desentierra todas las superficies de ataque en función de los nombres de dominio/subdominio, los periféricos, la clave de cifrado, la API, el marco, los puertos abiertos, etc.

Solicite una demostración con un escenario concreto

Ver un ejemplo de informe de seguridad de RidgeBot basado en riesgos empresariales.

Registro

Por favor, completa el formulario para ver la demostración grabada de RidgeBot®.