Panoramica di RidgeBot®

Elimina virtualmente i falsi positivi relativi ai rischi aziendali

Creato per ambienti aziendali: funziona per aziende di qualsiasi dimensione

Sei funzionalità che caratterizzano RidgeBot®

Smart Fingerprinting and Smart Web Crawling

RidgeBot® esegue automaticamente la scansione dell’infrastruttura IT specificata per identificare e documentare molte tipologie di risorse e le superfici di attacco di tali risorse

- 5600+ OS fingerprints/11000+ Service fingerprints

- Asset supportati: IP, domini, host, OS, Apps, siti Web, Plugins, Rete e dispositivi IoT

Sono incluse in questa fase, insieme ad altre, le seguenti tecnologie:

- Crawling, attacco di forza bruta delle URL, risoluzione dei nomi di dominio, attacco di forza bruta dei sottodomini, estrazione di domini associati associated, ispezione di siti vicini, fingerprint del web, fingerprint degli host, fingerprint di sistema, ispezione degli host attivi, estrazione delle email, identificazione delle voci di loginù

Supporta tutti i principali web framework

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

RidgeBrain Expert Model e Vulnerability Mining

Sfruttando i risultati della profilazione degli Asset, RidgeBot esaminerà le risorse e le superfici di attacco in base alla sua conoscenza già acquisita delle vulnerabilità, scoprendo tutte quelle potenziali da sfruttare verso:

- Applicazioni Web

- Server host/database

- Credenziali deboli

- Vulnerabilità di framework di terze parti

Durante il processo di ricerca approfondita delle vulnerabilità vengono utilizzate le seguenti tecniche:

- Scoperta dei punti deboli: identificazione dei possibili collegamenti deboli presenti sulla superficie di attacco e controllo delle vulnerabilità in base al sistema decisionale intelligente sfruttando i modelli avanzati e la logica di RidgeBot.

- Scansione delle vulnerabilità: accesso e test del sistema in analisi utilizzando il pacchetto generato da uno strumento automatico e il payload fornito dalle componenti di attacco, vector engine etc., e i risultati restituiti vengono controllati per determinare se ci siano vulnerabilità che possono essere sfruttate.

Exploitation Automatico

RidgeBot ha una vasta base di conoscenze, il cliente può scegliere gli exploit in base all’obiettivo e al target del test; oppure scegliere di utilizzare la scansione completa e fare in modo che RidgeBot conduca una exploitation completamente automatizzata.

- Oltre 2 miliardi di informazioni sulle minacce

- Oltre 150.000 database di exploit

- Oltre 6.000 exploit POC incorporati

Durante il processo di exploit delle vulnerabilità vengono utilizzate le seguenti tecniche:

- Attacco interno: vengono lanciati attacchi dall’interno della rete aziendale con l’autorizzazione del cliente, concentrandosi sull’exploit delle vulnerabilità scoperte sulla rete e sui sistemi locali.

- Attacco esterno: vengono lanciati attacchi dall’esterno delle reti aziendali verso risorse accessibili pubblicamente come siti Web delle aziende, condivisioni di file o servizi ospitati nel public cloud/CDN

- Movimento laterale: dopo aver ottenuto l’autorizzazione per l’host target, viene utilizzato l’host come pivot per sfruttare ulteriormente le vulnerabilità e ottenere l’accesso ad altre parti del sistema.

Visualizzazione dell'azione di attacco in tempo reale

Disegno automatico della topologia

- Vengono mostrate le relazioni tra risorse e superfici di attacco

- Vengono individuate vulnerabilità e rischi

Viene data la visibilità completa del percorso di attacco

- Viene tracciata la fonte dell’attacco e ne vengono mostrati i dettagli

Vengono mostrate le azioni in tempo reale sulla dashboard

- Scoperte

- Scansionate

- Exploit

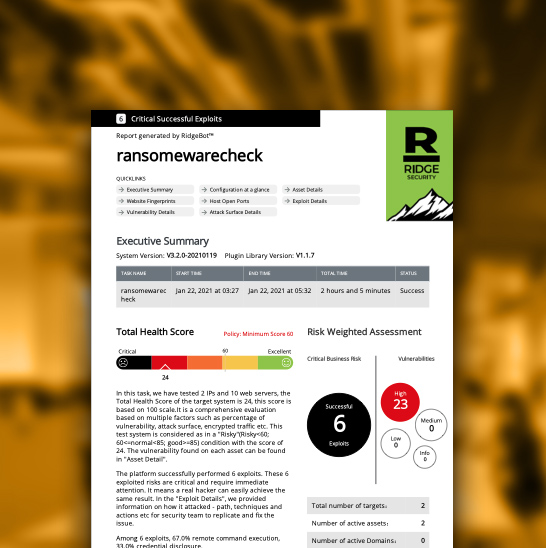

Valutazione basata sul rischio

Punteggio di salute: vengono classificate e corrette le vulnerabilità in base alla valutazione del rischit

- Le vulnerabilità più dannose vengono dettagliatamente classificate e specificate

- Viene visualizzata la kill-chain

- Il punteggio di salute completo è basato sulla valutazione ponderata

Visualizzazione della kill-chain: un rischio è definito come “Un exploit completato con una kill-chain compiuta”

- Vengono lanciati tentativi di exploit verso ogni vulnerabilità sfruttabile; soltanto quelli che avranno compiuto l’intera kill-chain saranno documentati nel report finale. Nel report finale vengono mostrate quattro tipologie di rischio

- Four types of risks shown in the final report

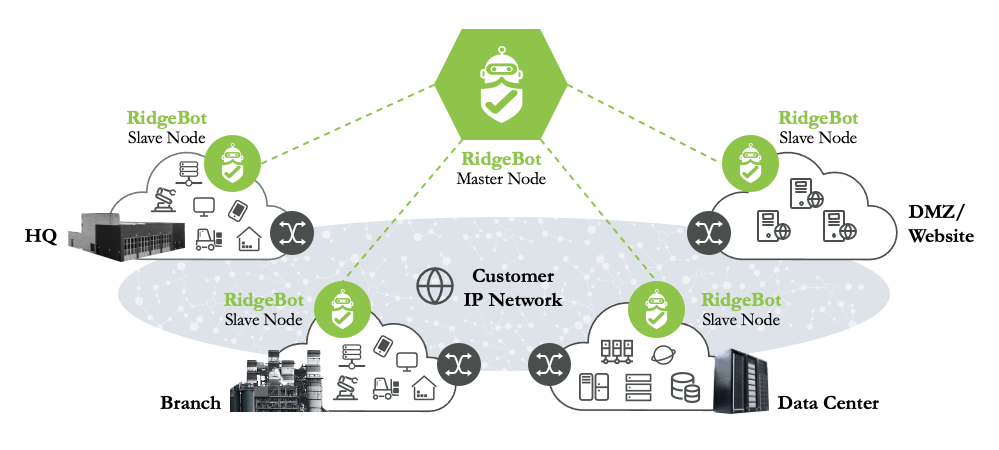

Architettura distribuita per infrastrutture su larga scala

Raccomandazione: un nodo slave RidgeBot ogni 500 sistemi target (o per subnet)

- Smart Fingerprinting and Smart Web Crawling

- RidgeBrain Expert Model e Vulnerability Mining

- Exploitation Automatico

- Visualizzazione dell'azione di attacco in tempo reale

- Valutazione basata sul rischio

- Architettura distribuita per infrastrutture su larga scala

RidgeBot® esegue automaticamente la scansione dell’infrastruttura IT specificata per identificare e documentare molte tipologie di risorse e le superfici di attacco di tali risorse

- 5600+ OS fingerprints/11000+ Service fingerprints

- Asset supportati: IP, domini, host, OS, Apps, siti Web, Plugins, Rete e dispositivi IoT

Sono incluse in questa fase, insieme ad altre, le seguenti tecnologie:

- Crawling, attacco di forza bruta delle URL, risoluzione dei nomi di dominio, attacco di forza bruta dei sottodomini, estrazione di domini associati associated, ispezione di siti vicini, fingerprint del web, fingerprint degli host, fingerprint di sistema, ispezione degli host attivi, estrazione delle email, identificazione delle voci di loginù

Supporta tutti i principali web framework

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

Sfruttando i risultati della profilazione degli Asset, RidgeBot esaminerà le risorse e le superfici di attacco in base alla sua conoscenza già acquisita delle vulnerabilità, scoprendo tutte quelle potenziali da sfruttare verso:

- Applicazioni Web

- Server host/database

- Credenziali deboli

- Vulnerabilità di framework di terze parti

Durante il processo di ricerca approfondita delle vulnerabilità vengono utilizzate le seguenti tecniche:

- Scoperta dei punti deboli: identificazione dei possibili collegamenti deboli presenti sulla superficie di attacco e controllo delle vulnerabilità in base al sistema decisionale intelligente sfruttando i modelli avanzati e la logica di RidgeBot.

- Scansione delle vulnerabilità: accesso e test del sistema in analisi utilizzando il pacchetto generato da uno strumento automatico e il payload fornito dalle componenti di attacco, vector engine etc., e i risultati restituiti vengono controllati per determinare se ci siano vulnerabilità che possono essere sfruttate.

RidgeBot ha una vasta base di conoscenze, il cliente può scegliere gli exploit in base all’obiettivo e al target del test; oppure scegliere di utilizzare la scansione completa e fare in modo che RidgeBot conduca una exploitation completamente automatizzata.

- Oltre 2 miliardi di informazioni sulle minacce

- Oltre 150.000 database di exploit

- Oltre 6.000 exploit POC incorporati

Durante il processo di exploit delle vulnerabilità vengono utilizzate le seguenti tecniche:

- Attacco interno: vengono lanciati attacchi dall’interno della rete aziendale con l’autorizzazione del cliente, concentrandosi sull’exploit delle vulnerabilità scoperte sulla rete e sui sistemi locali.

- Attacco esterno: vengono lanciati attacchi dall’esterno delle reti aziendali verso risorse accessibili pubblicamente come siti Web delle aziende, condivisioni di file o servizi ospitati nel public cloud/CDN

- Movimento laterale: dopo aver ottenuto l’autorizzazione per l’host target, viene utilizzato l’host come pivot per sfruttare ulteriormente le vulnerabilità e ottenere l’accesso ad altre parti del sistema.

Disegno automatico della topologia

- Vengono mostrate le relazioni tra risorse e superfici di attacco

- Vengono individuate vulnerabilità e rischi

Viene data la visibilità completa del percorso di attacco

- Viene tracciata la fonte dell’attacco e ne vengono mostrati i dettagli

Vengono mostrate le azioni in tempo reale sulla dashboard

- Scoperte

- Scansionate

- Exploit

Punteggio di salute: vengono classificate e corrette le vulnerabilità in base alla valutazione del rischit

- Le vulnerabilità più dannose vengono dettagliatamente classificate e specificate

- Viene visualizzata la kill-chain

- Il punteggio di salute completo è basato sulla valutazione ponderata

Visualizzazione della kill-chain: un rischio è definito come “Un exploit completato con una kill-chain compiuta”

- Vengono lanciati tentativi di exploit verso ogni vulnerabilità sfruttabile; soltanto quelli che avranno compiuto l’intera kill-chain saranno documentati nel report finale. Nel report finale vengono mostrate quattro tipologie di rischio

- Four types of risks shown in the final report

Raccomandazione: un nodo slave RidgeBot ogni 500 sistemi target (o per subnet)

Richiedi una Demo di RidgeBot®

Scopri in prima persona come RidgeBot® può semplificare la gestione delle vulnerabilità basata sul rischio

Affrontare le sfide del mondo reale

Whitepaper di RidgeBot® per i Business Manager

White paper sulla conformità al GDPR e sulla privacy dei dati a livello mondiale

Garantisci la protezione della privacy dei dati con convenienza, continua convalida della sicurezza e Penetration testing

White paper sulla conformità ISO27001

I tradizionali meccanismi di sicurezza difensivi non sono riusciti a proteggere adeguatamente reti, data center, host e applicazioni da infiltrazioni, attacchi e violazioni.

White paper sulla conformità PCI-DSS di RidgeBot®

Convalida continua con attacchi automatizzati; Passaggi dettagliati su come risolvere e bloccare le vulnerabilità

La furia del ransomware nel 2020 e come sopravvivere al 2021 White paper

Nel 2020, il ransomware ha prodotto abbastanza danni da consolidare la sua posizione come rischio per i consigli di amministrazione. Ogni elemento degli attacchi è in aumento.

Riduci i tempi di protezione

Modelli di scenari di test RidgeBot® predefiniti

Penetrazione completa

Questo test utilizza varie tecniche di attacco alla rete utilizzate dagli hacker. Basato sull’intelligence delle minacce, sfrutta la base di conoscenza, profila le risorse, estrae le vulnerabilità e lancia attacchi verso gli asset dei target. Obiettivi dell’attacco: qualsiasi risorsa presente nella intranet, extranet o rete privata, ecc.

Ransomware

Questo test prevede diverse dozzine di tecniche comunemente usate e viste negli attacchi ransomware. Aiuta i clienti a verificare rapidamente se i loro ambienti sono vulnerabili agli attacchi ransomware o meno. E con un piano di remediation suggerito dal test, i clienti possono prevenire gli attacchi Ransomware.

Penetrazione del sito web

Questo test lancia attacchi informatici contro siti Web target, applicazioni Web e tutte le relative superfici di attacco per ottenere il controllo del sito Web di destinazione. Gli obiettivi dell’attacco includono siti Web sviluppati autonomamente o basati su CMS.

Penetrazione dell’host interno

Questo test lancia attacchi dall’interno della rete aziendale per convalidare la risposta del sistema di sicurezza a una minaccia interna. Utilizza tecniche avanzate come l’escalation dei privilegi, il movimento laterale, la penetrazione del dominio e altre. L’obiettivo dell’attacco include: tutti gli host interni accessibili dalla rete.

Sfruttamento delle credenziali deboli

Lancia attacchi diretti o ripetuti basati su informazioni sensibili raccolte tramite credenziali deboli o vulnerabilità di accesso non autorizzato. Gli obiettivi degli attacchi includono: redis, elasticsearch, ActiveMQ, database, Web login e altre applicazioni.

Framework di terze parti

Lancia l’escalation dei privilegi e attacchi iterativi basati su vulnerabilità note di tipo 1-day o n-day rilevate che mirano a framework di terze parti. Attack targets include: Struts2, spring, fastjson, ThinkPHP and other frameworks.It launches privilege escalation and iterative attacks based on known 1-day or n-day vulnerabilities detected onPenetration target the 3rd party framework. Gli obiettivi di attacco includono: Struts2, spring, fastjson, ThinkPHP e altri framework.

Profilazione delle risorse

Questo test profila le risorse e individua tutte le superfici di attacco in base a nomi di dominio/nomi di sottodominio, periferiche, chiave di crittografia, API, framework, porte aperte, ecc.

Richiedi una demo con uno scenario particolare

View a sample RidgeBot business risk-based security report.

Webinar registrato

Scegli tra un audio o un webcast

Chi dovrebbe partecipare a questo webinar: IT, QA, CISO, CIO, CTO e CFO che cercano di ridurre il rischio aziendale attraverso test di penetrazione del software.

Argomenti del webinar: un’introduzione e una dimostrazione del prodotto relativo al sistema di test di penetrazione di livello aziendale completamente automatizzato di RidgeBot®. In che modo RidgeBott® riduce drasticamente le complessità, i costi e il tempo necessari per testare completamente l’ambiente aziendale. Potrai vedere un test di penetrazione completo dall’individuazione automatica delle risorse, l’estrazione di vulnerabilità ai risultati dell’exploit.

Durata—17 minuti

Requires registration to access the recorded webcast