En el cibermundo, HelloKitty no es un lindo gatito. Y PrintNightmare es una auténtica pesadilla.

HelloKitty es un grupo de ransomware que utilizó CVE-2020-3992 para explotar las redes y lanzar ataques de ransomware contra servidores VMware ESXi. Debido al amplio despliegue de ESXi en las redes empresariales, el número de casos de alto perfil ha ido aumentando desde el mes pasado.

Con la vulnerabilidad de CVE-2020-3992, un atacante puede utilizar el puerto 427 para acceder y explotar los servidores ESXi ejecutando comandos esxcli para detener los procesos de la máquina virtual (VM) y comenzar a cifrar los archivos de la misma. El nombre proviene del infame caso HelloKitty, en el que CDProjekt Red, la popular empresa de desarrollo de videojuegos con sede en Polonia, fue hackeada colectivamente por el grupo. El grupo de hackers consiguió acceder al código fuente de los proyectos de videojuegos que estaban en desarrollo, así como a los dispositivos encriptados.

PrintNightmare es otro exploit de vulnerabilidad de gran impacto que recibió una amplia cobertura mediática el mes pasado. Su nombre oficial es “Windows Print Spooler Remote Code Execution Vulnerability” también CVE-2021-34527. Se convierte en una pesadilla literal para muchas organizaciones, ya que podría conducir a intrusiones en el sistema y violaciones de datos en Windows Server 2008/2008R2, 2012/2012R2, 2016, 2019, Windows 10 y otros.

Naturalmente, las víctimas suelen entrar en pánico al principio, y luego acuden a nosotros en busca de ayuda. En respuesta, el laboratorio de investigación de Ridge Security analizó a fondo las dos vulnerabilidades y pudo crear rápidamente la capacidad de descubrimiento necesaria en RidgeBot, nuestro bot de pruebas de penetración automatizadas. Si los clientes prueban su infraestructura con la última versión de RidgeBot, sabrán inmediatamente si están en riesgo con estas dos vulnerabilidades dañinas.

Si HelloKitty o PrintNightmare les preocupan, no duden en ponerse en contacto con nosotros para solicitar una demostración.

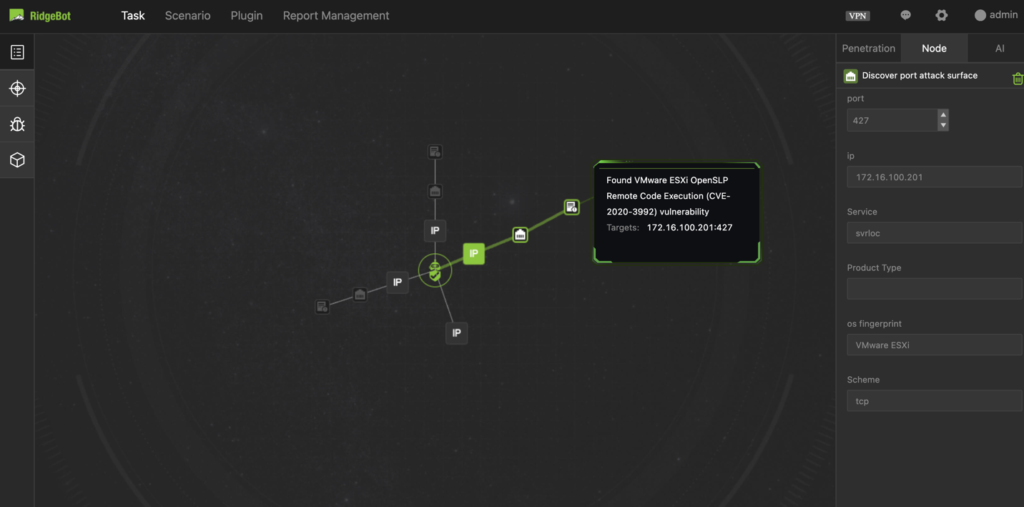

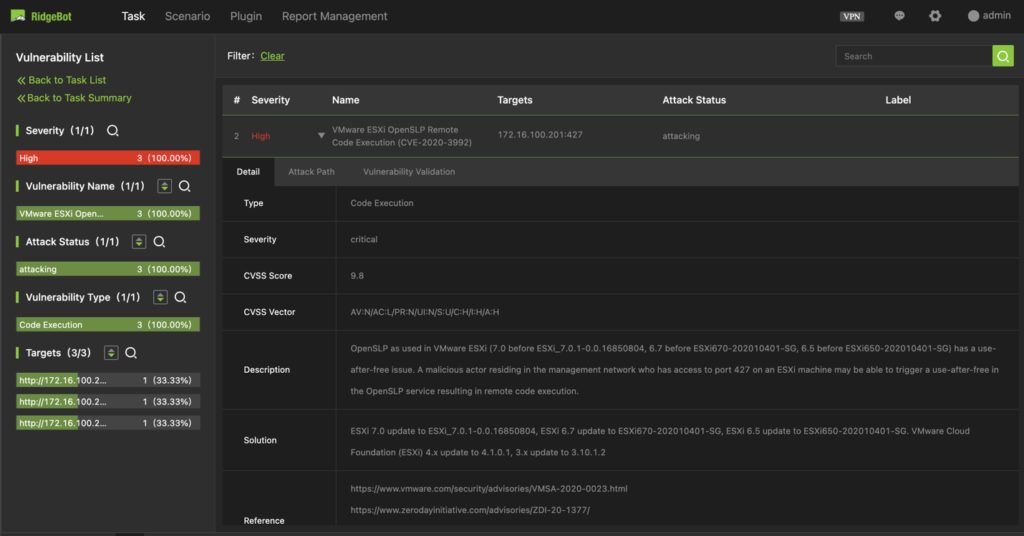

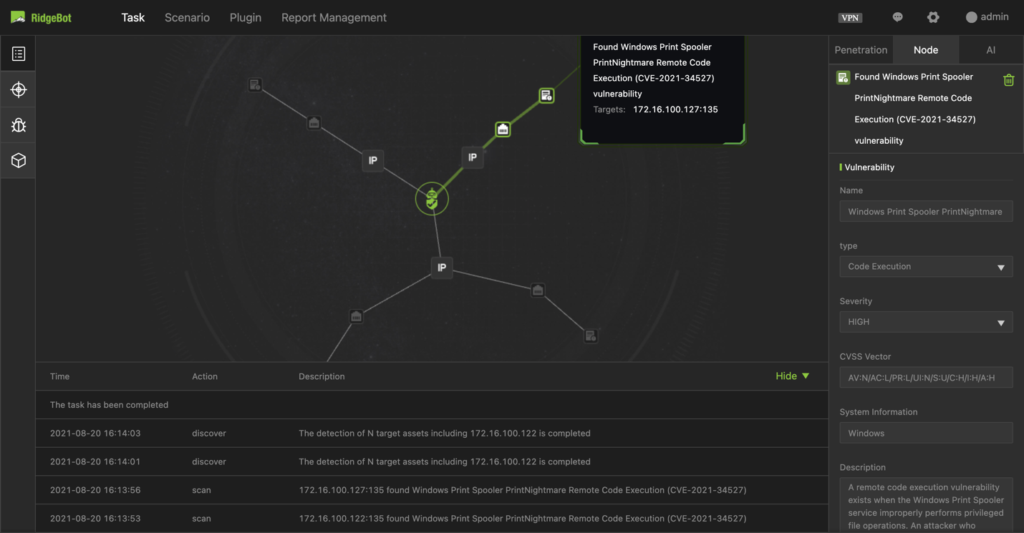

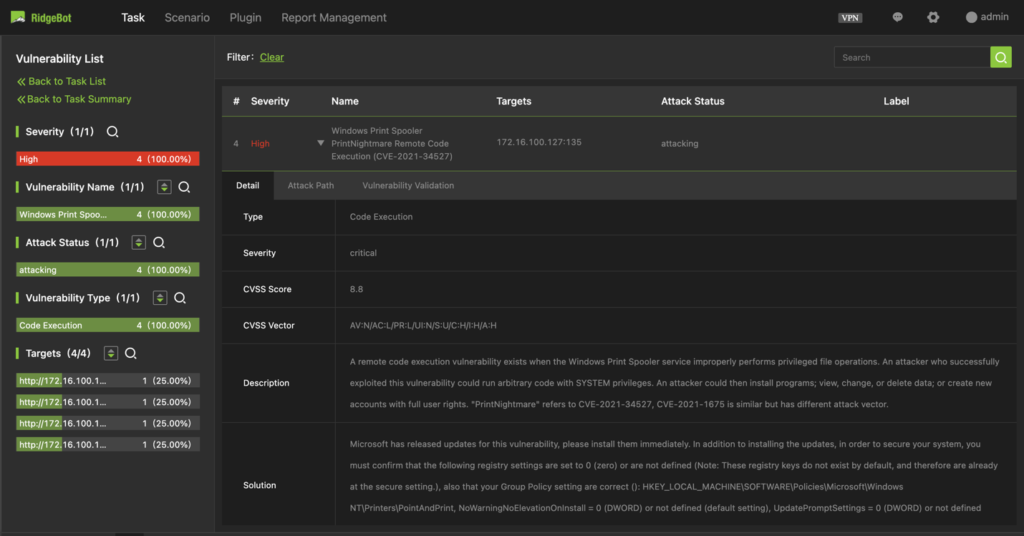

Como referencia, las siguientes capturas de pantalla (Figura 1-4) demuestran el descubrimiento de las vulnerabilidades HelloKitty y PrintNightmare en las redes que fueron escaneadas por RidgeBot.

Imagen 1: Descubrimiento de la vulnerabilidad de HelloKitty – Vista de la topología

Imagen 2: Descubrimiento de la vulnerabilidad de HelloKitty – Información de prueba

Imagen 3: Descubrimiento de la vulnerabilidad de PrintNightmare – Vista de la topología

Imagen 4: Descubrimiento de la vulnerabilidad PrintNightmare – Información de prueba