¿Listo para proteger a tu organización de los crecientes ataques de ransomware?

¡No te pierdas nuestro exclusivo White Paper!

Toma medidas proactivas ante los desafíos. En este documento encontrarás:

- Estadísticas de ataques de ransomware

- Tendencias que impulsan el aumento de los ataques de ransomware

- Tácticas de combate de ransomware de última generación.

- Cómo fortalecer tus activos con RidgeBot

¡Descubre el poder de RidgeBot en la lucha contra el ransomware!

El enfoque de RidgeBot abarca dos de los Los 3 principales vectores de infección por ransomware Representando a aproximadamente 60% de los incidentes: Protocolo de Escritorio Remoto (RDP) y vulnerabilidades de Software y Red.

Descarga el informe

Por favor, completa el formulario para descargar el white paper.

Accede a nuestras acciones de mitigación recomendada

RidgeBot puede ayudarte a determinar qué parches y actualizaciones son críticos, y cuáles son de menor prioridad porque no representan un riesgo real de explotación.

Aprende sobre técnicas y modos de operación

Los autores y operadores de ransomware emplean categorías distintas: oportunista y dirigido Este último puede ser categorizado además en modelos de asociación y autogestionados.

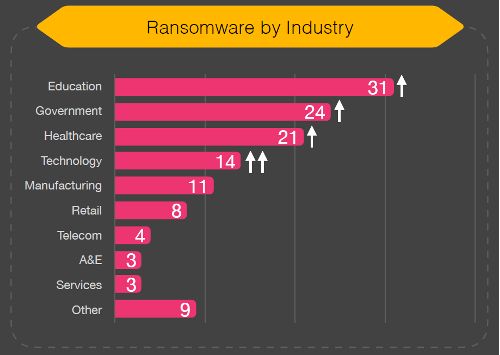

Educación, Gobierno y Salud son las industrias más atacadas por ransomware en 2023.

BlackFog informa la siguiente distribución

La perspectiva de multas regulatorias y daños a la reputación resultantes de violaciones de la privacidad de datos expuestos públicamente, así como el deterioro de la reputación del gobierno y el daño a la reputación, aumentan significativamente la tasa de éxito y el monto de los pagos.

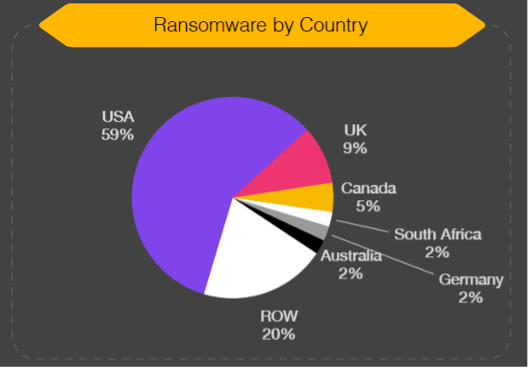

Los ataques de ransomware tienen como objetivo principalmente América del Norte y Europa.

BlackFog informa la siguiente distribución por país

Es esencial enfatizar que ningún país u organización es inmune a estas amenazas, resaltando la necesidad crítica de medidas de ciberseguridad mejoradas en todo el mundo. La vigilancia y la defensa proactiva son imperativas para protegerse contra este tipo de ataques.

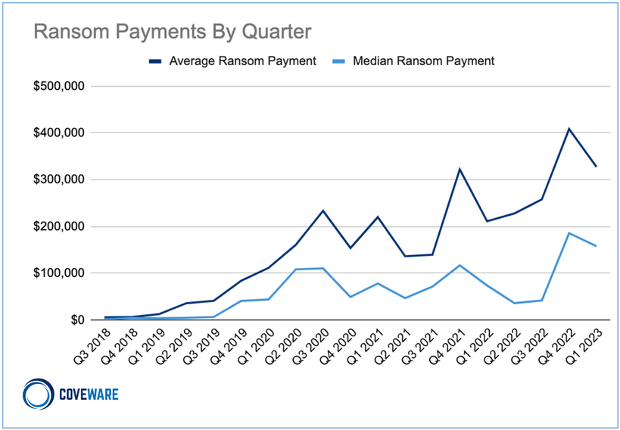

El promedio de pago de rescate está inexorablemente en aumento

Los informes de Coveware muestran.

Se atribuye, en parte, a que los atacantes cibernéticos están dirigiéndose deliberadamente a empresas e instituciones más grandes. Estas entidades a menudo poseen recursos financieros más significativos, lo que las convierte en objetivos potencialmente lucrativos para los operadores de ransomware.

Implementa RidgeBot® de Ridge Security

RidgeBot® contiene capacidades de escaneo y explotación críticas desarrolladas específicamente para combatir vulnerabilidades que conducen a ataques de ransomware dirigidos. Aprende cómo RidgeBot® puede ayudar a tu organización a sobrevivir en estos tiempos peligrosos.

Por favor, completa el formulario para descargar el white paper sobre Ransomware.