Las vulnerabilidades y exposiciones comunes, o CVEs, son una lista de fallos de seguridad informática divulgados públicamente. Ayudan a los profesionales de TI a priorizar y corregir las vulnerabilidades críticas para garantizar la protección de sus sistemas. La corporación MITRE supervisa el programa CVE, con financiación de la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA). Los CVEs se encuentran en otras bases de datos, como la Base de Datos Nacional de Vulnerabilidad (NVD) de Estados Unidos, la Base de Datos de Notas de Vulnerabilidad del CERT/CC y varias listas mantenidas por asesores de seguridad, proveedores e investigadores.

Ejemplo reciente de CVE

El 18 de mayo, CISA y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) publicaron un aviso de ciberseguridad conjunto en respuesta a la explotación activa CVE-2022-1388. Esta vulnerabilidad se encontró en el BIG-IP de F5 Network, que puede permitir a actores no autentificados obtener el control del sistema a través del puerto de gestión o de las direcciones IP propias.

Es importante que todas las organizaciones con estos dispositivos apliquen el parche de F5, para eliminar esta vulnerabilidad que puede permitir a los atacantes ejecutar código malicioso de forma remota. Este exploit utiliza dos técnicas, «admin:» autenticación de salto de token vacío, y «abusar de la cabecera de solicitud HTTP hop-by-hop», que manipula la cabecera para permitir un ataque de ejecución remota de código (RCE).

El riesgo de ciberseguridad se compone de amenazas, activos y vulnerabilidades

Los escáneres de ciberseguridad generan miles de vulnerabilidades con cada exploración, y los SIEM producen decenas de miles de registros con advertencias cada día. Los firewalls están configurados con cientos e incluso miles de políticas y reglas. Determinar cuáles suponen riesgos reales, a qué dar prioridad y cuál puede ser el impacto, son desafíos a los que se enfrentan a diario los CISO.

Las pruebas de penetración y la red teaming desempeñan un papel importante en la capacidad de las organizaciones para identificar exposiciones, vulnerabilidades y debilidades en sus ciberdefensas. Muchas organizaciones sólo realizan pruebas anualmente o de forma puntual. Rara vez llevan a cabo el proceso de pruebas manuales con mayor frecuencia, ya que normalmente no tienen la tecnología, el tiempo y los recursos para probar continuamente sus entornos. Sin embargo, las pruebas automatizadas de pluma permiten a las organizaciones y a los MSSP cerrar las ventanas de oportunidad para los hackers, ejecutando continuamente las pruebas cada vez que hay un cambio en la red, un cambio en la configuración del dispositivo, una nueva versión de la aplicación y la asignación de nuevos grupos de usuarios.

RidgeBot evalúa rápidamente su infraestructura, identificando las vulnerabilidades

El objetivo de los escáneres tradicionales es encontrar el mayor número de vulnerabilidades posible. Pero, según las estadísticas, sólo el 3% de todas las vulnerabilidades son explotables. En un entorno típico, la mayoría son realmente inofensivas. Cuando los equipos de seguridad responden a las CVE encontradas «in the wild», el riesgo real puede no tener un impacto directo o significativo. Sólo deben preocuparse por las vulnerabilidades críticas que realmente existen en su entorno. De lo contrario, se consumen y se distraen:

- Elevados falsos positivos

- Las prioridades de los parches no se basan en una posibilidad real de ataque

- No hay verificación y validación de las vulnerabilidades

- No hay un exploit PoC real

Por eso es muy importante que las organizaciones cuenten con una seguridad de varias capas y con protocolos y procedimientos de seguridad basados en las mejores prácticas. El despliegue de pruebas de penetración automatizadas en la red de la empresa elimina el riesgo de CVE. Las pruebas de penetración automatizadas continuas de RidgeBot descubrirán y protegerán contra CVE nuevos y desconocidos, como CVE-2022-1388.

Para cada CVE, RidgeBot tiene dos tipos de plugins. Detección – verifica si la vulnerabilidad existe en el entorno; y Explotación – lanza una carga útil a la amenaza para activar una vulnerabilidad. En el caso de CVE-2022-1388, RidgeBot escaneó y descubrió el exploit, y a los pocos días publicó una prueba de concepto, o PoC, con el Plugin Lib 3.41.1, que se añadió a la base de datos de RidgeBot. Los usuarios de RidgeBot pueden ahora ejecutar pruebas de penetración automatizadas contra su infraestructura con dispositivos F5 BIG-IP, ejecutar exploits y producir un informe, completo con los hallazgos de las pruebas.

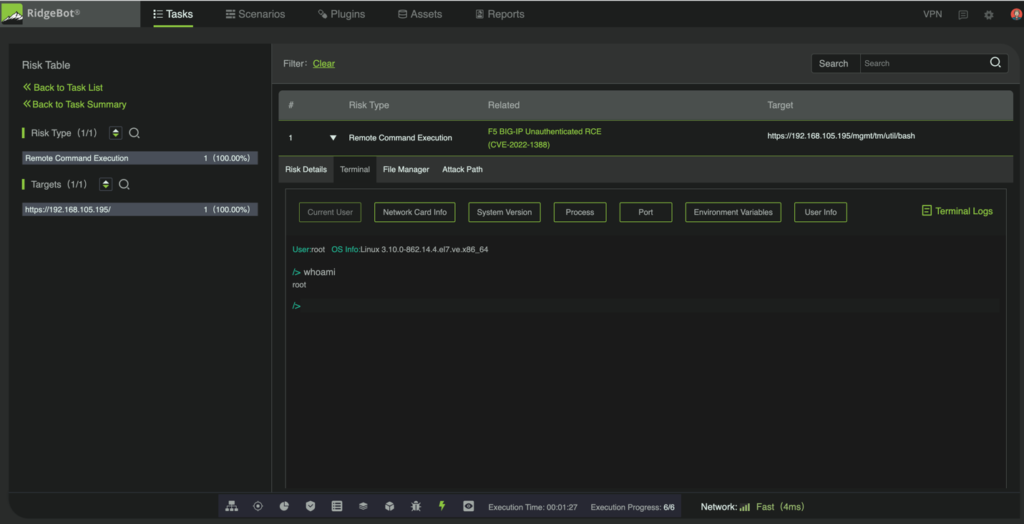

La pantalla del panel de control que aparece a continuación muestra el resultado de RidgeBot detectando y explotando el acceso root del dispositivo F5 BIG-IP. La evidencia muestra un RCE (Remote Command Execution) no autorizado en una dirección IP de destino específica. El tipo de riesgo (RCE) era del 100%, y la IP de destino identificada estaba comprometida al 100%.

Resultado de la explotación: Obtención de acceso a la raíz del sistema afectado

Los equipos de seguridad siempre intentan ir un paso adelante de las amenazas. Por desgracia, sus advertencias de seguridad no se ajustan a su manual. Y por muy bien defendidos que estén los sistemas, las protecciones de seguridad nunca son perfectas. Un hacker sólo necesita una vulnerabilidad para tener éxito. La Evaluación de Vulnerabilidades y Pruebas de Penetración (VAPT) representa una amplia gama de servicios de evaluación de la seguridad que identifican y ayudan a abordar las exposiciones a la ciberseguridad en todo el parque informático de una organización. Sin embargo, los riesgos no pueden eliminarse sólo con el escaneo. Por eso RidgeBot escanea, explota y valida las vulnerabilidades, e informa con pruebas concretas.