La Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) lidera los esfuerzos de Estados Unidos para comprender, gestionar y reducir los riesgos de las infraestructuras cibernéticas y físicas. En colaboración con otras agencias, publican una lista de las principales vulnerabilidades que se explotan habitualmente en todo el mundo. Entre los demás organismos figuran el Centro Australiano de Ciberseguridad (ACSC), el Centro Nacional de Ciberseguridad del Reino Unido (NCSC) y la Oficina Federal de Investigación de Estados Unidos (FBI).

Ridge Security presta mucha atención a estas vulnerabilidades porque los ciberactores explotan fácilmente las vulnerabilidades recién reveladas. En 2021, los ciberagentes siguieron explotando los dispositivos de tipo perimetral que admiten opciones de trabajo remoto, como las redes privadas virtuales (VPN) y los entornos basados en la nube. Muchos dispositivos de puerta de enlace VPN siguen sin parchear porque el crecimiento de las opciones de trabajo remoto está desafiando la capacidad de las organizaciones para seguir el ritmo de los parches de software rutinarios.

La mayoría de las vulnerabilidades que se explotan hoy en día fueron reveladas durante los últimos dos o tres años o incluso más. Entre las vulnerabilidades más explotadas está la CVE-2019-19781, que es una vulnerabilidad crítica en la ejecución remota de código (RCE) del Application Delivery Controller (ADC) de Citrix, una aplicación de equilibrio de carga para servidores web, de aplicaciones y de bases de datos. RidgeBot detectará esta vulnerabilidad. Otras vulnerabilidades muy explotadas son las de Microsoft, Pulse, Atlassian, Drupal y Fortinet. La mayoría de estas vulnerabilidades permiten la ejecución remota de código.

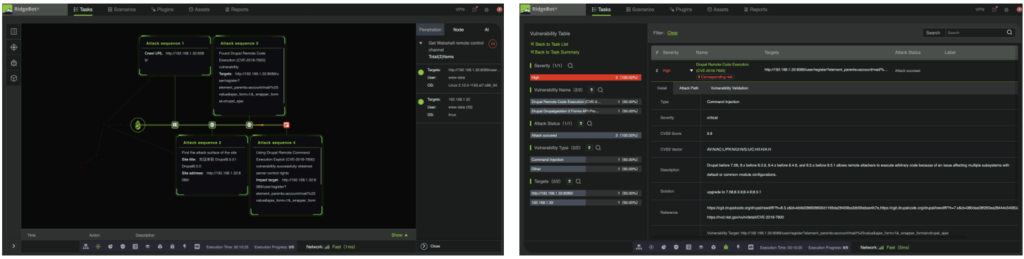

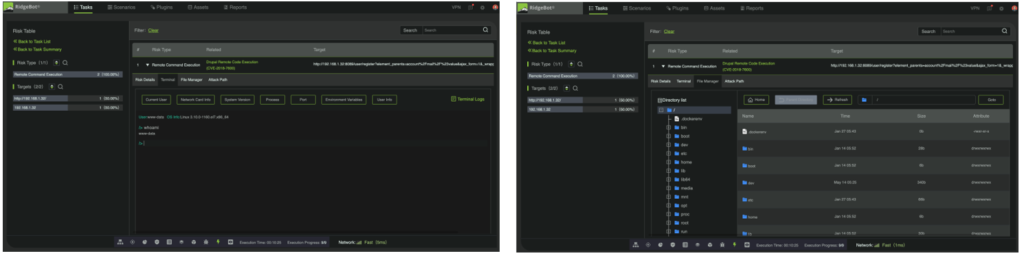

Ridge Security adopta un enfoque de dos pasos respecto a las vulnerabilidades. En primer lugar, nos aseguramos de poder detectarlas e informar sobre ellas. En segundo lugar, aprendemos a explotarlas. De los diez CVEs más explotados en 2020, RidgeBot puede detectar 5 de ellos y puede explotar uno de ellos. Los CVE que podemos detectar incluyen la ejecución remota de código de Citrix ADC (CVE-2019-19781), Zerologon – Elevación de privilegios de Windows Netlogon (CVE-2020-1472), la ejecución remota de código de Microsoft SharePoint (CVE-2019-0594 / CVE-2019-0604), la ejecución de código sin autenticación de Atlassian Crowd (CVE-2019-11580) y la ejecución remota de código de Drupal (CVE-2018-7600), que podemos detectar y explotar.

Se recomienda a las organizaciones que actualicen las versiones de software tan pronto como sea posible después de que los parches estén disponibles. Si esto no es posible, considere la posibilidad de aplicar soluciones temporales u otras mitigaciones, si las proporciona el proveedor. Si una organización no puede actualizar todo el software poco después de la publicación de un parche, al menos dé prioridad a la aplicación de parches a los CVE que se sabe que son explotados por el mayor número de posibles atacantes, como los sistemas orientados a Internet. Y, siempre considere la posibilidad de ejecutar RidgeBot, ya que proporciona una visión de su panorama de ciberseguridad.

Figura 1: Secuencias de ataque para explotar Drupal RCE CVE-2018-7600

Figura 2: RCE de Drupal C-2018-7600 detectado por RidgBot