Ops sono oramai diventate un fattore di attacco in continua crescita. Le pipeline di distribuzione del software, infatti, così come gli strumenti utilizzati per la costruzione e l’implementazione, hanno bisogno di tool efficaci così che il team IT possa utilizzarli senza problemi.

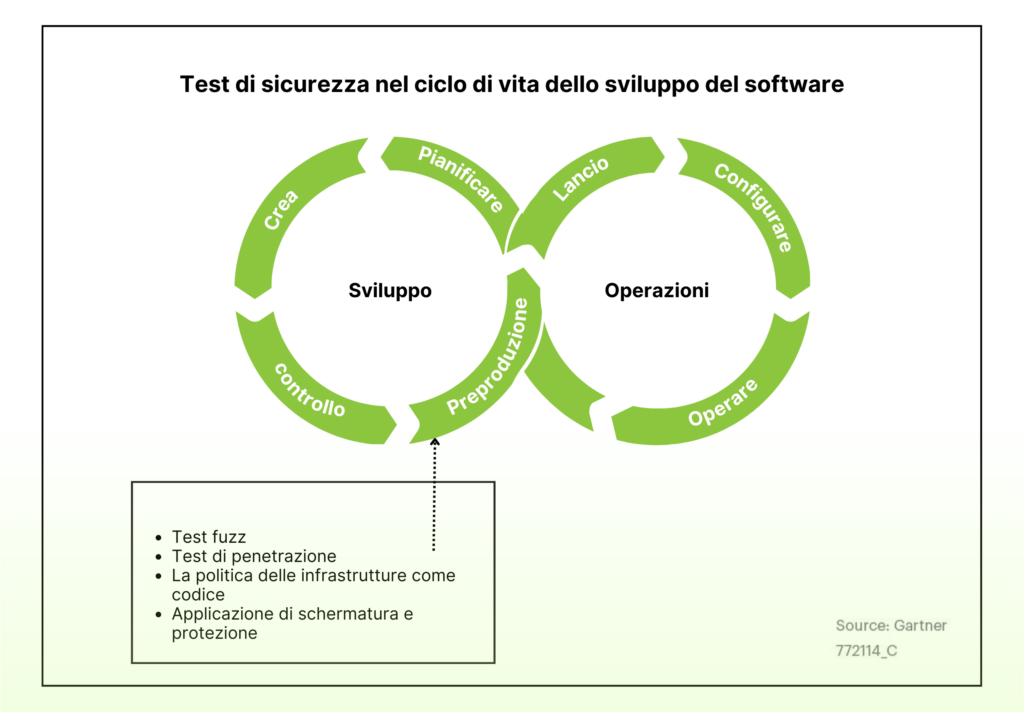

I team DevSecOps d’altro canto, dovranno fare affidamento su strumenti automatizzati facilmente integrabili nei processi, per consentire al personale di avere un flusso di lavoro coerente per la pianificazione, la creazione e l’implementazione del codice. Le pratiche di sviluppo, le architetture cloud-native e il software open-source di DevSecOps comportano la necessità di usare strumenti in grado supportare il bisogno di sicurezza e conformità per il SDLC (Software Development Lifecycle).

Il pentest automatizzato dello sviluppo all’interno di DevSecOps è in grado di convalidare qualsiasi vulnerabilità prima che possa essere sfruttata. Non appena il pentesting diventerà una priorità fin dall’inizio della pianificazione del processo, sarà di conseguenza anche una funzione integrata e intuitiva del SDLC.

All’interno di un tipico processo di sviluppo si presentano molte aeree nelle quali si possono verificare delle vulnerabilità. Il pentest automatizzato in questo caso sfrutta tali vulnerabilità in maniera etica, ma esattamente nello stesso modo in cui farebbe un hacker. Ovviamente, per garantire la sicurezza i pentest dovrebbero essere eseguiti su base continuativa così da tenere il passo con i continui sviluppi, anche perché è di facile utilizzo e permette di identificare rapidamente i difetti e le vulnerabilità, eliminando al contempo il potenziale errore umano.

RidgeBot rafforza la sicurezza DevSecOps individuando e convalidando le vulnerabilità

RidgeBot è un pentest automatizzato che consente a DevSecOps di fornire software sicuri su SDLC. La sicurezza qui deve essere integrata all’interno dell’SDLC a partire dalla pianificazione, creazione e verifica per finire alla preproduzione, rilascio, configurazione e funzionamento. RidgeBot riduce e aiuta a rimediare ai rischi associati alle superfici di attacco grazie a questi continui pentest di valutazione del rischio.

RidgeBot riesce anche a integrarsi facilmente nella fase di preproduzione per garantire un ciclo di sviluppo sicuro, cosa che permette di effettuare i test necessari per capire ciò che potrebbe accadere all’ambiente in caso di attacco, riuscendo anche ad automatizzare l’intero processo. Inoltre quando RidgeBot si collega ad un ambiente DevSecOps, riesce a scoprire automaticamente le risorse e utilizza il suo database di conoscenza delle vulnerabilità per accedere al sistema di destinazione. Una volta scoperta una vulnerabilità, utilizzerà tecniche di hacking etico per sfruttare le library e lanciare un vero e proprio attacco. In caso di successo, la vulnerabilità verrà convalidata e RidgeBot documenterà l’intera transazione della kill chain. I report completi includono vulnerabilità, exploit e dettagli delle superfici di attacco. In questo modo si può dimostrare che l’organizzazione effettua i necessari controlli di sicurezza e attua i meccanismi di difesa.

L’implementazione del ciclo di vita di RidgeBot consente a DevSecOps di assumere una posizione di sicurezza stabile che rafforza lo sviluppo di applicazioni e sistemi, riducendo la possibilità di violazioni dei dati. RidgeBot supporta un controllo continuo della sicurezza integrata in DevSecOps attraverso il proprio SDLC. Può essere integrato nella risposta alle minacce di un’organizzazione per migliorarne il programma di sicurezza per le funzionalità che richiedono un feedback immediato, in particolare all’interno di ambienti CI/CD, consentendo allo stesso tempo un test rapido ogni qualvolta risulta necessario e dando una risposta immediata con tanto di segnalazione di eventuali vulnerabilità trovate. In questo modo è possibile semplificare i processi di sviluppo del software e i cicli di revisione, migliorando la posizione di sicurezza in tutto il SDLC.

Il pentest automatizzato di RidgeBot può anche essere utilizzato dopo una modifica significativa a un quadro normativo, ad esempio quando un’applicazione rientra nell’ambito del GDPR o del PCI-DSS e può essere condotto anche dopo aver aggiunto una nuova funzione o servizio o dopo eventuali modifiche o aggiunte all’ambiente di produzione.

Conclusione

Il pentest automatizzato di RidgeBot prevede le perdite che un’organizzazione potrebbe potenzialmente subire se le vulnerabilità rilevate venissero sfruttate.

RidgeBot è di facile utilizzo, è intuitivo e in questo modo incoraggia gli sviluppatori a utilizzare regolarmente il pentesting. Ciò supporta la necessità di uno sviluppo continuo, garantendo al tempo stesso che il codice venga testato e convalidato per essere privo di vulnerabilità.

Clicca qui per saperne di più su come RidgeBot può proteggere il tuo ambiente DevSecOps.