Aprenda como clientes corporativos obtêm uma Gestão de Segurança Baseada em Riscos utilizando a tecnologia RidgeBot® de teste de intrusão automatizado. Estes 10 recursos chave do RidgeBot® demonstram uma visão geral dele em ação. Recomendamos uma demonstração do produto para que você possa realizar perguntas específicas sobre o seu ambiente e suas preocupações de segurança.

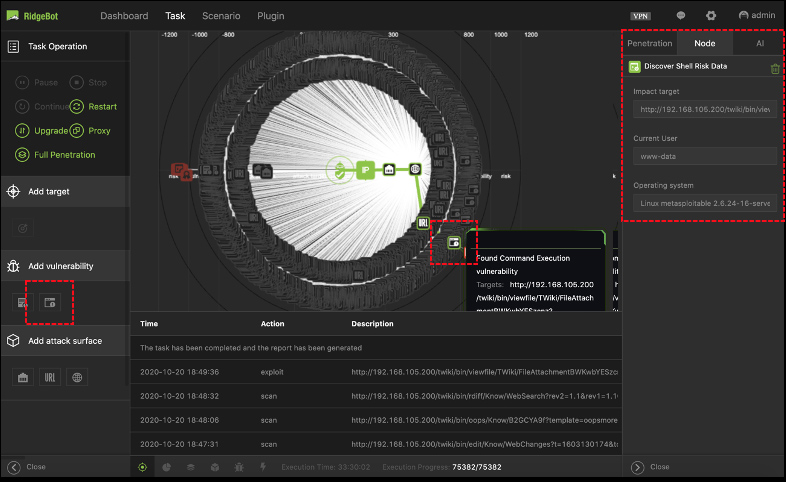

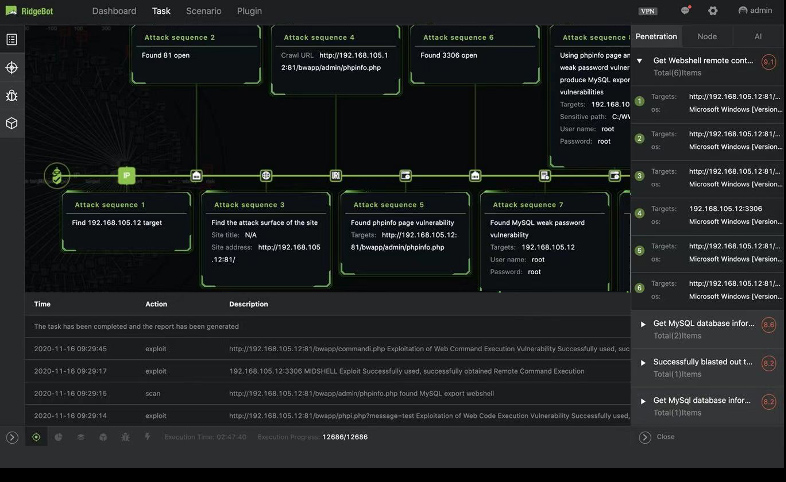

Desenho Automático da Topologia de Ataque

Visualização da topologia e rota de ataque:

- Situação geral de ataque e detalhes de cada ataque

- Forense do ataque, correção das vulnerabilidades e mitigação dos riscos

- Topologia global do ataque com cinco camadas de informação

Detalhe o Risco para ver a rota completa de cada ataque

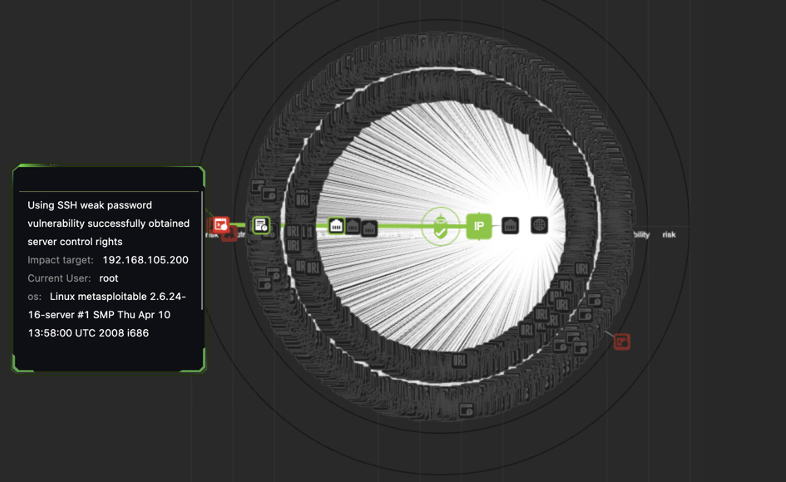

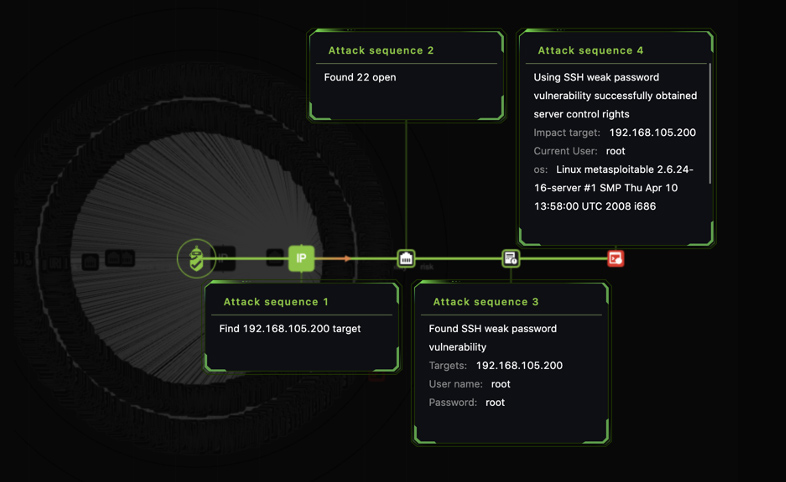

Visibilidade Completa da Rota de Ataque

Visualização do processo de como uma vulnerabilidade é descoberta e explorada

- Descoberta de Vulnerabilidade

- Exploração de Vulnerabilidade

Cinco camadas de informação do ataque

- Atacante: RidgeBot®

- Alvo: IP alvo

- Superfície de ataque: porta aberta encontrada

- Vulnerabilidade: detalhes da vulnerabilidade com informações do alvo

- Risco: como a vulnerabilidade é utilizada para atacar o sistema alvo

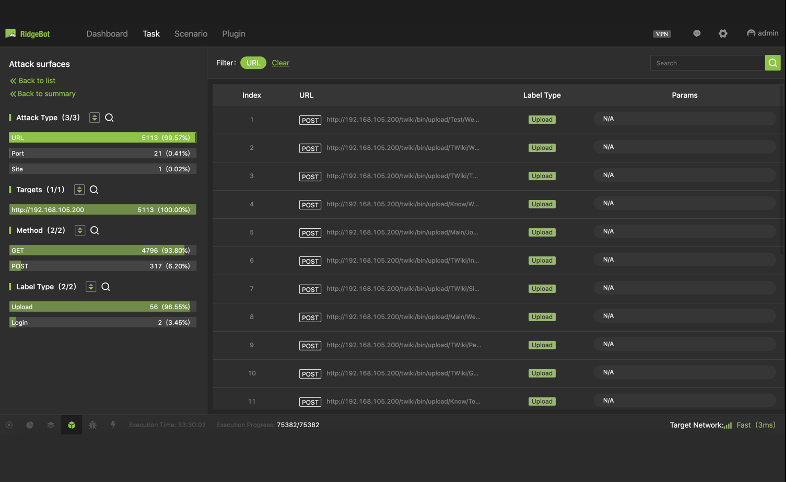

Descoberta Automática de Superfície de Ataque

Descubra a superfície de ataque dos alvos e identifique os detalhes do seu mecanismo de ataque dentre as seguintes categorias:

- URL: URL/Domínio/método

- Porta: IP/App/Porta/Serviço

- E-mail: endereço de e-mail

- Registros de login de Back-end: URL/Domínio/post data/método

- Registros de upload de arquivos: URL/Domínio/post data/método

- Domínio vizinho: URL/Domínio/post data/método

- Domínio vizinho: URL/Domínio/post data/método

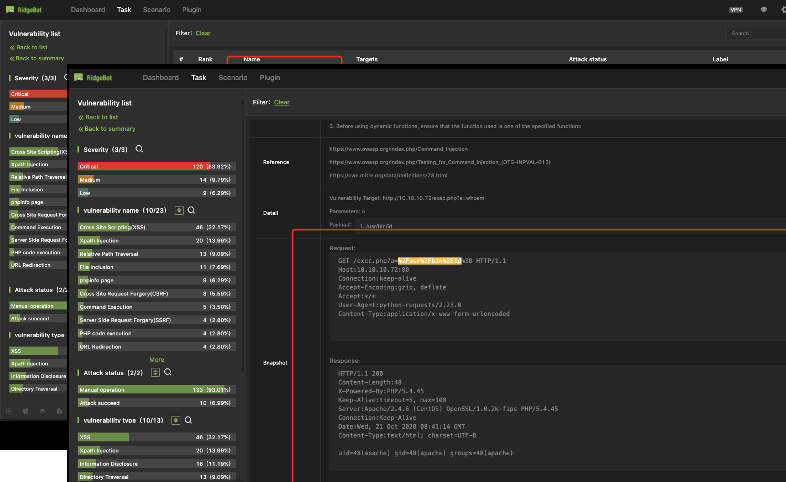

Detalhes abrangentes de vulnerabilidade

Apresente os detallhes de cada vulnerabilidade, incluindo:

- Tipo de vulnerabilidade

- Grau de severidade

- Nota/vetor CVSS

- Descrição

- Solução para Correção

- Informações de referência

- Detalhes: payload etc.

- Foto instantânea do ataque

Foto instantânea do ataque:

- para requisições HTTP apenas, sem suporte para socket, TCP ou UDP

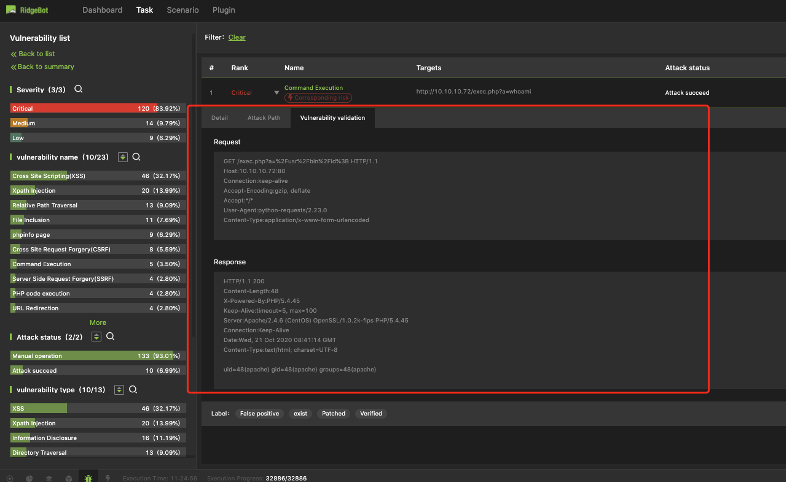

Validação Instantânea de Vulnerabilidade de Aplicação Web

Validação de vulnerabilidade consiste em explorar a vulnerabilidade para confirmar a sua existência.

Recarregamento HTTP é um método típico de validação, sendo seu objetivo recarregar a requisição HTTP e obter o resultado valendo-se da vulnerabilidade

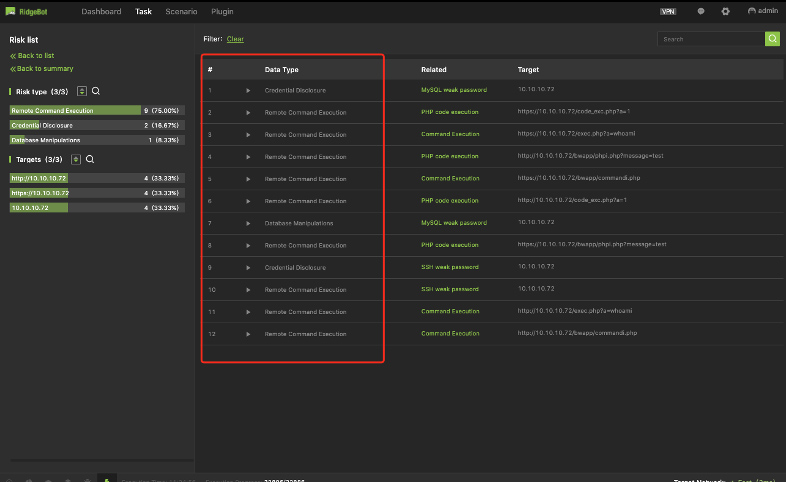

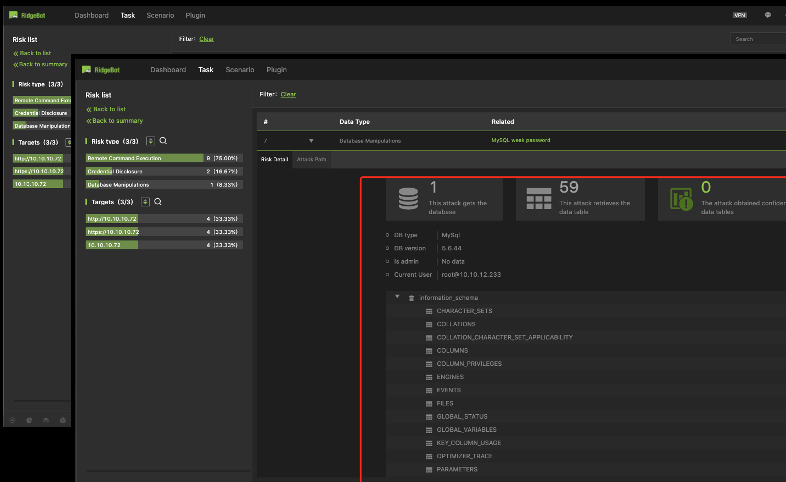

Detalhes do Risco

Risco é o resultado da exploração da vulnerabilidade, definida como a exploração que completa com sucesso a sua cadeia de ataque.

RidgeBot® 3.1 suporta os quatro tipos de risco a seguir:

- Execução Remota de Comando

- Divulgação de Credencial

- Exposição de Informações Sensíveis

- Manipulação de Base de Dados

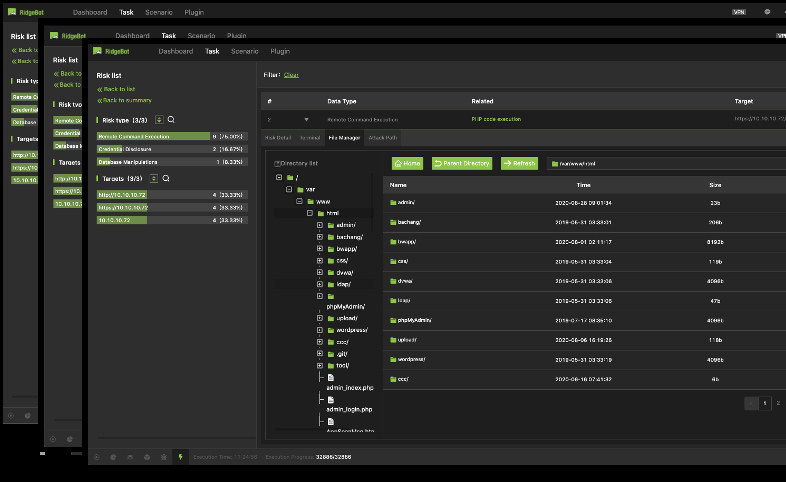

Detalhes do Risco com Evidências – Execução Remota de Comando

Detalhes do Risco de Execução Remota de Comando

- Detalhes do risco: tipo/rota do shell, usuário, SO etc.

- Terminal: uma máquina virtual para executar o comando remoto

- Gerenciador do arquivo: o diretório da pasta do arquivo no sistema alvo

Detalhes do Risco com Evidências – Manipulação de Base de Dados

Detalhes da Manipulação da Base de Dados

- Mostra como a base de dados é manipulada tanto por senha fraca quanto por injeção SQL

- É capaz de recuperar e mostrar detalhes da biblioteca da base de dados e uma tabela como resultado do risco

Ataques Avançados: Explorações Conjuntas e Iterativas

Explore as vulnerabilidades em conjunto para encontrar mais riscos

- Vulnerabilidade a + vulnerabilidade b

- Vulnerabilidade a + nova superfície de ataque

- Vulnerabilidade a + outra nova informação (credenciais, escalonamento de privilégios)

O ataque/exploração iterativo

- Uma vulnerabilidade ou resultado de um risco descoberto em uma fase anterior pode ser utilizado novamente para explorar o sistema adicionalmente.

- Por exemplo, utilize a informação de autenticação obtida em ataques adicionais.

- Observação: a iteração é para um alvo único apenas, não para movimento lateral.

Configuração Dinâmica de Tarefas

Atualize dinamicamente as tarefas de ataque durante o teste

- Adicione alvos, superfícies de ataque, vulnerabilidades etc. durante o processo de ataque

- O usuário pode adicionar as suas vulnerabilidades conhecidas para tarefas iterativas com um objetivo específico ou para melhorar o resultado dos ataques.