O que é o OWASP Top 10?

As brechas e ataques de segurança se tornaram tão frequentes que apenas os maiores atualmente viram notícia. Mas os ataques contra organizações de todos os tamanhos nunca foram tão generalizados ou tão sofisticados, tornando tudo tão crítico que você faz tudo o que puder para proteger os ativos digitais de sua organização.

O Open Web Application Security Project (OWASP) é uma organização sem fins lucrativos que trabalha para aumentar a conscientização, melhorar e gerenciar os riscos de segurança das aplicações web. Praticamente todas as empresas e outras organizações públicas/privadas na economia digital atual mantêm aplicativos e servidores web para anunciar, comprar, vender, informar e servir seus clientes ou membros de inúmeras maneiras. Por definição, uma aplicação web é voltada para o público: isto a torna especialmente vulnerável a explorações de qualquer lugar e a qualquer momento. Para proteger sua organização contra ataques e violações de segurança, é imperativo gerenciar de perto as vulnerabilidades nas interações de softwares de aplicações web.

O OWASP avalia as vulnerabilidades mais prevalentes e críticas das aplicações web para produzir uma lista de Top 10 que é atualizada a cada 3 ou 4 anos. O relatório mais recente foi publicado em 2017. O projeto OWASP Top 10 usa um amplo consenso da indústria para determinar as 10 categorias mais críticas de risco de segurança de aplicações web. Os CWEs (Common Weakness Enumerations, ou Considerações Comuns de Fragilidade), bem conhecidos da indústria, são mapeados para as categorias Top 10. Os CWEs, por sua vez, recorrem a um banco de dados maior de CVEs (Common Vulnerabilities and Exposures, ou Vulnerabilidades e Exposições Comuns) mantido no National Vulnerability Database (NVD) sob a direção do U.S. National Institute of Standards and Technology (NIST) Cybersecurity Framework.

Entendendo as Categorias Top 10 do OWASP

As 10 principais vulnerabilidades do OWASP de 2017 são:

A1:2017 Injeção: As falhas de injeção, tais como SQL, NoSQL, OS e injeção LDAP, ocorrem quando dados não confiáveis são enviados a um intérprete como parte de um comando ou consulta.

A2:2017 Autenticação Quebrada: Funções de autenticação e gerenciamento de sessão implementadas incorretamente permitem que invasores comprometam senhas, chaves ou tokens de sessão para explorar identidades de usuários.

A3:2017 Exposição de Dados Sensíveis: Muitas aplicações web e APIs não protegem adequadamente dados sensíveis, tais como informações financeiras, de saúde e pessoalmente identificáveis (PII), permitindo que os invasores roubem ou modifiquem tais dados para realizar fraudes, roubo de identidade ou outros crimes.

A4:2017 Entidades Externas XML (XXE): Muitos processadores XML mais antigos ou mal configurados avaliam as referências de entidades externas dentro de documentos XML. Entidades externas podem ser usadas para perpetrar outros dados, crimes e ataques.

A5:2017 Controle de Acesso Quebrado: Aplicação inadequada de restrições sobre o que os usuários autenticados têm permissão para fazer, permitindo que os invasores explorem o acesso a funcionalidades e/ou dados não autorizados.

A6:2017 Má Configuração de Segurança: Má configuração de segurança é o problema mais comumente visto, incluindo configurações padrão inseguras, configurações incompletas ou ad hoc, armazenamento em nuvem aberta, cabeçalhos HTTP mal configurados e mensagens de erro verbosas contendo informações sensíveis.

A7:2017 Cross-Site Scripting (XSS): As falhas do XSS ocorrem sempre que uma aplicação inclui dados não confiáveis em uma nova página da web sem a devida validação ou fuga, ou atualiza uma página da web existente com dados fornecidos pelo usuário usando uma API de navegador que pode criar HTML ou JavaScript.

A8:2017 Desserialização Insegura: A desserialização insegura frequentemente leva à execução remota de código, ou pode ser usada para executar ataques de replay, ataques de injeção e ataques de escalada de privilégios.

A9:2017 Usando Componentes com Vulnerabilidades Conhecidas: A exploração de um componente vulnerável – como bibliotecas, frameworks e outros módulos de software que rodam com os mesmos privilégios que a aplicação – pode levar a uma séria perda de dados ou aquisição de servidor.

A.10:2017 Registro e Monitoramento Insuficiente: O registro e monitoramento insuficientes, juntamente com a integração ausente ou ineficaz com a resposta a incidentes, permite que os invasores ataquem ainda mais os sistemas, mantenham a persistência, pivô para mais sistemas, e adulterem, extraiam ou destruam dados.

CWE da Ridge Security para o Mapeamento OWASP Top 10

As categorias Top 10 do OWASP fornecem um resumo fácil e claro dos dez riscos mais críticos de segurança das aplicações web. Para proteger as aplicações web e servidores de sua organização, você deve entender quais vulnerabilidades específicas (CWEs) estão incluídas em cada uma das 10 categorias do OWASP Top 10.

Embora haja um amplo acordo da indústria no mapeamento de CWEs para as categorias OWASP, há diferenças nas implementações específicas por diferentes produtos de fornecedores de mitigação de segurança. Estes detalhes são importantes para a abrangência da cobertura e proteção que você obtém ao usar um produto específico de um fornecedor para o teste de penetração de suas aplicações web. O RidgeBot cobre uma lista abrangente de CWEs em cada categoria do OWASP Top 10, proporcionando a você a mais alta confiança de que as capacidades de testes de penetração e exploração do RidgeBot resultam na proteção completa das aplicações web e servidores de sua organização.

A1:2017 Injeção

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A2:2017 Autenticação Quebrada

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A3:2017 Exposição de Dados Sensíveis

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A4:2017 Entidades Externas XML (XXE)

|

|

A5:2017 Controle de Acesso Quebrado

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A6:2017 Má Configuração de Segurança

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A7:2017 Cross-Site Scripting (XSS)

|

A8:2017 Desserialização Insegura

|

|

|

|

A9:2017 Usando Componentes com Vulnerabilidades Conhecidas

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A.10:2017 Registro e Monitoramento Insuficiente

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Como um relatório RidgeBot OWASP Top 10 Ajuda com Auditorias de Segurança

Como os mapeamentos CWE para OWASP TOP 10 variam entre as implementações de fornecedores, a declaração de que sua organização é compatível com o “OWASP Top 10” continua ambígua. Durante uma auditoria, você pode ter que fornecer provas detalhadas de proteção para cada um dos CWEs específicos que você ou o auditor acredita que o torna em conformidade com o OWASP.

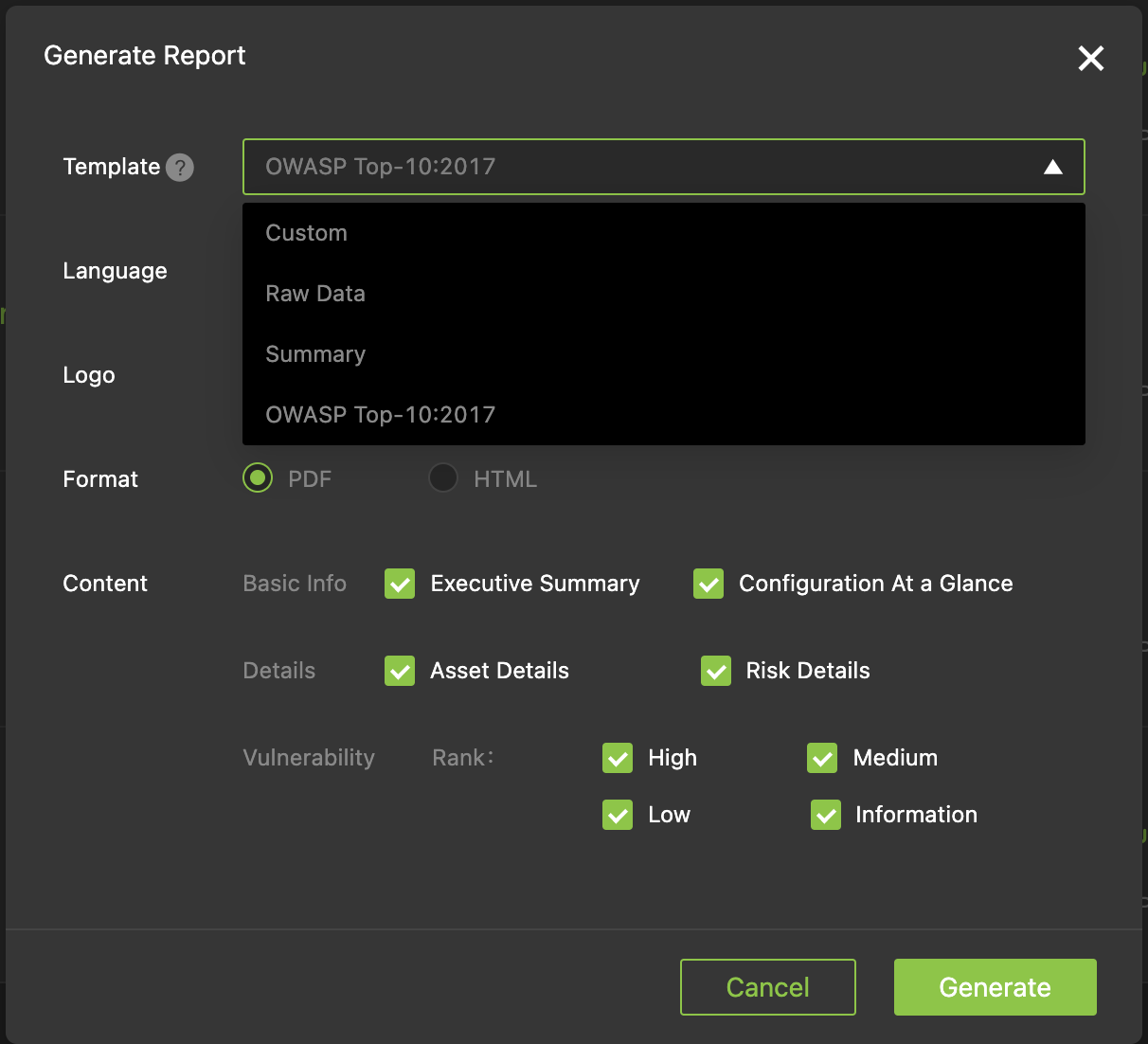

O abrangente relatório OWASP incorporado da RidgeBot simplifica o fornecimento de provas à gerência ou aos auditores de que todas as suas aplicações web são compatíveis com o OWASP Top 10.

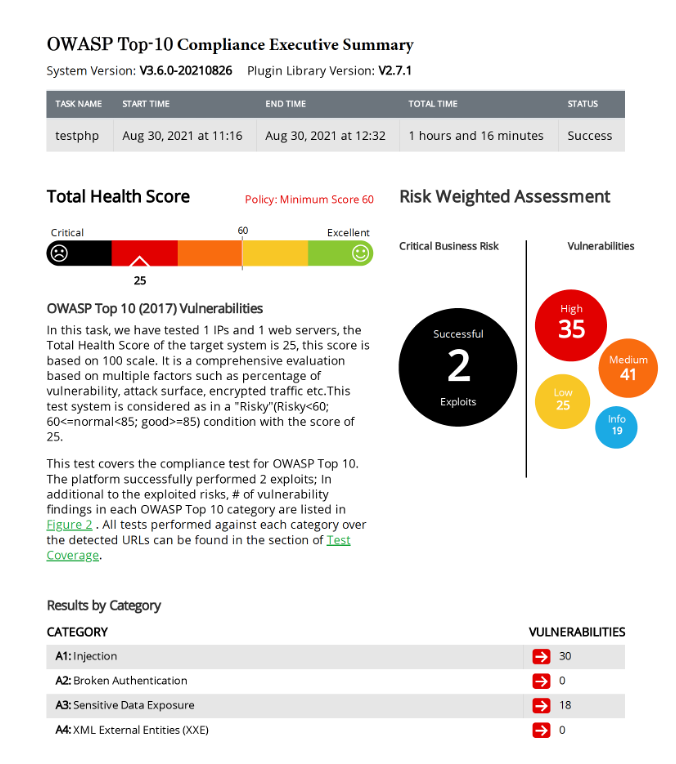

O cabeçalho do relatório RidgeBot OWASP Top 10 fornece um resumo executivo de todas as vulnerabilidades encontradas classificadas em níveis apropriados de severidade – assim como aquelas que foram exploradas com sucesso (seta vermelha). Mais abaixo (seta verde), o relatório fornece informações detalhadas de conformidade para cada uma das categorias do OWASP Top 10 e para os CWEs exatos testados em cada categoria.

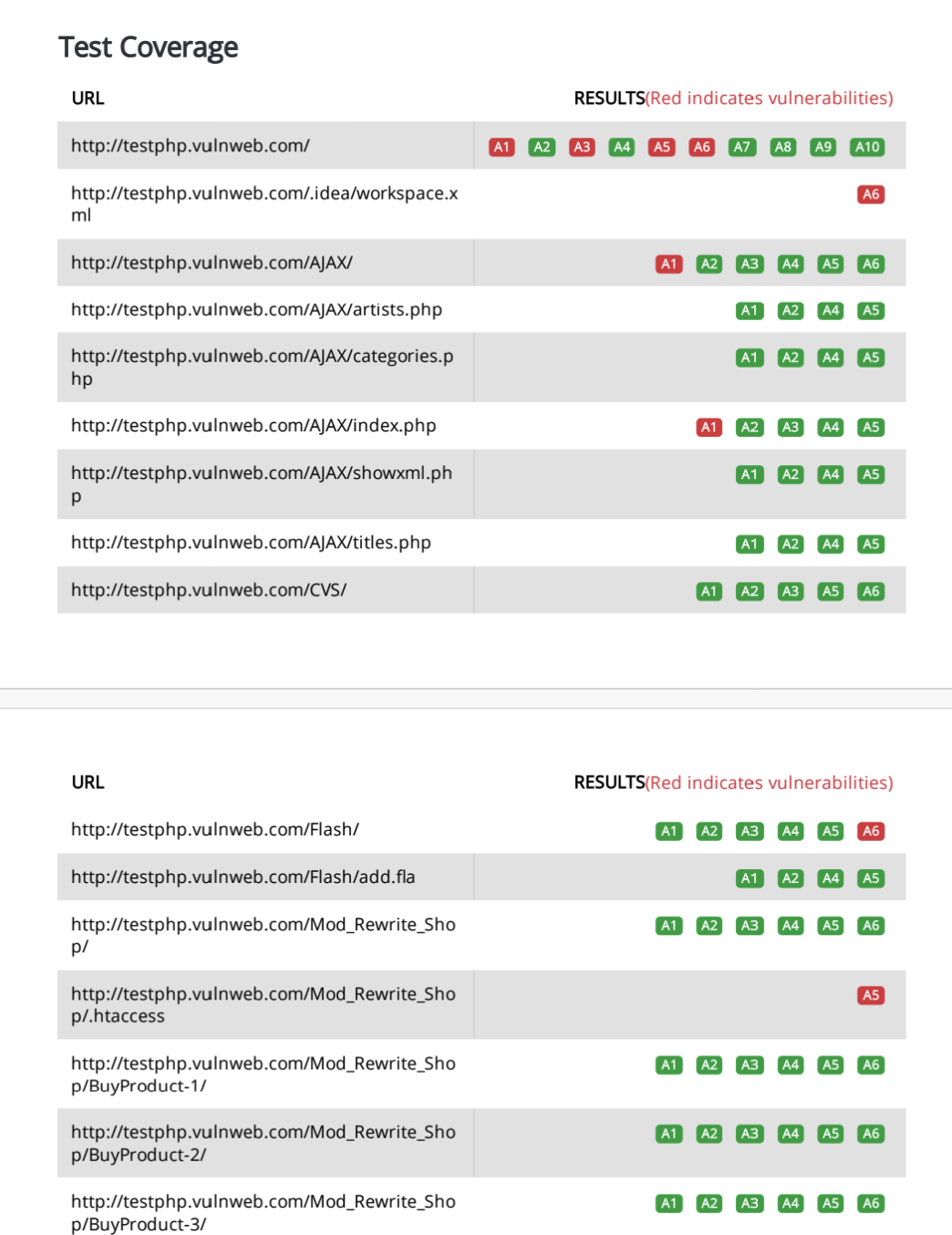

Para cada um dos servidores que submetidos ao teste de penetração e exploração da web RidgeBot, o corpo do relatório indica o status de conformidade de cada uma das categorias OWASP Top 10. Esta informação lhe dá um roteiro instantâneo para corrigir, atualizar ou substituir suas aplicações para que se tornem compatíveis. Também dá a você provas prontas para mostrar a um auditor que suas aplicações e servidores estão em conformidade.

Os benefícios de usar o RidgeBot para manter a proteção contra o OWASP Top 10

A comunidade OWASP fornece informações e ferramentas úteis para lidar com os riscos de segurança das aplicações web. Embora a lista Top 10 seja uma referência extremamente útil e ampla do setor, ela não alivia a carga da implementação de uma estratégia para saber como suas aplicações web se medem ou como corrigir vulnerabilidades persistentes. A lista Top 10 também não fornece informações específicas contra as quais exatamente os CWEs de suas aplicações estão protegidos.

Um teste de penetração RidgeBot e uma execução de exploração visam um conjunto abrangente e superior do setor de vulnerabilidades CWE em cada categoria Top 10. O relatório incorporado fornece detalhes exatos de cada categoria Top 10 e CWE testado e/ou explorado. Com um teste de exploração periódico — com a frequência da sua escolha — Ridgebot contra seus servidores e aplicações web, você pode sempre ter certeza de que os ativos digitais de sua organização estão tão seguros quanto possível contra os ataques baseados na web. Você pode fornecer informações e provas sob demanda para a gerência ou auditores sobre o estado de conformidade das atividades de sua organização baseadas na web. O relatório também inclui passos detalhados para resolver quaisquer vulnerabilidades encontradas — e a prioridade relativa de cada uma— que pode orientar sua equipe sobre as ações específicas a serem tomadas para tornar-se ou manter-se em 100% de conformidade.