O que é o OWASP Top 10?

As violações e ataques de segurança tornaram-se tão frequentes que somente os maiores agora ganham destaque nas manchetes. Mas ataques contra organizações de todos os tamanhos nunca foram tão frequentes e sofisticados, tornando ainda mais crucial que você faça tudo o que estiver ao seu alcance para proteger os ativos digitais da sua organização.

O Open Web Application Security Project (OWASP) é uma organização sem fins lucrativos que trabalha para aumentar a conscientização, melhorar e gerenciar os riscos de segurança em aplicações web. Praticamente todas as empresas e outras organizações públicas ou privadas na economia digital atual mantêm aplicações web e servidores para anunciar, comprar, vender, informar e atender seus clientes ou membros de diversas formas. Por definição, uma aplicação web é voltada para o público: isso a torna especialmente vulnerável a explorações de qualquer lugar, a qualquer momento. Para proteger sua organização contra ataques e violações de segurança, é fundamental gerenciar de forma rigorosa as vulnerabilidades nas interações do software das aplicações web.

A OWASP avalia as vulnerabilidades de aplicações web mais prevalentes e críticas para produzir uma lista Top 10 que é atualizada a cada 3-4 anos. O relatório mais recente foi publicado em 2021. O projeto OWASP Top 10 utiliza um amplo consenso da indústria para determinar as 10 categorias de risco de segurança em aplicações web mais críticas. CWEs (Common Weakness Enumeration) bem conhecidos na indústria são mapeados nas 10 principais categorias. As CWEs, por sua vez, baseiam-se em um banco de dados maior de CVEs (Common Vulnerabilities and Exposures) mantido no National Vulnerability Database (NVD) sob a direção do Cybersecurity Framework do U.S. National Institute of Standards and Technology (NIST).

Compreendendo as Categorias do OWASP Top 10

As 10 principais vulnerabilidades do OWASP em 2021 são:

A01: 2021-Broken Access Control: A aplicação incorreta de restrições sobre o que os usuários autenticados têm permissão para fazer permite que atacantes explorem o acesso a funcionalidades e/ou dados não autorizados.

A02: 2021-Cryptographic Failures

Muitas aplicações web e APIs não protegem adequadamente dados sensíveis, como informações financeiras, de saúde e informações pessoalmente identificáveis (PII), permitindo que atacantes roubem ou modifiquem esses dados para realizar fraudes, roubo de identidade ou outros crimes.

A03: 2021-Injection

Falhas de injeção, como SQL, NoSQL, OS e LDAP injection, ocorrem quando dados não confiáveis são enviados a um interpretador como parte de um comando ou consulta.

A04: 2021-Insecure Design

É uma nova categoria em 2021, com foco em riscos relacionados a falhas de design.

A05: 2021-Security Misconfiguration

A má configuração de segurança é o problema mais comum, incluindo configurações padrão inseguras, configurações incompletas ou feitas de forma ad hoc, armazenamento em nuvem aberto, cabeçalhos HTTP mal configurados e mensagens de erro detalhadas contendo informações sensíveis. A4:2017-XML External Entities (XXE) agora faz parte desta categoria de risco.

A06: 2021-Vulnerable and Outdated Components

A exploração de um componente vulnerável — como bibliotecas, frameworks e outros módulos de software que operam com os mesmos privilégios da aplicação — pode levar à perda grave de dados ou ao comprometimento total do servidor.

A07: 2021-Identification and Authentication Failures

Funções de autenticação e gerenciamento de sessão implementadas incorretamente permitem que atacantes comprometam senhas, chaves ou tokens de sessão para explorar identidades de usuários.

A08: 2021-Software and Data Integrity Failures

É uma nova categoria que envolve suposições relacionadas a atualizações de software, dados críticos e pipelines de CI/CD sem verificação de integridade. A8:2017-Insecure Deserialization agora faz parte dessa categoria ampliada.

A09: 2021-Security Logging and Monitoring Failures

Registro e monitoramento insuficientes, combinados com integração ausente ou ineficaz com a resposta a incidentes, permitem que atacantes continuem atacando sistemas, mantenham persistência, avancem para outros sistemas e adulterem, extraiam ou destruam dados.

A10: 2021-Server-Side Request Forgery

Permite que um atacante induza a aplicação no lado do servidor a fazer requisições HTTP para um domínio arbitrário de sua escolha.

Mapeamento de CWE para OWASP Top 10 da Ridge Security

As categorias do OWASP Top 10 oferecem um resumo claro e rápido dos dez riscos mais críticos de segurança em aplicações web. Para proteger as aplicações web e os servidores da sua organização, é essencial entender quais vulnerabilidades específicas (CWEs) estão incluídas em cada uma das categorias do OWASP Top 10.

Embora haja um amplo consenso na indústria sobre o mapeamento de CWEs para as categorias do OWASP, existem diferenças nas implementações específicas dos produtos de diferentes fornecedores de soluções de mitigação de segurança. Esses detalhes impactam diretamente na abrangência da cobertura e na proteção obtida ao utilizar o produto de um fornecedor específico para realizar testes de penetração em suas aplicações web.

O RidgeBot cobre uma lista abrangente de CWEs em cada categoria do OWASP Top 10, proporcionando a você a maior confiança de que as capacidades de pentest e exploração do RidgeBot resultam em uma proteção completa das aplicações web e servidores da sua organização.RidgeBot covers a comprehensive list of CWEs in each OWASP Top 10 category, providing you with the highest confidence that RidgeBot’s pentest and exploitation capabilities result in thorough protection of your organization’s web application and servers.

A1:2021-Broken Access Control

- CWE-22 — Limitação inadequada de um caminho para um diretório restrito (‘Path Traversal’)

- CWE-23 — Path Traversal relativo

- CWE-35 — Path Traversal: ‘…/…//’

- CWE-59 — Resolução inadequada de link antes do acesso ao arquivo (‘Link Following’)

- CWE-200 — Exposição de informações sensíveis a um agente não autorizado

- CWE-201 — Exposição de informações sensíveis por meio de dados enviados

- CWE-219 — Armazenamento de arquivo com dados sensíveis sob o diretório raiz da web

- CWE-264 — Permissões, privilégios e controles de acesso (não deve mais ser utilizado)

- CWE-275 — Problemas de permissão

- CWE-276 — Permissões padrão incorretas

- CWE-284 — Controle de acesso inadequado

- CWE-285 — Autorização inadequada

- CWE-352 — Cross-Site Request Forgery (CSRF)

- CWE-359 — Exposição de informações pessoais privadas a um agente não autorizado

- CWE-377 — Arquivo temporário inseguro

- CWE-402 — Transmissão de recursos privados para uma nova esfera (‘Resource Leak’)

- CWE-425 — Requisição direta (‘Forced Browsing’)

- CWE-441 — Proxy ou intermediário não intencional (‘Confused Deputy’)

- CWE-497 — Exposição de informações sensíveis do sistema a uma esfera de controle não autorizada

- CWE-538 — Inserção de informações sensíveis em arquivo ou diretório acessível externamente

- CWE-540 — Inclusão de informações sensíveis no código-fonte

- CWE-548 — Exposição de informações por meio de listagem de diretório

- CWE-552 — Arquivos ou diretórios acessíveis a terceiros externos

- CWE-566 — Bypass de autorização por meio de chave primária SQL controlada pelo usuário

- CWE-601 — Redirecionamento de URL para site não confiável (‘Open Redirect’)

- CWE-639 — Bypass de autorização por meio de chave controlada pelo usuário

- CWE-651 — Exposição de arquivo WSDL contendo informações sensíveis

- CWE-668 — Exposição de recurso para esfera errada

- CWE-706 — Uso de nome ou referência incorretamente resolvida

- CWE-862 — Falta de autorização

- CWE-863 — Autorização incorreta

- CWE-913 — Controle inadequado de recursos de código gerenciados dinamicamente

- CWE-922 — Armazenamento inseguro de informações sensíveis

- CWE-1275 — Cookie sensível com atributo SameSite configurado de forma inadequada

A2:2021-Cryptographic Failures

- CWE-261 — Codificação fraca para senha

- CWE-296 — Seguimento inadequado da cadeia de confiança de um certificado

- CWE-310 — Problemas criptográficos

- CWE-319 — Transmissão em texto claro de informações sensíveis

- CWE-321 — Uso de chave criptográfica codificada no código

- CWE-322 — Troca de chaves sem autenticação da entidade

- CWE-323 — Reutilização de Nonce ou par de chaves na criptografia

- CWE-324 — Uso de uma chave após sua data de expiração

- CWE-325 — Etapa criptográfica obrigatória ausente

- CWE-326 — Força de criptografia inadequada

- CWE-327 — Uso de algoritmo criptográfico quebrado ou arriscado

- CWE-328 — Hash unidirecional reversível

- CWE-329 — Não uso de IV aleatório com modo CBC

- CWE-330 — Uso de valores insuficientemente aleatórios

- CWE-331 — Entropia insuficiente

- CWE-335 — Uso incorreto de sementes em gerador de números pseudoaleatórios (PRNG)

- CWE-336 — Mesma semente em gerador de números pseudoaleatórios (PRNG)

- CWE-337 — Semente previsível em gerador de números pseudoaleatórios (PRNG)

- CWE-338 — Uso de gerador de números pseudoaleatórios (PRNG) criptograficamente fraco

- CWE-340 — Geração de números ou identificadores previsíveis

- CWE-347 — Verificação inadequada de assinatura criptográfica

- CWE-523 — Transporte não protegido de credenciais

- CWE-720 — OWASP Top Ten 2007 Categoria A9 – Comunicações inseguras

- CWE-757 — Seleção de algoritmo menos seguro durante a negociação (‘Algorithm Downgrade’)

- CWE-759 — Uso de hash unidirecional sem salt

- CWE-760 — Uso de hash unidirecional com salt previsível

- CWE-780 — Uso do algoritmo RSA sem OAEP

- CWE-818 — Proteção insuficiente na camada de transporte

- CWE-916 — Uso de hash de senha com esforço computacional insuficiente

A3:2021-Injection

- CWE-20 — Validação inadequada de entrada

- CWE-74 — Neutralização inadequada de elementos especiais na saída usada por um componente downstream (‘Injection’)

- CWE-75 — Falha ao sanitizar elementos especiais para um plano diferente (injeção de elemento especial)

- CWE-77 — Neutralização inadequada de elementos especiais usados em um comando (‘Command Injection’)

- CWE-78 — Neutralização inadequada de elementos especiais usados em comando do sistema operacional (‘OS Command Injection’)

- CWE-79 — Neutralização inadequada da entrada durante a geração de página web (‘Cross-site Scripting’)

- CWE-80 — Neutralização inadequada de tags HTML relacionadas a scripts em uma página web (XSS básico)

- CWE-83 — Neutralização inadequada de script em atributos em uma página web

- CWE-87 — Neutralização inadequada de sintaxe alternativa de XSS

- CWE-88 — Neutralização inadequada de delimitadores de argumentos em um comando (‘Argument Injection’)

- CWE-89 — Neutralização inadequada de elementos especiais usados em um comando SQL (‘SQL Injection’)

- CWE-90 — Neutralização inadequada de elementos especiais usados em uma consulta LDAP (‘LDAP Injection’)

- CWE-9 — Injeção XML (também conhecida como Blind XPath Injection)

- CWE-93 — Neutralização inadequada de sequências CRLF (‘CRLF Injection’)

- CWE-94 — Controle inadequado na geração de código (‘Code Injection’)

- CWE-95 — Neutralização inadequada de diretivas em código avaliado dinamicamente (‘Eval Injection’)

- CWE-96 — Neutralização inadequada de diretivas em código salvo estaticamente (‘Static Code Injection’)

- CWE-97 — Neutralização inadequada de Server-Side Includes (SSI) em uma página web

- CWE-98 — Controle inadequado do nome de arquivo para instrução include/require em programa PHP (‘PHP Remote File Inclusion’)

- CWE-99 — Controle inadequado de identificadores de recurso (‘Resource Injection’)

- CWE-100 — Obsoleto: era utilizado como categoria genérica para problemas de validação de entrada

- CWE-113 — Neutralização inadequada de sequências CRLF em cabeçalhos HTTP (‘HTTP Response Splitting’)

- CWE-116 — Codificação ou escape inadequado da saída

- CWE-138 — Neutralização inadequada de elementos especiais

- CWE-184 — Lista incompleta de entradas não permitidas

- CWE-470 — Uso de entrada controlada externamente para seleção de classes ou código (‘Unsafe Reflection’)

- CWE-471 — Modificação de dados assumidos como imutáveis (MAID)

- CWE-564 — Injeção SQL: Hibernate

- CWE-610 — Referência controlada externamente a recurso em outra esfera

- CWE-643 — Neutralização inadequada de dados em expressões XPath (‘XPath Injection’)

- CWE-644 — Neutralização inadequada de cabeçalhos HTTP para sintaxe de scripts

- CWE-652 — Neutralização inadequada de dados em expressões XQuery (‘XQuery Injection’)

- CWE-917 — Neutralização inadequada de elementos especiais usados em instruções de linguagem de expressão (‘Expression Language Injection’)

A4:2021-Insecure Design

- CWE-73 — Controle externo do nome ou caminho do arquivo

- CWE-183 — Lista permissiva de entradas permitidas

- CWE-209 — Geração de mensagem de erro contendo informações sensíveis

- CWE-213 — Exposição de informações sensíveis devido a políticas incompatíveis

- CWE-235 — Tratamento inadequado de parâmetros extras

- CWE-256 — Armazenamento não protegido de credenciais

- CWE-257 — Armazenamento de senhas em formato recuperável

- CWE-266 — Atribuição incorreta de privilégios

- CWE-269 — Gerenciamento inadequado de privilégios

- CWE-280 — Tratamento inadequado de permissões ou privilégios insuficientes

- CWE-31 — Ausência de criptografia de dados sensíveis

- CWE-312 — Armazenamento em texto claro de informações sensíveis

- CWE-313 — Armazenamento em texto claro em arquivo ou disco

- CWE-316 — Armazenamento em texto claro de informações sensíveis na memória

- CWE-419 — Canal primário não protegido

- CWE-430 — Implantação de handler incorreto

- CWE-434 — Upload irrestrito de arquivo com tipo perigoso

- CWE-444 — Interpretação inconsistente de requisições HTTP (‘HTTP Request Smuggling’)

- CWE-451 — Má representação da informação crítica na interface do usuário (UI)

- CWE-472 — Controle externo de parâmetro web assumido como imutável

- CWE-501 — Violação da fronteira de confiança

- CWE-522 — Credenciais insuficientemente protegidas

- CWE-525 — Uso de cache do navegador contendo informações sensíveis

- CWE-539 — Uso de cookies persistentes contendo informações sensíveis

- CWE-579 — Más práticas em J2EE: objeto não serializável armazenado na sessão

- CWE-598 — Uso do método de requisição GET com strings de consulta sensíveis

- CWE-602 — Aplicação de segurança do lado do cliente em vez do lado do servidor

- CWE-642 — Controle externo de dados de estado críticos

- CWE-646 — Confiança no nome ou extensão de arquivo fornecido externamente

- CWE-650 — Confiar nos métodos de permissão HTTP do lado do servidor

- CWE-653 — Compartimentalização insuficiente

- CWE-656 — Dependência de segurança por obscuridade

- CWE-657 — Violação de princípios de design seguro

- CWE-799 — Controle inadequado da frequência de interação

- CWE-807 — Dependência de entradas não confiáveis em decisões de segurança

- CWE-840 — Erros de lógica de negócio

- CWE-841 — Aplicação inadequada do fluxo de trabalho comportamental

- CWE-927 — Uso de intent implícita para comunicação sensível

- CWE-1021 — Restrição inadequada de camadas ou quadros da interface de usuário renderizada

- CWE-1173 — Uso inadequado de framework de validação

A5:2021-Security Misconfiguration

- CWE-2 — Configuração

- CWE-11 — Má configuração do ASP.NET: criação de binário de depuração

- CWE-13 — Má configuração do ASP.NET: senha no arquivo de configuração

- CWE-15 — Controle externo de configuração ou ajuste do sistema

- CWE-16 — Configuração

- CWE-260 — Senha no arquivo de configuração

- CWE-315 — Armazenamento em texto claro de informações sensíveis em cookie

- CWE-520 — Má configuração do .NET: uso de impersonação

- CWE-526 — Exposição de informações sensíveis por meio de variáveis de ambiente

- CWE-537 — Mensagem de erro do runtime Java contendo informações sensíveis

- CWE-541 — Inclusão de informações sensíveis em arquivo de inclusão

- CWE-547 — Uso de constantes codificadas relacionadas à segurança

- CWE-611 — Restrição inadequada de referência a entidades externas em XML

- CWE-614 — Cookie sensível em sessão HTTPS sem o atributo ‘Secure’

- CWE-756 — Página de erro personalizada ausente

- CWE-776 — Restrição inadequada de referências recursivas de entidade em DTDs (“Expansão de Entidade XML”)

- CWE-942 — Lista de permissões entre domínios excessivamente permissiva

- CWE-1004 — Cookie sensível sem a flag ‘HttpOnly’

- CWE-1032 — OWASP Top 10 2017 Categoria A6 – Configuração de Segurança Insegura

- CWE-1174 — Má configuração ASP.NET: Validação de modelo inadequada

A6:2021-Vulnerable and Outdated Components

- CWE-937 — OWASP Top 10 2013: Uso de componentes com vulnerabilidades conhecidas

- CWE-1035 — Top 10 2017 A9: Uso de componentes com vulnerabilidades conhecidas

- CWE-1104 — Uso de componentes de terceiros sem manutenção

A7:2021-Identification and Authentication Failures

- CWE-255 — Erros no gerenciamento de credenciais

- CWE-259 — Uso de senha codificada no código

- CWE-287 — Autenticação inadequada

- CWE-288 — Bypass de autenticação usando caminho ou canal alternativo

- CWE-290 — Bypass de autenticação por spoofing

- CWE-294 — Bypass de autenticação por captura e replay

- CWE-295 — Validação inadequada de certificado

- CWE-297 — Validação inadequada de certificado com incompatibilidade de host

- CWE-300 — Canal acessível por endpoint não autorizado

- CWE-302 — Bypass de autenticação por dados assumidos como imutáveis

- CWE-304 — Etapa crítica ausente na autenticação

- CWE-306 — Autenticação ausente para função crítica

- CWE-307 — Restrição inadequada de tentativas excessivas de autenticação

- CWE-346 — Erro de validação da origem

- CWE-384 — Fixação de sessão

- CWE-521 — Requisitos fracos de senha

- CWE-613 — Expiração insuficiente de sessão

- CWE-620 — Alteração de senha não verificada

- CWE-640 — Mecanismo fraco de recuperação de senha esquecida

- CWE-798 — Uso de credenciais codificadas (hard-coded)

- CWE-940 — Verificação inadequada da origem de um canal de comunicação

- CWE-1216 — Erros no mecanismo de bloqueio (lockout)

A8:2021-Software and Data Integrity Failures

- CWE-345 — Verificação insuficiente da autenticidade dos dados

- CWE-353 — Ausência de suporte para verificação de integridade

- CWE-426 — Caminho de busca não confiável

- CWE-494 — Download de código sem verificação de integridade

- CWE-502 — Desserialização de dados não confiáveis

- CWE-565 — Dependência de cookies sem validação e verificação de integridade

- CWE-784 — Dependência de cookies sem validação e verificação de integridade em uma decisão de segurança

- CWE-829 — Inclusão de funcionalidade proveniente de uma esfera de controle não confiável

- CWE-830 — Inclusão de funcionalidades web de uma fonte não confiável

- CWE-915 — Modificação não controlada de atributos de objeto determinados dinamicamente

A9:2021-Security Logging and Monitoring Failures

- CWE-117 — Neutralização inadequada da saída para logs

- CWE-223 — Omissão de informações relevantes para segurança

- CWE-532 — Inserção de informações sensíveis em arquivos de log

- CWE-778 — Registro (logging) insuficiente

A10:2021-Server-Side Request Forger

- CWE-918 — Server-Side Request Forgery (SSRF)

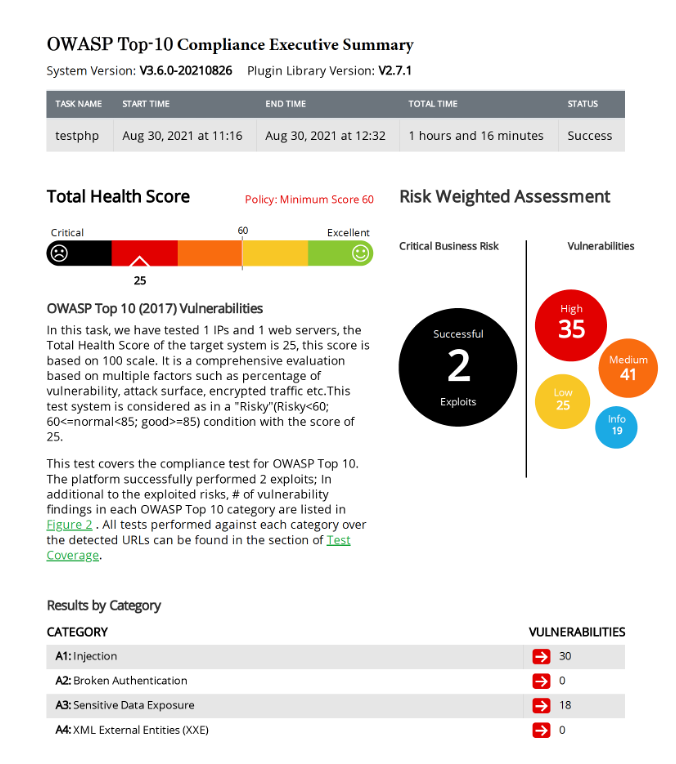

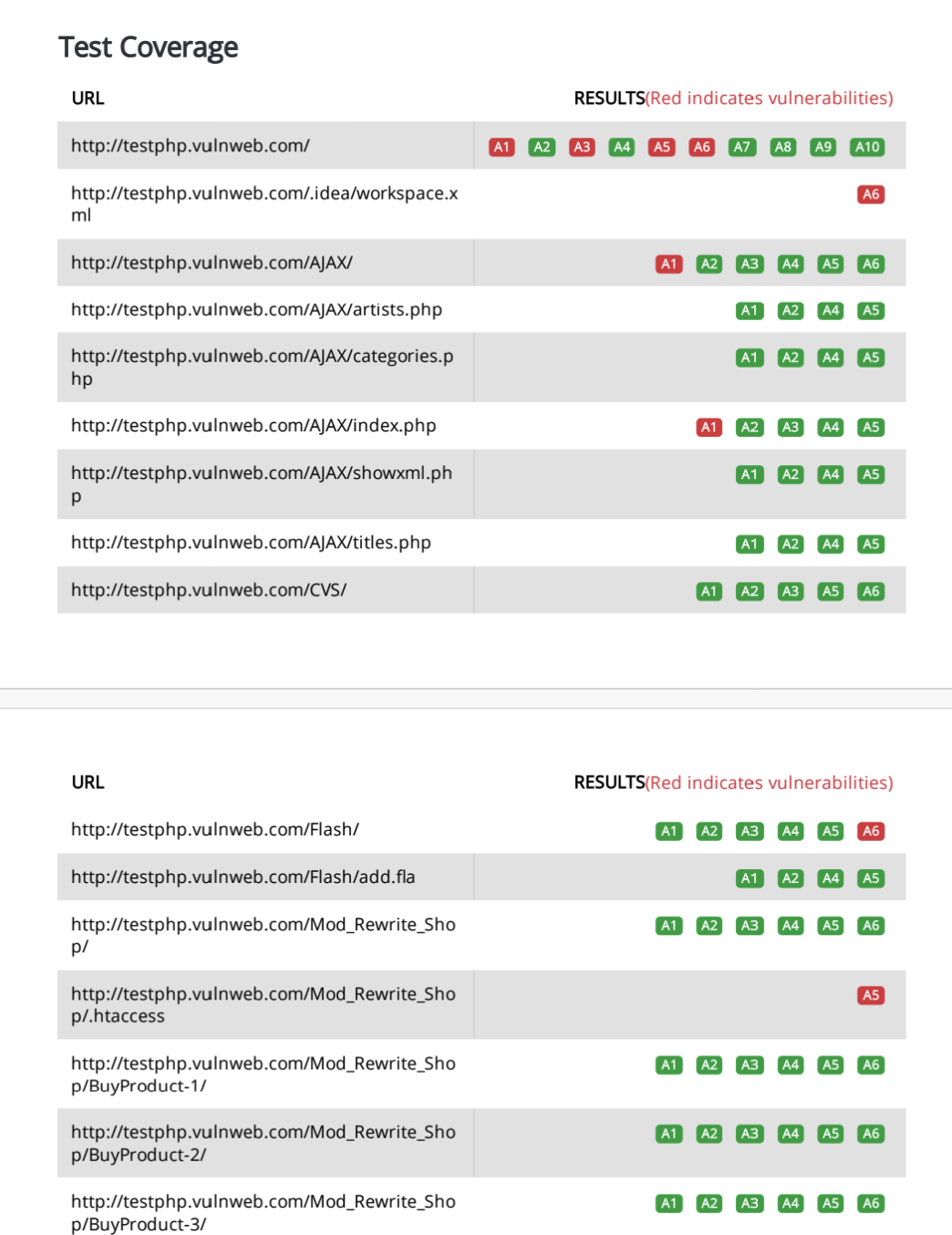

Como um relatório OWASP Top 10 do RidgeBot ajuda em auditorias de segurança

O relatório abrangente integrado do RidgeBot sobre OWASP facilita a apresentação de evidências à gestão ou auditores de que todas as suas aplicações web atendem aos padrões de conformidade do OWASP Top 10 por meio de testes rigorosos de penetração em websites. Durante uma auditoria, pode ser necessário fornecer evidências detalhadas de proteção para cada um dos CWEs específicos que você, ou o auditor, consideram essenciais para a conformidade com o OWASP.

O cabeçalho do relatório OWASP Top 10 do RidgeBot oferece um resumo executivo de todas as vulnerabilidades encontradas — classificadas em níveis apropriados de severidade — assim como aquelas que foram exploradas com sucesso (seta vermelha). Mais abaixo (seta verde), o relatório fornece informações detalhadas de conformidade para cada uma das categorias do OWASP Top 10 e para os CWEs específicos testados em cada categoria.

Benefícios de usar o RidgeBot para manter a proteção contra o OWASP Top 10

A comunidade OWASP oferece informações e ferramentas úteis para enfrentar riscos de segurança em aplicações web. Embora a lista Top 10 seja um parâmetro amplo e extremamente útil para a indústria, ela não facilita a implementação de uma estratégia para avaliar como suas aplicações web se comportam ou como corrigir vulnerabilidades persistentes. A lista Top 10 também não detalha contra quais CWEs específicas suas aplicações estão protegidas.

Uma execução de teste de penetração e exploração web com o RidgeBot foca em um conjunto abrangente e superior da indústria de vulnerabilidades CWE em cada categoria do Top 10. O relatório integrado fornece detalhes exatos de cada categoria do Top 10 e dos CWEs testados e/ou explorados. Com testes periódicos de penetração e exploração web com RidgeBot — na frequência que você escolher — contra seus servidores e aplicações web, você pode ter a certeza de que os ativos digitais da sua organização estão o mais protegidos possível contra os ataques web mais comuns. Além disso, poderá fornecer informações e evidências sob demanda à gestão ou auditores sobre o estado de conformidade com o OWASP Top 10 nas atividades web da sua organização. O relatório também inclui etapas detalhadas para resolver quaisquer vulnerabilidades encontradas — assim como a prioridade relativa de cada uma — que podem orientar a equipe sobre as ações específicas a serem tomadas para alcançar ou manter a conformidade total.

Preencha o formulário para fazer o download do relatório de exemplo.

![OWASP-Top-10-08032023[13724]](https://ridgesecurity.ai/wp-content/uploads/OWASP-Top-10-0803202313724.png)