Oracle WebLogic es una plataforma de gestión Java empresarial que se utiliza para gestionar, desplegar y distribuir aplicaciones Java a gran escala. Se utiliza tanto para la implementación y gestión en las instalaciones como en la nube. Facilita la comunicación entre servicios distribuidos y ayuda a aliviar los dolores de trabajo de tratar con sistemas distribuidos a gran escala.

Este año se encontró una vulnerabilidad, etiquetada como CVE-2023-21839, en Oracle WebLogic que permite a los atacantes no autenticados la capacidad de cargar y ejecutar código arbitrario en el servidor host. Cubriremos algunos de los conceptos básicos que se utilizan para hacer posible esta vulnerabilidad, así como la forma en que RidgeBot detecta y explota la vulnerabilidad.

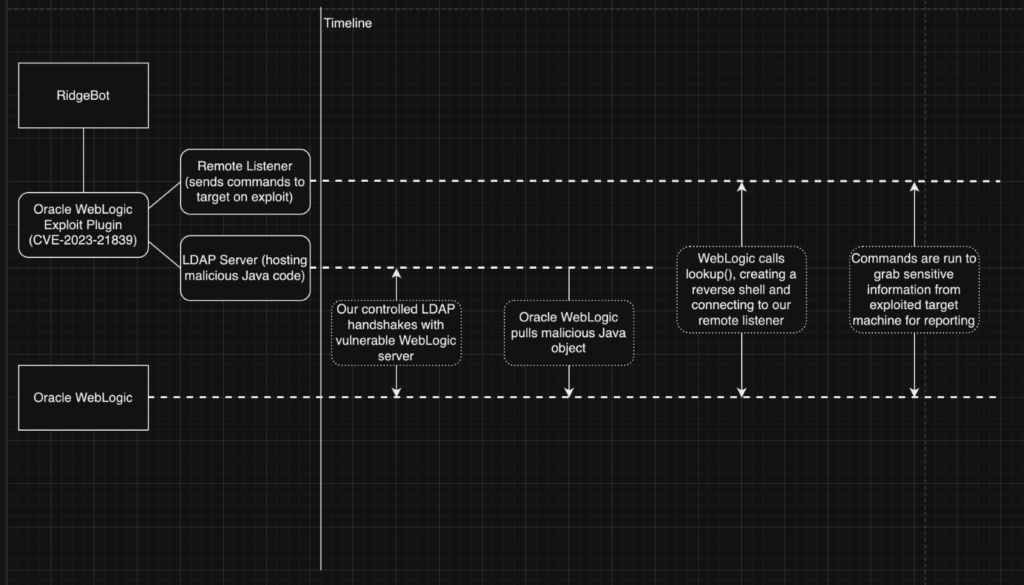

Para explotar esta vulnerabilidad, hay un par de servicios que debemos configurar de nuestro lado. Primero iniciaremos nuestro propio servidor LDAP que alojará un archivo Java malicioso para que el servidor WebLogic lo reciba. Los servidores LDAP están diseñados para alojar información de directorio para un servicio. En este caso contendrá un objeto Java que WebLogic usará para obtener información del directorio, lo que hará que se ejecute nuestro código de exploit. También configuraremos nuestro propio oyente remoto, que se utilizará para emitir comandos a la máquina anfitriona una vez que hayamos obtenido acceso al servidor.

Para que nuestro objetivo ejecute el código malicioso, necesitamos informarle sobre el servidor LDAP y hacer que realice una búsqueda en el directorio. Esta solicitud se realiza mediante un protocolo especial que WebLogic utiliza cuando se comunica con los distintos servicios que administra. Después de comunicarnos con él a través de este protocolo, WebLogic recibirá el código Java malicioso de nuestro servidor LDAP, que luego se ejecutará.

Figura 1: Cronología de cómo RidgeBot realiza el exploit para obtener el control de Oracle WebLogic.

RidgeBot proporciona pruebas de penetración automáticas avanzadas a su organización. Las vulnerabilidades existen en todas partes y es primordial ser incansable para garantizar la seguridad de la red. Al utilizar su extensa biblioteca de vulnerabilidades, que se expande constantemente, RidgeBot tiene una ventaja en la detección, el escaneo y la explotación ética de vulnerabilidades peligrosas que podrían afectar las operaciones de su negocio.

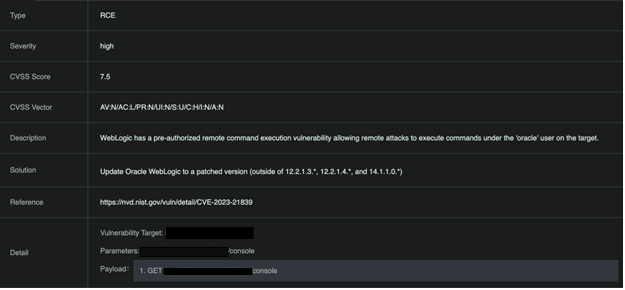

Figura 2: RidgeBot ha tomado las huellas dactilares de una instancia vulnerable de Oracle WebLogic.

RidgeBot puede escanear y explotar muchos puntos débiles potenciales en la red de una organización. Ahora está equipado con la capacidad de escanear y explotar esta vulnerabilidad en Oracle WebLogic y puede proporcionar registros detallados de cómo se explota esta vulnerabilidad y dónde se encuentra en la organización. RidgeBot buscará automáticamente instancias vulnerables de WebLogic en ejecución y configurará su propio servidor LDAP y un agente de escucha de shell remoto para realizar de forma segura el exploit encontrado en CVE-2023-21839.

Figura 3: RidgeBot muestra detalles sobre la información confidencial obtenida de la explotación de Oracle WebLogic.

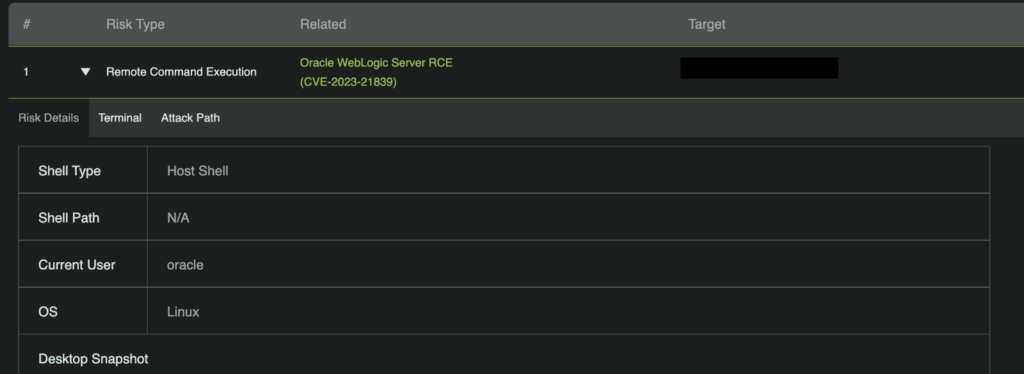

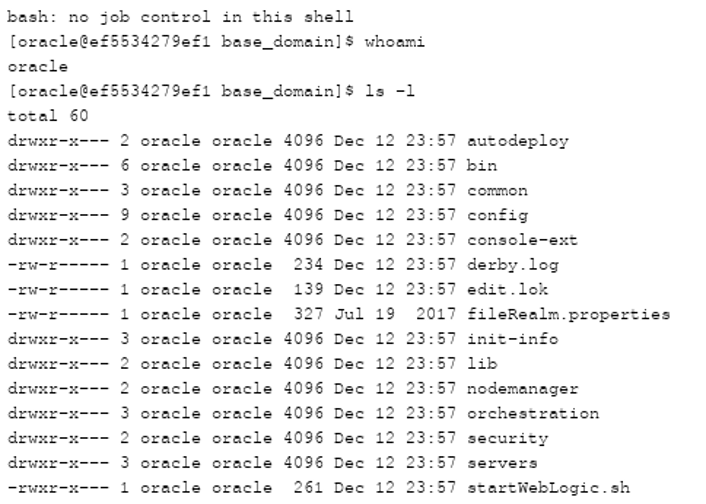

RidgeBot le muestra en tiempo real lo que está haciendo, lo que ha encontrado y los detalles que pudo recopilar sobre sus sistemas vulnerables. En este caso, le dará detalles sobre el shell remoto que pudo abrir en la máquina de destino. Esto sirve tanto para informar como para dar pruebas sobre la explotación y sus peligros potenciales para una red objetivo.

Figura 4: RidgeBot proporciona pruebas de explotación. Aquí hay una captura de pantalla de algunos comandos de consola que RidgeBot ha ejecutado en la máquina explotada.

Asegúrese de que su organización esté actualizada y segura contra posibles riesgos cibernéticos como esta vulnerabilidad de Oracle WebLogic. Para obtener más información sobre RidgeBot y lo que puede hacer por usted, haga clic aquí.