El 24 de noviembre de 2021, Apache fue notificado sobre la vulnerabilidad de ejecución remota de código Log4j por el equipo de seguridad de Alibaba Cloud. La vulnerabilidad en la biblioteca Log4j de Apache tiene el potencial de un impacto a gran escala, que está siendo explotado activamente en la web.

Log4j es una biblioteca de registro común utilizada en la mayoría de las aplicaciones Java, incluyendo los sistemas empresariales que recogen información de registro. Esta vulnerabilidad es un exploit trivial, es decir, puede ser muy fácil de realizar, y permite la ejecución remota de código y el control de los mensajes de registro para cargar y ejecutar código malicioso en el entorno.

Cómo entender la vulnerabilidad.

Los marcos de registro suelen considerarse puramente como datos, sin embargo, Log4j 2.0 incluye “búsquedas” que incluyen las búsquedas de la Interfaz de Nombres y Directorios de Java (JNDI), que no estaban restringidas y por lo tanto condujeron a la vulnerabilidad. JNDI es una API para servicios de directorio que permite a los administradores interactuar con LDAP o DNS para buscar datos y otros recursos. Si los malos actores -incluso los hackers no tan sofisticados- cargan una clase Java no fiable, los servidores víctimas pueden ejecutar potencialmente código no autorizado.

Cómo puede ayudar RidgeBot.

Para evitar que RCE penetre en la red, Ridge Security ha añadido las capacidades para detectar y explotar la vulnerabilidad de Apache Log4j en la última versión del producto, RidgeBot 3.8.

Utilizando RidgeBot, puede comprobar con seguridad si su servidor web es vulnerable y si su entorno permite su explotación. Aunque haya parcheado sus sistemas, le recomendamos que pruebe el parche y se asegure de que funciona correctamente en su entorno. Con estas pruebas de vulnerabilidad, podrá ir un paso por delante de los hackers.

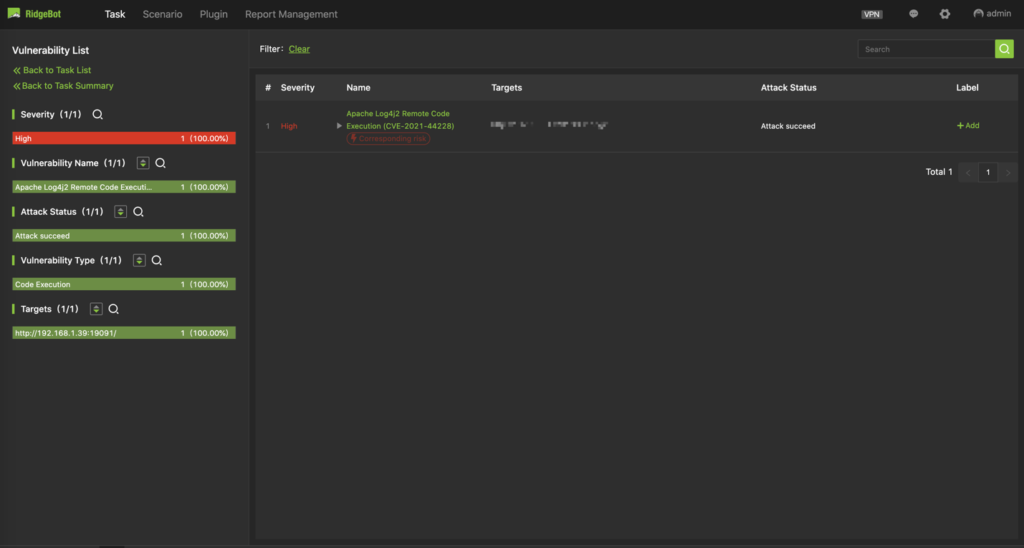

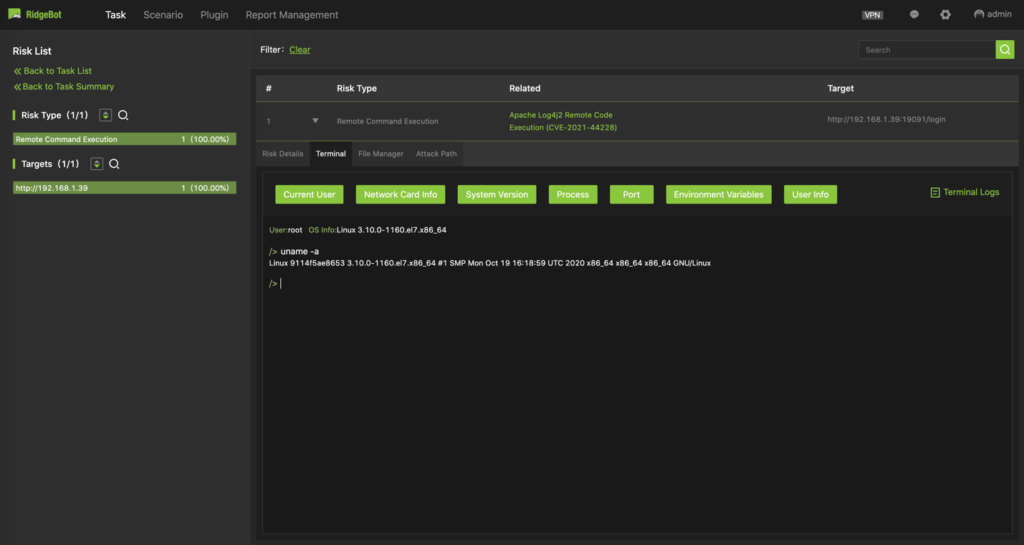

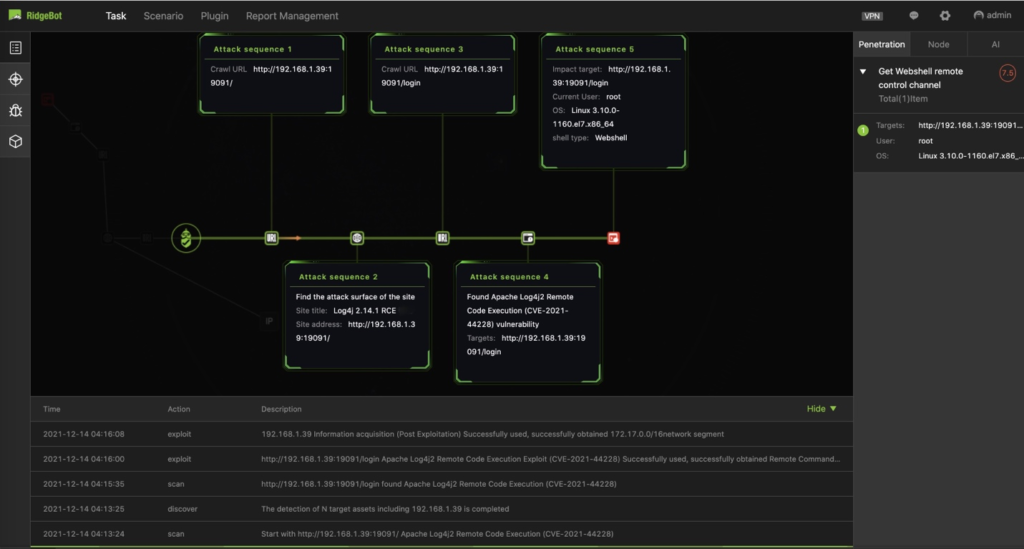

Estos snapthots le dan una visión de lo que las pruebas de vulnerabilidad de RidgeBot 3.8 ofrecen a los administradores de seguridad:

Figura 1: Vulnerabilidad RCE encontrada en Apache Log4j-2

Figura 2: Prueba de un exploit exitoso – Shell web comprometido

Figura 3: Visualización de la ruta de ataque

Qué puedes hacer.

- Lo primero y más importante es entender la vulnerabilidad y el riesgo para tu entorno.

- Descargue el parche, que actualmente está disponible y es la acción más fuerte que los equipos de seguridad pueden tomar para eliminar el riesgo de ejecución remota de código.

- Opcionalmente, revisar la versión de Log4j instalada en los servidores Apache y, si es necesario, deshabilitar la funcionalidad de búsqueda a servidores remotos.

- Póngase en contacto con Ridge Security para realizar una prueba de validación.

Más información.