Los enfoques tradicionales de gestión de la vulnerabilidad ya no pueden seguir el ritmo de las necesidades empresariales que cambian dinámicamente y de las superficies de ataque que se expanden a través de las nubes, los trabajadores remotos, el IoT y los usuarios móviles. Las medidas ad hoc, los parches de emergencia e incluso los programas integrales de gestión de inventario de activos y vulnerabilidades deben evolucionar hacia estrategias de seguridad multifuncionales. Esta seguridad en capas necesita incluir controles de prevención y una sólida detección y respuesta.

Los programas de gestión continua de la exposición a las amenazas (CTEM) con pentesting automatizado y red teaming, cuando se combinan con la gestión de la superficie de ataque externa (EASM), permiten una postura de ciberseguridad sólida. Estos enfoques de gestión identifican y gestionan eficazmente los activos digitales orientados al exterior, así como la tecnología y los procesos de seguridad que descubren las vulnerabilidades para proteger dichos activos.

La protección de los activos empresariales digitales requiere la capacidad de prepararse para las amenazas. Esto significa utilizar una estrategia cohesiva de reducción de riesgos de forma regular y repetible. Una estrategia integral debe exponer y abordar una amplia gama de amenazas conocidas y desconocidas e identificar las brechas de seguridad vulnerables a partir de configuraciones erróneas, fallos de software e incluso cambios menores en la red que puedan crear nuevas vulnerabilidades.

Las mejores prácticas consisten en aplicar las lecciones aprendidas antes de entrar en producción. Una mejor práctica recomienda la forma óptima de hacer las cosas, mientras que el pentesting informa a los equipos de seguridad de la corrección de la implementación. Cuando las organizaciones combinan las pruebas para descubrir, corregir y validar, con un estándar de mejores prácticas, el riesgo de seguridad se minimiza.

Ridge Security auto pentesting, red teaming y gestión de la superficie de ataque externa

Al implementar el pentesting automático, el red teaming y las medidas de seguridad EASM, las organizaciones obtienen mayor visibilidad y control para superar las brechas, minimizar los riesgos y aumentar la resistencia de la seguridad.

RidgeBot® de Ridge Security, un robot de pentesting automatizado para la gestión de vulnerabilidades basada en el riesgo, actúa como los atacantes humanos que utilizan sofisticados exploits. RidgeBot localiza implacablemente las vulnerabilidades en toda la red de la empresa y documenta sus hallazgos. RidgeBot mide continuamente los resultados y la eficacia y verifica las vulnerabilidades.

RidgeBot permite a las organizaciones realizar pentesting automatizado desde el punto de vista de un atacante. Antes de que una exposición se ponga en producción, puede encontrar, evaluar, priorizar y corregir un amplio conjunto de exposiciones que los atacantes verían. La validación resultante permite a las organizaciones ver lo que ocurriría en caso de ataque, cómo harían frente sus defensas y qué rendimiento tendrían los procesos. Esta validación se consigue mediante la simulación de violaciones y ataques y las pruebas de penetración automatizadas.

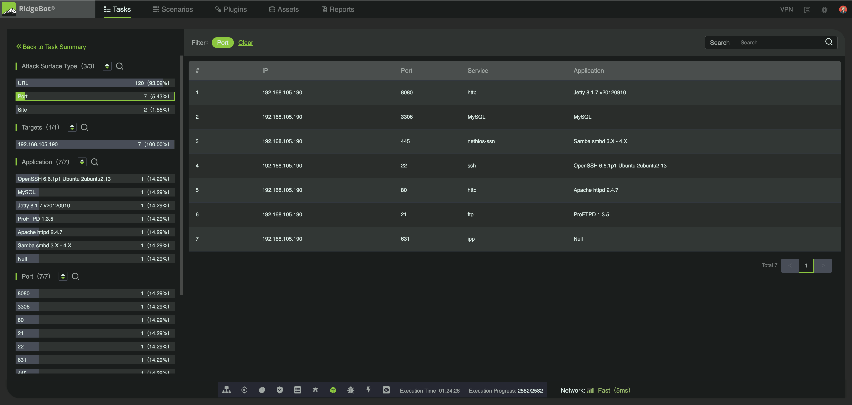

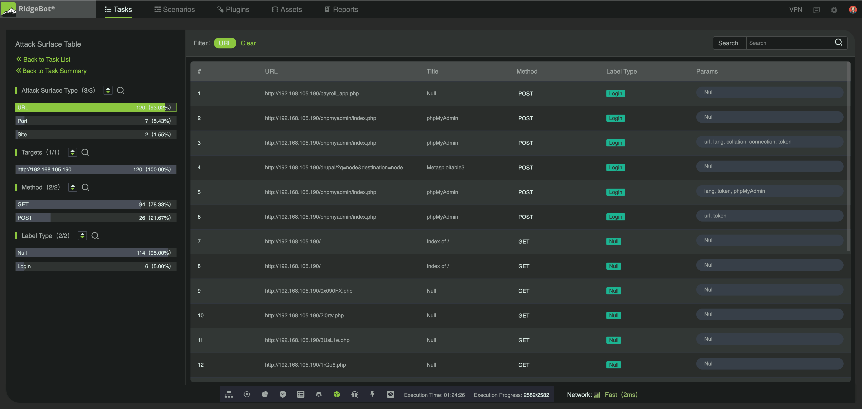

RidgeBot en acción

Las dos pantallas del tablero son tablas de superficie de ataque de RidgeBot. Se trata de plantillas predefinidas en las que RidgeBot identifica el tipo de sistema operativo, los puertos abiertos y los servicios activos de una máquina objetivo. También identifican los nombres de dominio del sitio web, los nombres de subdominio, la clave de cifrado, el marco web y las exposiciones de URL/URI externas. Una vez instalado RidgeBot, la ejecución de estas pruebas no conlleva el pago de una licencia.

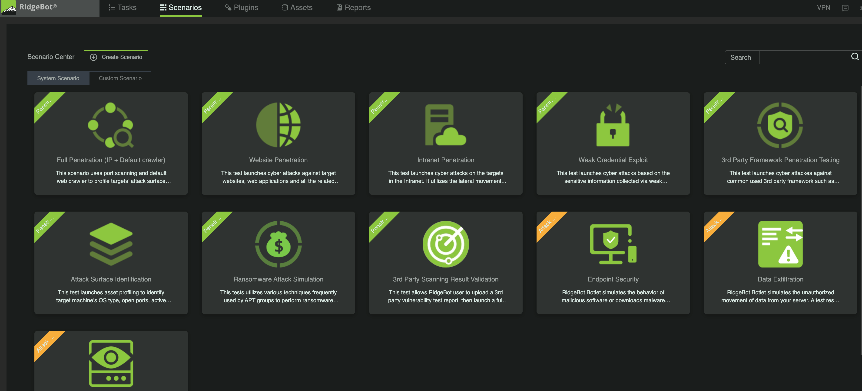

La pantalla del tablero de mandos que aparece a continuación muestra los escenarios de pruebas predefinidas construidas dentro de RidgeBot. La prueba de “Identificación de la superficie de ataque” se incluye dentro de otros escenarios de prueba, con una lista de todos los puertos abiertos y servicios activos para servidores y URLs/URIs expuestas externamente. Esta tabla se encuentra en la interfaz gráfica de usuario, así como en el informe que se puede generar en formatos .csv, .pdf y .html.

RidgeBot escanea, explota y valida las vulnerabilidades, e informa con pruebas fehacientes. Esto permite a los equipos de seguridad y riesgos identificar y gestionar sus activos digitales y garantizar que la tecnología y los procesos que protegen esos activos son fiables y resistentes para eliminar los riesgos y las vulnerabilidades.