Un attacco ransomware è una forma di ricatto e i pagamenti sono aumentati drasticamente nel 2020. Spesso sembrava che a giorni alterni arrivassero notizie da qualche parte del mondo su un’altra azienda colpita da un attacco ransomware che aveva provocato conseguenze devastanti, estorsioni e pagamenti sempre più grandi.

Nel 2020, il ransomware ha prodotto abbastanza danni da consolidare la sua posizione come rischio per i consigli di amministrazione. Ogni elemento degli attacchi è in aumento.

- Il numero delle vittime

- Il numero di pagamenti

- L’importo dei pagamenti

- I danni alle aziende

- Estorsione per dati rubati, oltre al riscatto per decrittografia dati

Blackfog riferisce che “Gli attacchi informatici ransomware sono un grande business… la ricerca prevede che un’azienda possa essere attaccata da un criminale informatico ogni 11 secondi e i costi dei danni derivanti da questi attacchi raggiungeranno circa[US]20 miliardi di dollari entro il 2021”. Un attacco all’ospedale universitario di Düsseldorf in Germania nel settembre 2020 ha provocato la morte di un paziente di emergenza che ha dovuto essere deviato in un’altra struttura e non è stato possibile prendersene cura in tempo.

Ransomware Trends

Diverse tendenze stanno portando al rapido aumento sia della frequenza che delle dimensioni degli attacchi nel 2020. Gli autori delle minacce stanno anche adeguando il loro playbook per pagamenti più grandi e più sicuri.

Tendenze che alimentano l’aumento dell’incidenza degli attacchi ransomware

Le tendenze di mercaro e industriali hanno notevolmente aumentato la superficie di attacco delle piccole imprese, delle aziende enterprise e delle reti governative. Altre tendenze hanno aperto nuove opportunità.

Migrazione verso il Cloud: la tecnologia basata sul cloud è cresciuta rapidamente negli ultimi anni, offrendo notevoli risparmi sui costi e agilità aziendale a organizzazioni di tutte le dimensioni. Le piattaforme e i servizi cloud offrono alle aziende una flessibilità significativamente maggiore nelle esigenze di storage, elaborazione e crescita e riduzione a condizioni di utilizzo a consumo invece di pesanti investimenti in infrastrutture.

Pandemia da Covid-19 e lavoro da remoto: la risposta globale alla pandemia ha causato un passaggio epocale e improvviso verso una forza lavoro professionale prevalentemente da remoto (work-from-anywhere o WFA). Gli sforzi organizzativi urgenti per mantenere la continuità aziendale durante i blocchi da Covid-19 hanno ulteriormente accelerato la già forte tendenza alla migrazione verso la tecnologia cloud. Insieme, le tendenze al cloud e al WFA hanno dissolto il tradizionale perimetro di rete aziendale rigido, sostituendolo con un perimetro definito dal software (software-defined perimeter o SDP) che corre lungo ogni superficie della rete aperta all’accesso a Internet. Le aziende stanno lottando con le capacità e le tecnologie in continua evoluzione per proteggere adeguatamente questo nuovo perimetro più soft e l’accesso WFA via Internet.

IoT: i dispositivi a basso costo non gestiti stanno proliferando nelle reti per automatizzare, osservare, segnalare, misurare, monitorare e sorvegliare un’ampia gamma di dispositivi e situazioni commerciali e di consumo, dalla produzione all’agricoltura. I dispositivi IoT spesso utilizzano copie obsolete di stack TCP/IP open source, mancano anche di funzionalità di sicurezza rudimentali e non offrono alcuna metodologia per il monitoraggio o l’installazione di patch per vulnerabilità note.

Anche altre tendenze più specifiche del ransomware hanno portato a un aumento significativo della complessità, della gravità e dell’efficacia finanziaria degli attacchi.

Ransomware-as-a-Service (RaaS): in passato, gli obiettivi degli attacchi erano naturalmente limitati perché solo pochi attaccanti altamente qualificati disponevano dell’infrastruttura, delle capacità tecniche e della metodologia di esecuzione ottimizzata per infiltrarsi nelle reti ben protette di grandi organizzazioni.

Seguendo la stessa necessità di facilità di implementazione con capacità limitate necessarie su cui hanno capitalizzato SaaS, IaaS e PaaS, il modello RaaS si è ora focalizzato anche nel cloud, dove è possibile distribuire kit di ransomware altamente personalizzabili, acquistati facilmente sul dark web. Ciò ha abbassato il livello di accesso e ha consentito a una popolazione molto più ampia di autori delle minacce di lanciare attacchi sofisticati. RaaS offre diversi tipi di programmi per i partner di affiliazione, con un portale web completo in cui gli affiliati possono ottenere kit aggiornati. REvil/Sodinokibi e Netwalker sono esempi che utilizzano un modello RaaS.

Spam e phishing: questo è stato a lungo il punto di ingresso iniziale di maggior successo per il malware, ma la pandemia da Covid-19 ha accelerato questa tendenza con molte nuove opportunità sfruttando la paura umana e le vulnerabilità aperte dalle configurazioni WFA. Gli autori delle minacce si spacciano per organizzazioni che forniscono informazioni sul Covid-19, statistiche, programmi governativi di sostegno economico, dispositivi di protezione individuale o informazioni sui vaccini.

Pagamenti in Bitcoin: la crescente popolarità e disponibilità di criptovalute come il bitcoin offre metodi di pagamento senza tracciabilità, senza possibilità di contestazione e transazioni non cancellabili.

Tendenze negli approcci agli attacchi ransomware

Il ransomware continua a colpire occasionalmente i consumatori, ma la stragrande maggioranza degli attacchi si è spostata per concentrarsi su obiettivi aziendali e governativi. L’infiltrazione iniziale delle risorse è quasi altrettanto facile e le opportunità di pagamento sono enormi.

Nel 2020, gli autori delle minacce hanno preso di mira in modo specifico le grandi aziende e spesso quelle con esposizione normativa. La prospettiva di sanzioni regolamentari e danni alla reputazione derivanti da violazioni della privacy dei dati pubblicamente esposte ha aumentato significativamente il tasso di successo dei pagamenti, nonché gli importi di questi.

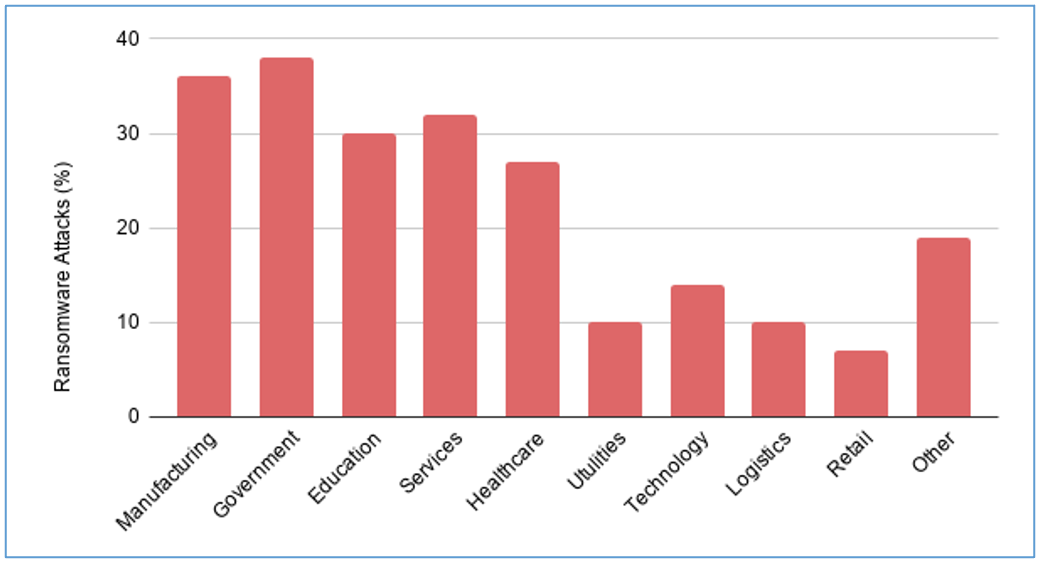

SOCRadar Labs riporta che le industrie più colpite dal ransomware nel 2020 sono la produzione, i governi e i servizi professionali; organizzazioni particolarmente inadatte ai tempi di inattività.

Il ransomware ha visto una notevole crescita della virulenza e, potenziato da RaaS, ha visto crescere il gruppo di attaccanti che possono prendere di mira un numero maggiore di vittime.

Oltre a trattenere semplicemente i dati di un’organizzazione tramite crittografia per richiederne un riscatto, un numero crescente di attacchi più recenti combina la crittografia con l’estorsione per aumentare la probabilità di un pagamento. In questi attacchi combinati, l’autore della minaccia ottiene prima l’accesso alle risorse dell’organizzazione e ne esfiltra i dati, per poi crittografarli. Se l’organizzazione rifiuta un pagamento per la chiave di decrittazione, l’autore della minaccia espone i dati esfiltrati rendendoli disponibili pubblicamente o vendendoli all’asta sul dark web, danneggiando così la reputazione e il benessere finanziario dell’organizzazione.

Questa tendenza si traduce in attacchi ransomware che diventano anche violazioni di dati. Inoltre, obbliga la gestione della sicurezza delle aziende a rivalutare la risposta ai rischi e agli incidenti e ad adeguare le strategie di ripristino di emergenza e continuità operativa. I gruppi ransomware continuano a sfruttare questa tattica di esfiltrazione ed estorsione dei dati, anche se inizia a mancare la fiducia sul fatto che i dati rubati verranno eliminati poiché il mancato rispetto delle promesse sta diventando più diffuso nonostante la vittima paghi il riscatto.

Gli autori delle minacce hanno anche approfittato del fatto che le aziende sono più distratte durante la pandemia da Covid-19.. Mentre la rete di emergenza e le modalità operative vengono reingegnerizzate per garantire la continuità aziendale, le vulnerabilità di sicurezza esposte dalle migrazioni cloud e da WFA spesso rimangono irrisolte per molto tempo. La proliferazione di configurazioni WFA che utilizzano RDP e altre tecnologie di accesso remoto consente agli attaccanti di sfruttare vettori di attacco che in precedenza non esistevano.

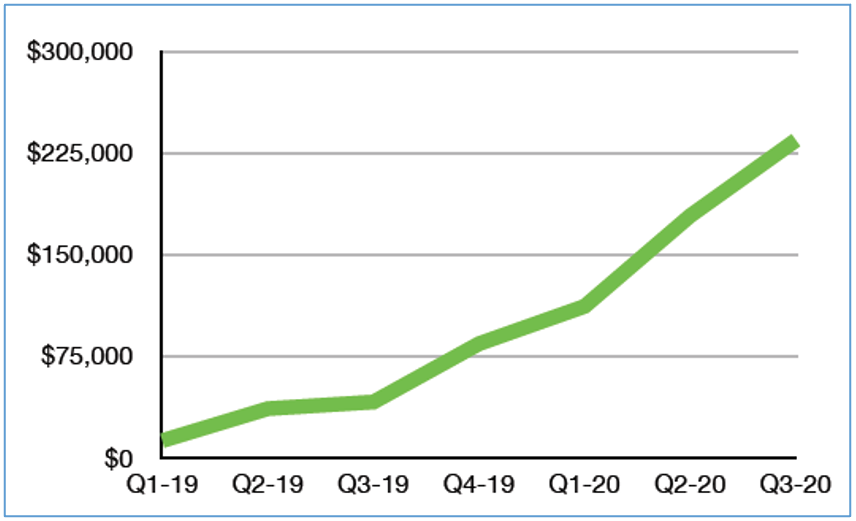

Negli ultimi due anni, anche il pagamento medio del riscatto è aumentato in modo significativo, come mostrato nel Monthly Ransomware Report di Blackfog. L’aumento è in parte attribuito al fatto che gli attaccanti prendono di mira aziende sempre più grandi.

Geograficamente, gli attacchi ransomware colpiscono principalmente l’Asia, il Nord America e l’Europa, sebbene nessun paese o organizzazione al mondo ne possa essere considerato esente.

Tradizionalmente, gli autori delle minacce hanno preso di mira i sistemi Windows, essendo la più grande base installata di sistemi operativi, ma poiché i sistemi MacOS hanno guadagnato quote di mercato negli ultimi tempi, anche queste piattaforme sono sempre più prese di mira.

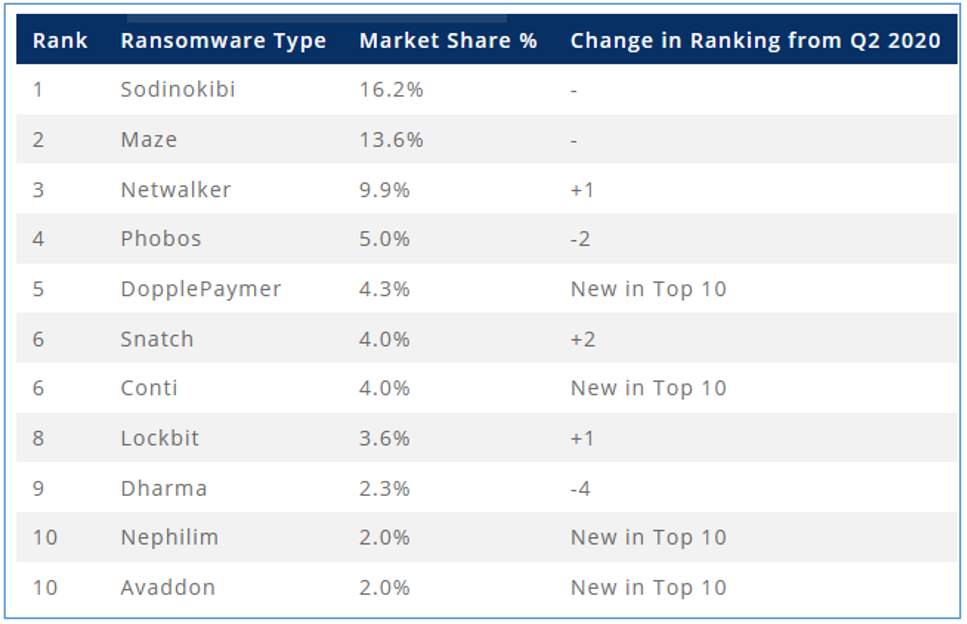

Un rapporto di mercato di Coveware indica le statistiche del terzo trimestre del 2020 dei primi 10 tipi di ransomware.

.

Tendenze nel commercio di ransomware

I presentatori di Mandiant/FireEye all’evento virtuale BlackHat Europe tenutosi a dicembre 2020 hanno discusso dei miglioramenti e delle modifiche nel commercio dei ransomware osservati nel 2020.

- Più furtività, meno rumore: gli attacchi ransomware sono veloci, ma sono rumorosi

- Miglioramento degli strumenti: minore dipendenza dagli strumenti di test di penetrazione standard e utilizzo di più malware su misura

- Tempo più rapido per ottenere le credenziali di amministratore del dominio

- Metodi di distribuzione del ransomware migliorati

- Maggiore efficacia nell’eliminare i backup

Azioni di mitigazione consigliate

Anche l’attacco più semplice può causare a un’organizzazione una significativa perdita di tempo e denaro. Attacchi sofisticati, e la combinazione di attacchi combinati con estorsione-crittografia, possono causare un colpo paralizzante o distruggere completamente un’azienda. Le raccomandazioni generali per ridurre al minimo i danni da un attacco ransomware includono:

- Stabilire e mantenere backup offline e testarli regolarmente per assicurarsi che i sistemi possano essere ricostruiti con successo.

- Formare i dipendenti su ingegneria sociale e strategie di phishing.

- Stabilire una strategia per prevenire il furto di dati non autorizzato, specialmente quando grandi quantità di dati vengono archiviate o caricate su piattaforme cloud.

- Istituire analisi del comportamento degli utenti per monitorare e identificare potenziali incidenti di sicurezza.

- Utilizzare l’autenticazione a più fattori (MFA) su tutti i punti di accesso remoto.

- Schedulare test di penetrazione regolari o continui per identificare i punti deboli, le credenziali deboli e le vulnerabilità sfruttate di frequente.

- Distribuire le tecnologie Secure Access Service Edge (SASE) per bloccare il perimetro soft (SDP) attorno alle risorse cloud, DIA presso le sedi degli uffici e l’accesso dei dipendenti WFA.

- Istituire azioni specifiche per mitigare le vulnerabilità dello stack del protocollo TCP/IP (per le normali risorse aziendali e per IoT): disabilitare IPv6 quando/dove non è necessario; fare affidamento su server DNS interni per i dispositivi critici; monitorare la rete per pacchetti e comportamenti anomali; segmentare la rete per impedire il movimento laterale del malware.

- Fare attenzione ai servizi esposti pubblicamente come Desktop remoto (RDP, porta 3389), VPN, Virtual Network Computing (VNC), FTP e Server message Block (porta 445).

- Non installare software o concedergli i privilegi di amministratore a meno che non si sappia esattamente cosa fa.

- Assicurarsi che tutti i sistemi operativi dispongano di patch aggiornate e installare software antivirus ovunque..

Tecniche e fasi comunemente utilizzate

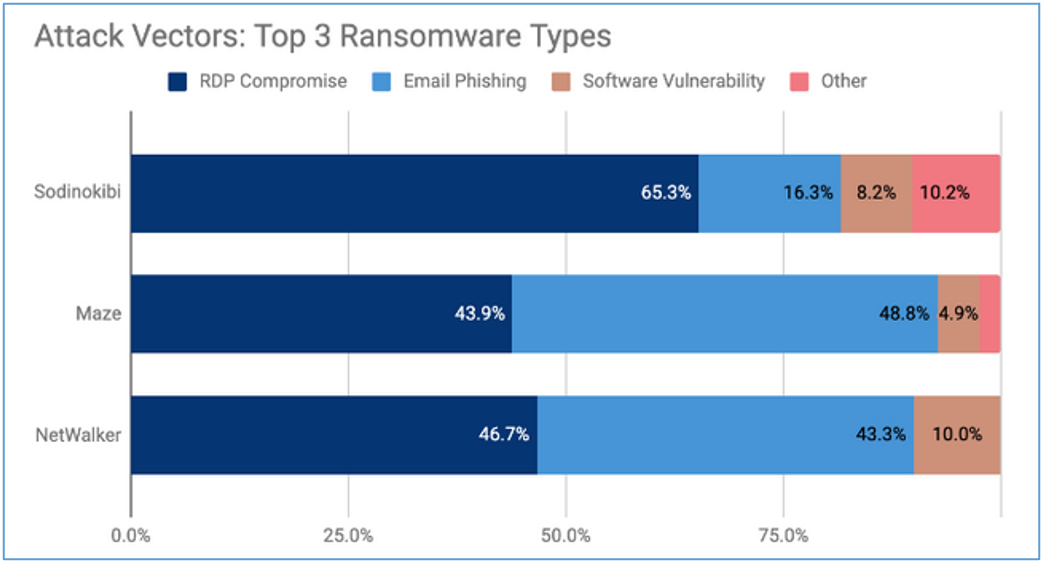

La maggior parte degli attacchi ransomware utilizza un numero limitato di vettori di infezione comuni.

Phishing: allegati di posta elettronica dannosi, chiamati anche “malspam”.

Remote Desktop Protocol (RDP): intrusione di rete attraverso porte e servizi non protetti.

Vulnerabilità del software e della rete: Worms e altre forme di ransomware che sfruttano le vulnerabilità della rete.

Doppio malware: malware aggiuntivo introdotto tramite precedenti infezioni da malware (ad esempio, un’infezione da TrickBot che porta a una successiva infezione da Ryuk).

Un rapporto Coveware Q3-2020 fornisce dettagli sui vettori di infezione di diversi tipi di ransomware.

Le tattiche e le tecniche comuni utilizzate dagli autori e dagli operatori di ransomware rientrano in diverse categorie.

Opportunistico: il modello operativo degli attori opportunisti è il ransomware che si auto-propaga come WannaCry. Gli autori delle minacce avviano il malware, spesso utilizzando punti di ingresso facilmente accessibili come exploit kit, backdoor, porte aperte, VPN non protette, sistemi operativi e applicazioni prive di patch, ma in seguito spetta alle azioni dell’utente propagarlo e gli autori della minaccia non sanno dove andrà, dove si sposterà, quale organizzazione target potrebbe essere vittima o a quali domini o reti potrebbe accedere.

A volte vengono chiamati spray-and-pray, questi sono attacchi ad alto volume e meno sofisticati ed è un metodo operativo che recentemente sta andando in declino.

Targeted: si tratta di una tecnica strategica a volume inferiore, più sofisticata, che si traduce in pagamenti in media più elevati. Gli autori delle minacce utilizzano una campagna specifica per prendere di mira una particolare organizzazione. Ottengono l’accesso alla rete tramite e-mail di phishing, ingegneria sociale, vulnerabilità del sistema operativo o porte aperte, quindi si guardano intorno nella rete prima di rilasciare le loro richieste di riscatto Esistono due modalità operative in questa tecnica “mirata”:

- Modello di partnership: gli “autori di minacce” professionisti creano il ransomware, quindi forniscono agli affiliati (per abbonamento o percentuale del riscatto) una piattaforma in cui possono accedere a strumenti e istruzioni per eseguire attacchi. Questo modello offre una bassa barriera all’ingresso per attacchi altamente sofisticati.

-

Un’altra modalità operativa in questo modello è quella in cui gli “autori della minaccia” creano il ransomware e perpetrano anche la compromissione iniziale dell’organizzazione mirata, quindi vendono l’accesso agli affiliati per eseguire l’attacco.

- Modello autogestito: in questa modalità operativa gli autori della minaccia eseguono da soli la fase iniziale di compromissione, ottengono l’accesso al sistema e all’ambiente, quindi si spostano prima di eseguire le richieste di riscatto.

Rafforza le tue risorse contro i ransomware con Ridgebot® 3.2

RidgeBot® arileva automaticamente le tue risorse, le scansiona e quindi procede a sfruttare le vulnerabilità rilevate proprio come farebbe un hacker. Nel suo rapporto, ti avverte delle vulnerabilità pericolose sfruttate con successo e ti mostra anche il percorso esatto di attacco che ha permesso la compromissione della risorsa. Con queste informazioni dettagliate e accurate puoi chiudere rapidamente e in modo proattivo tutte le vulnerabilità nella tua rete e in altre risorse.

RidgeBot® 3.2 Protezione da ransomware

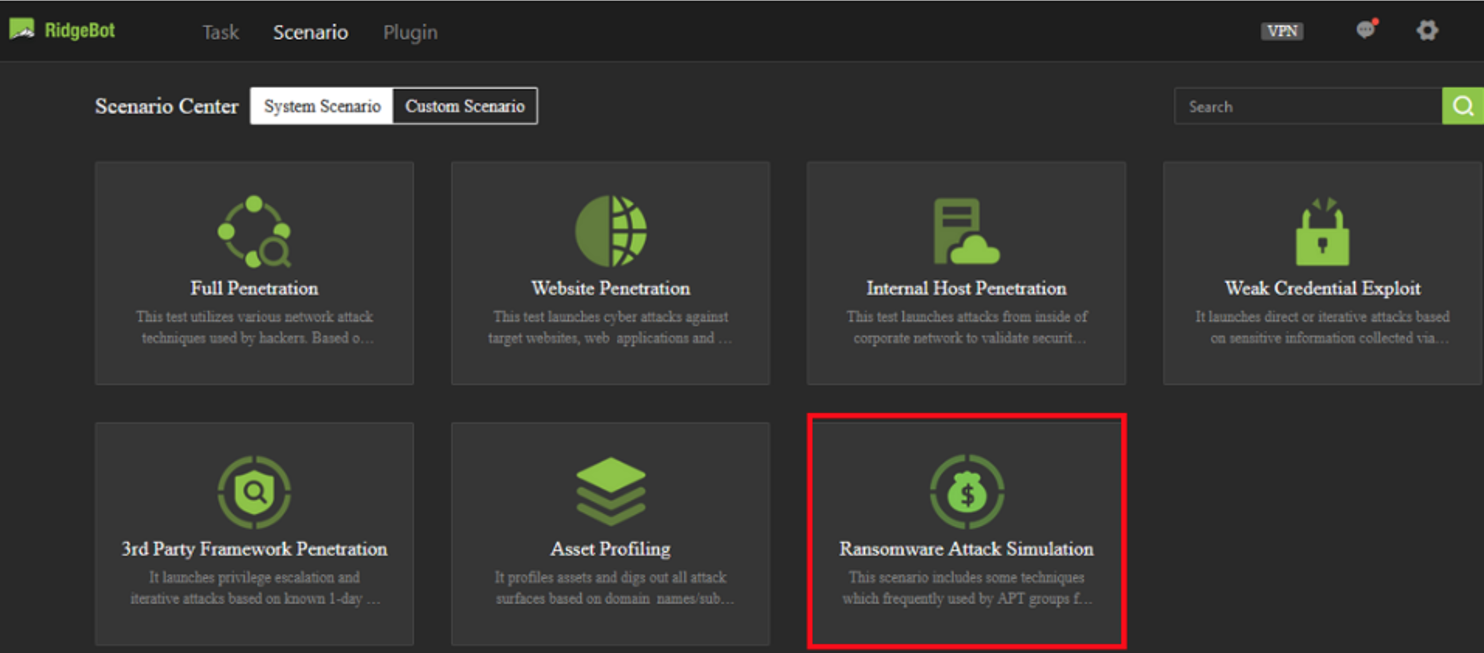

La versione 3.2 presenta un nuovo scenario specificamente incentrato sulla lotta agli attacchi ransomware. Inizialmente questo modello include:

- Scansione per 60 vulnerabilità del punto di ingresso ransomware di alto profilo

- La capacità di lanciare attacchi per sfruttare queste vulnerabilità

- Report dettagliati su come esattamente sono stati raggiunti gli exploitation di successo

Le definizioni di ulteriori attacchi ransomware verranno aggiunte nel tempo e potranno essere integrate alle proprie armi di sicurezza scaricando aggiornamenti periodici di RidgeBot.

L’esecuzione dello scenario ransomware di RidgeBot® 3.2 ti consente di avviare rapidamente e facilmente una scansione per rilevare le vulnerabilità legate al ransomware che potrebbero essere presenti nelle tue risorse. Come parte integrante della scansione, RidgeBot® lancia anche attacchi per dimostrare che le vulnerabilità rilevate sono effettivamente sfruttabili nel tuo ambiente attuale. Puoi eseguire questi test di penetrazione e attacchi su richiesta o in base a una pianificazione regolare.

Come con altri strumenti e test di vulnerabilità, si consiglia di eseguire nuovamente un’esecuzione di scansione ed exploitation del modello ransomware ogni volta che si verifica una modifica nelle risorse, come l’aggiunta di un nuovo server o dispositivo di rete, l’aggiornamento del software di un dispositivo, installazione di una patch su un dispositivo, modifica di script o informazioni su un server Web o qualsiasi altra modifica software o hardware che potrebbe comportare l’implementazione di una nuova vulnerabilità nella rete. È necessario essere particolarmente consapevoli dei dispositivi IoT che possono essere collegati o inseriti nella propria rete.

L’approccio di RidgeBot® 3.2

Lo scenario ransomware RidgeBot® 3.2 include la scansione e lo sfruttamento per le seguenti classi di vulnerabilità:

- Remote Code/Command Execution (RCE)

- Password deboli e riempimento delle credenziali (ad esempio SSH, Redis, e SQL Server)

- Server Message Block (SMB)

- WebLogic e altri caricamenti di file

Lo scopo di RidgeBot® 3.2

La scansione e l’exploitation di RidgeBot® coprono vulnerabilità tecniche come credenziali deboli, porte aperte, caricamenti di file, vulnerabilità delle applicazioni Web WebLogic e Struts2. Non può proteggere né dall’ingegneria sociale né dal phishing, né dai dati che sono già stati crittografati da un attacco ransomware. Invece, RidgeBot® può essere utilizzato per individuare le vulnerabilità nella propria rete per impedire l’intrusione di ransomware.

Se si ritiene che la propria organizzazione sia una potenziale o probabile “organizzazione target” per gli autori delle minacce, è bene utilizzare le funzionalità di scansione ed exploitation di RidgeBot® 3.2 per proteggersi dalla fase iniziale di compromissione di un attacco pianificato. Una volta che un attaccante è entrato nella rete target e ha stabilito un punto d’appoggio,è necessario avere strumenti aggiuntivi per rilevare e correggere l’intrusione.

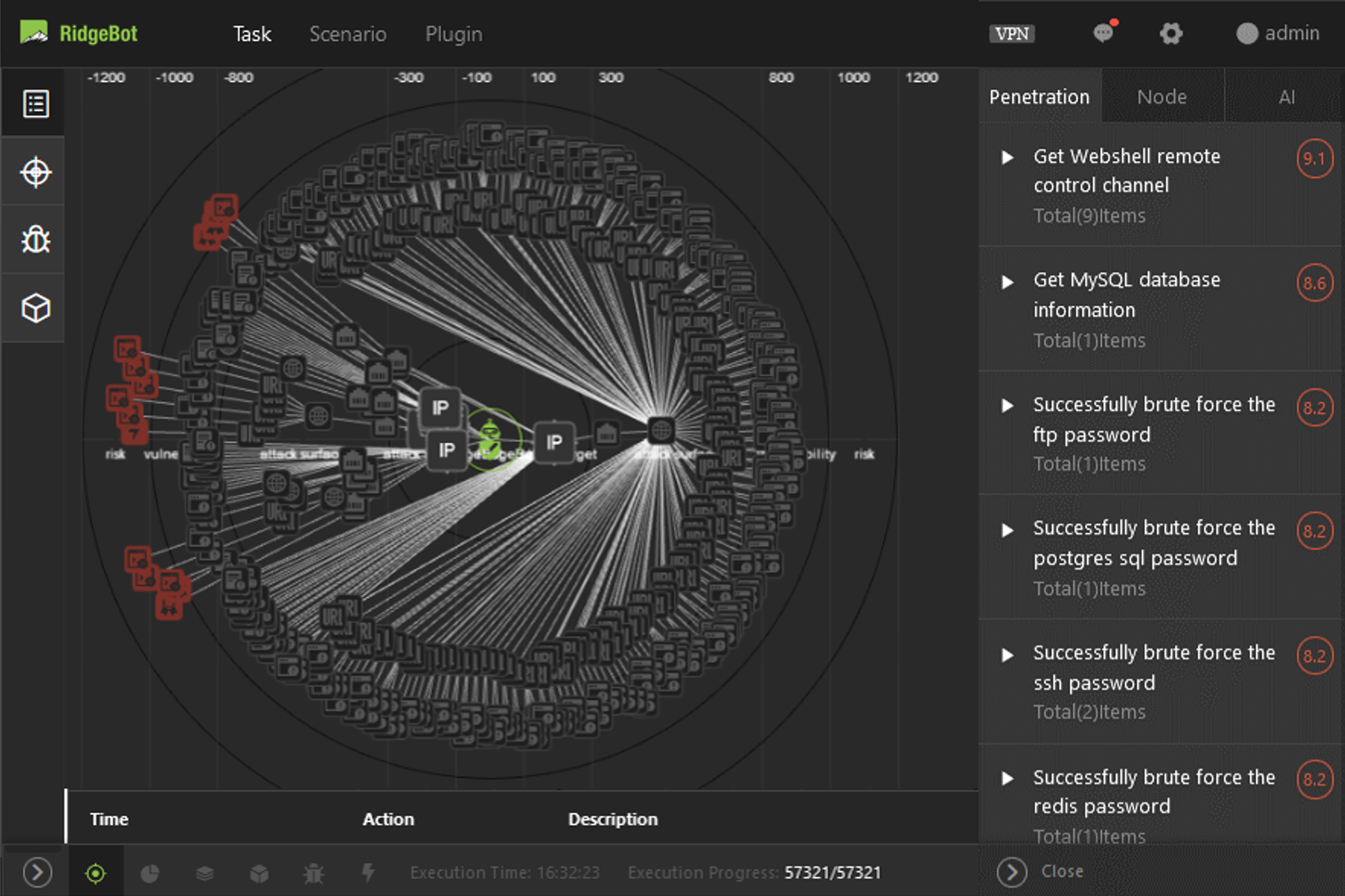

Combattere gli attacchi ransomware di alto profilo con RidgeBot®

RidgeBot® sviluppa una struttura di rete delle risorse scoperte e mostra un elenco di bersagli (riquadri rossi nel grafico) ed exploit e vulnerabilità (elencati sul lato destro dello schermo), che sono stati penetrati con successo. Evidenziare una di queste penetrazioni rivela l’esatto percorso di attacco seguito da RidgeBot® per compromettere quel bersaglio. Ciò fornisce informazioni chiare e accurate su quali tipi di correzioni o aggiornamenti sono richiesti nei dispositivi del proprio ambiente, che devono essere adeguatamente protetti dagli attacchi ransomware.

Le sezioni seguenti forniscono dettagli ed esempi di una serie di vulnerabilità di alto profilo e facilmente sfruttabili che possono esistere nel proprio ambiente. RidgeBot® 3.2 può proteggere da queste vulnerabilità e altro ancora.

L’agenzia governativa degli Stati Uniti National Institute of Standards and Technology (NIST) mantiene un National Vulnerability Database (NVD) ricercabile in cui è possibile trovare ulteriori dettagli di tutte le vulnerabilità con i numeri CVE assegnati.

Esecuzione comando/codice remoto: EternalBlue

I massicci attacchi ransomware worldwide del 2017 hanno fatto notizia in tutto il mondo, paralizzando le aziende per diversi giorni e costando a diverse organizzazioni multinazionali milioni di dollari in danni, riparazioni e recuperi. Il ransomware WannaCry che ha colpito nel maggio 2017 ha utilizzato la vulnerabilità EternalBlue per sfruttare i computer Windows senza patch. Questo è stato seguito nel giugno 2017 dall’attacco ransomware NotPetya che ha sfruttato la stessa vulnerabilità.

Nel marzo 2017, Microsoft ha emesso il bollettino sulla sicurezza MS17-010 che dettaglia la falla di sicurezza di EternalBlue e ha annunciato le patch di Windows per tutte le versioni supportate attive in quel momento, inclusi Windows Vista, Windows 7, 8.1 e 10, Windows Server 2008, 2012 e 2016. EternalBlue è anche coperto da CVE-2017-0143-to-CVE-2017-0148.

EternalBlue è un exploit che consente agli autori delle minacce di accedere a una risorsa Windows, controllare la shell ed eseguire in remoto codice arbitrario inviando pacchetti appositamente predisposti a un server utilizzando Microsoft Server Message Block 1.0 (SMBv1). SMB è un protocollo di condivisione file di rete per consentire l’accesso ai file su un server remoto.

Questa vulnerabilità consente agli attaccanti di iniettare malware che poi si autopropagano per infettare l’intera rete e tutti i dispositivi ad essa collegati, rilasciando il payload dei cripto-ransomware ovunque mentre si diffondono. L’abilità di auto-propagazione ha reso EternalBlue un exploit popolare per vari altri malware come Trickbot (un trojan bancario modulare), così come CoinMiner e WannaMine dove i cripto-minatori sfruttano EternalBlue per accedere alle risorse informatiche per estrarre criptovalute.

Nonostante il fatto che la vulnerabilità EternalBlue e le patch di Windows per contrastarla siano già state annunciate anni fa a marzo 2017, ci sono ancora abbastanza macchine prive di patch all’inizio del 2021 per rendere questo exploit molto attraente per gli attori delle minacce.

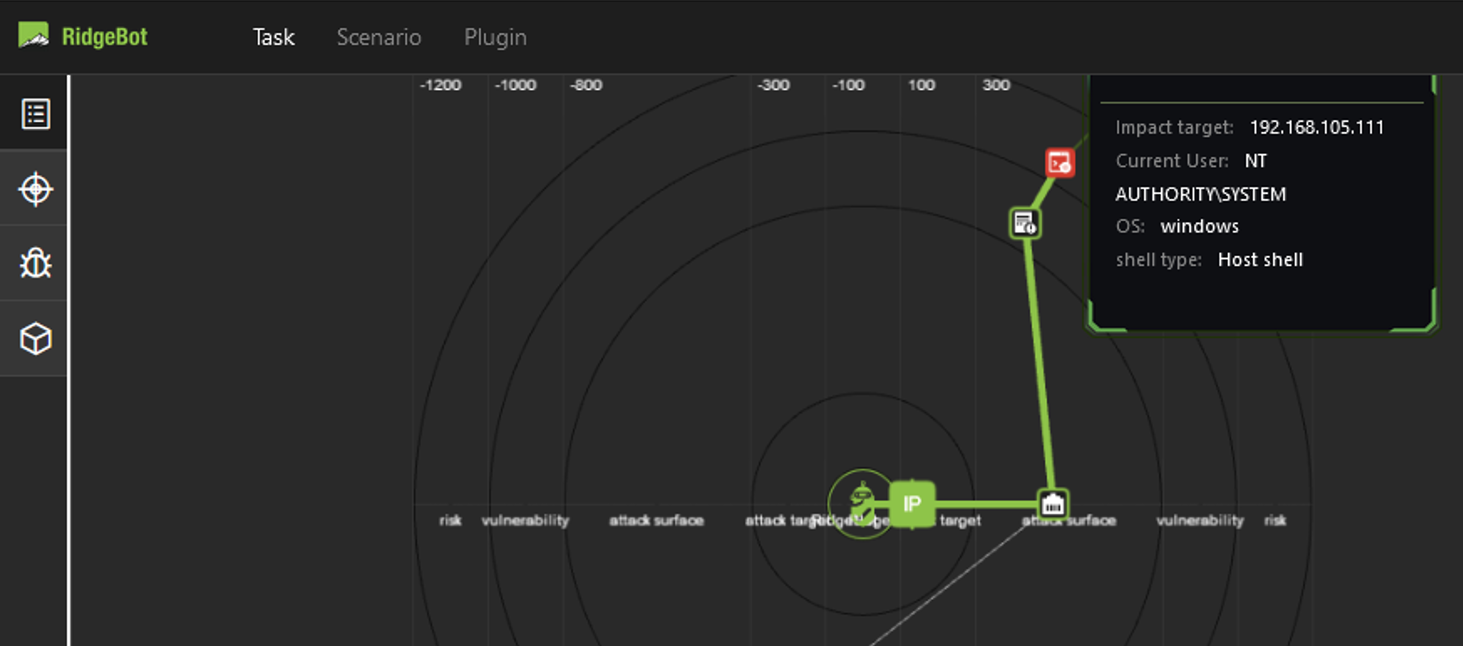

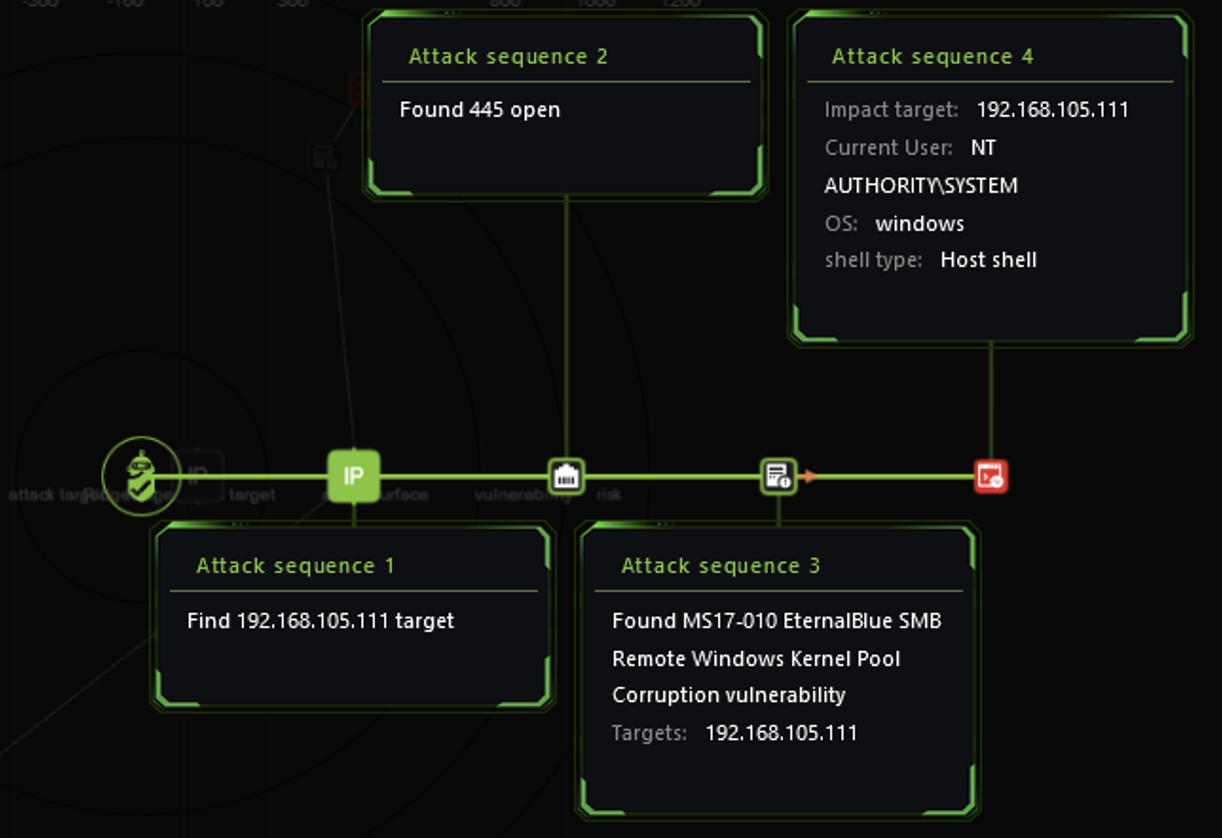

RidgeBot® 3.2 può eseguire la scansione della rete, dei dispositivi e dei server per rilevare eventuali vulnerabilità EternalBlue latenti senza patch nel proprio ambiente. RidgeBot® lancia inoltre un attacco contro il dispositivo di destinazione sfruttando la vulnerabilità EternalBule rilevata. Nell’esempio di attacco Ridgebot® contro IP 192.168.105.111 mostrato di seguito, una vulnerabilità EternalBlue è stata penetrata con successo (riquadro rosso sul bordo esterno).

Il drill-down sul percorso dell’exploit (caselle verdi) alla macchina target compromessa (casella rossa), mostra il percorso di attacco che l’autore della minaccia ha sfruttato per raggiungere l’obiettivo.

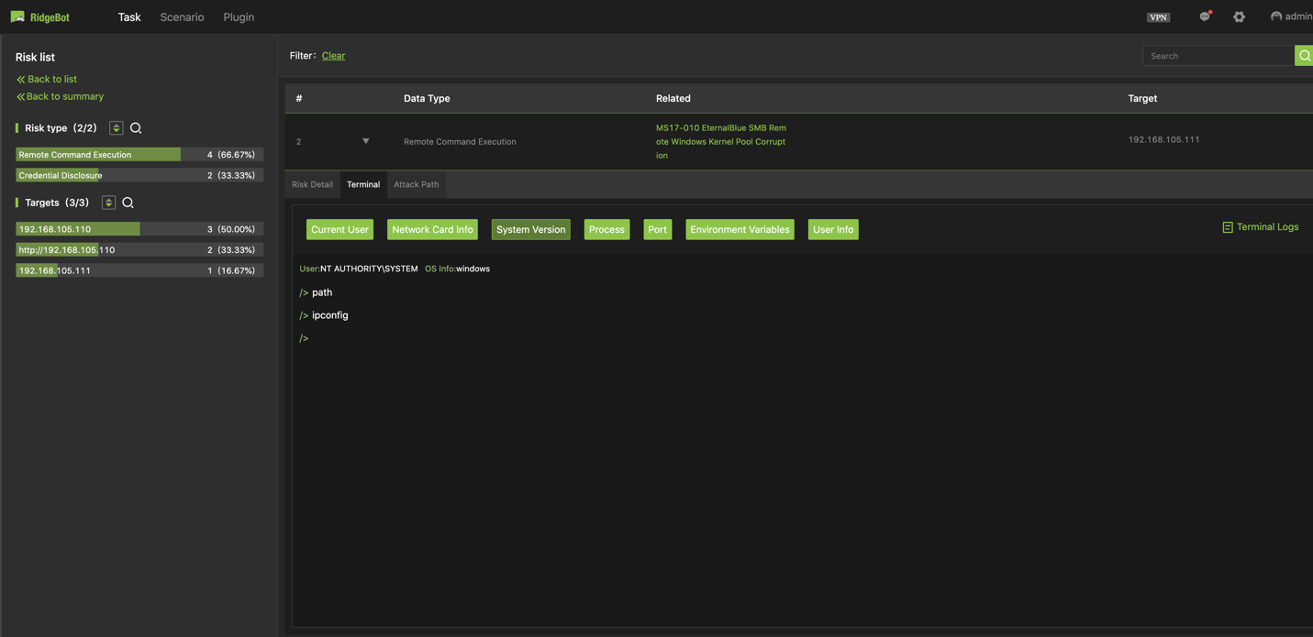

Per gli exploit EternalBlue, RidgeBot® può controllare la shell host del dispositivo compromesso. Un exploit RidgeBot® riuscito di una vulnerabilità EternalBlue è riportato nella tabella dei rischi, che mostra che l’host target è stato inserito e che RidgeBot potrebbe emettere comandi dalla shell.

Remote Code/Command Execution: Struts2

Apache Struts2 è un framework di applicazioni Web gratuito e open source (Model-View-Controller o MVC) per lo sviluppo di applicazioni Web Java multipiattaforma. Ha un’architettura estensibile che utilizza l’API Java Servlet e i plug-in REST, AJAX e JSON per consentire un facile sviluppo del software.

Nel codice e nei plug-in di Struts2 sono presenti una serie di vulnerabilità legate all’esecuzione di codice in modalità remota, inclusi i bollettini sulla sicurezza Apache S2-008 (CVE-2012-0391), S2-016, S2-019 (CVE-2013-4316), S2-032, S2 -037, S2-045, S2-048, S2-052, S2-057 e S2-059. È possibile rivedere i dettagli di tutti i bollettini sulla sicurezza di Apache Struts2 qui.

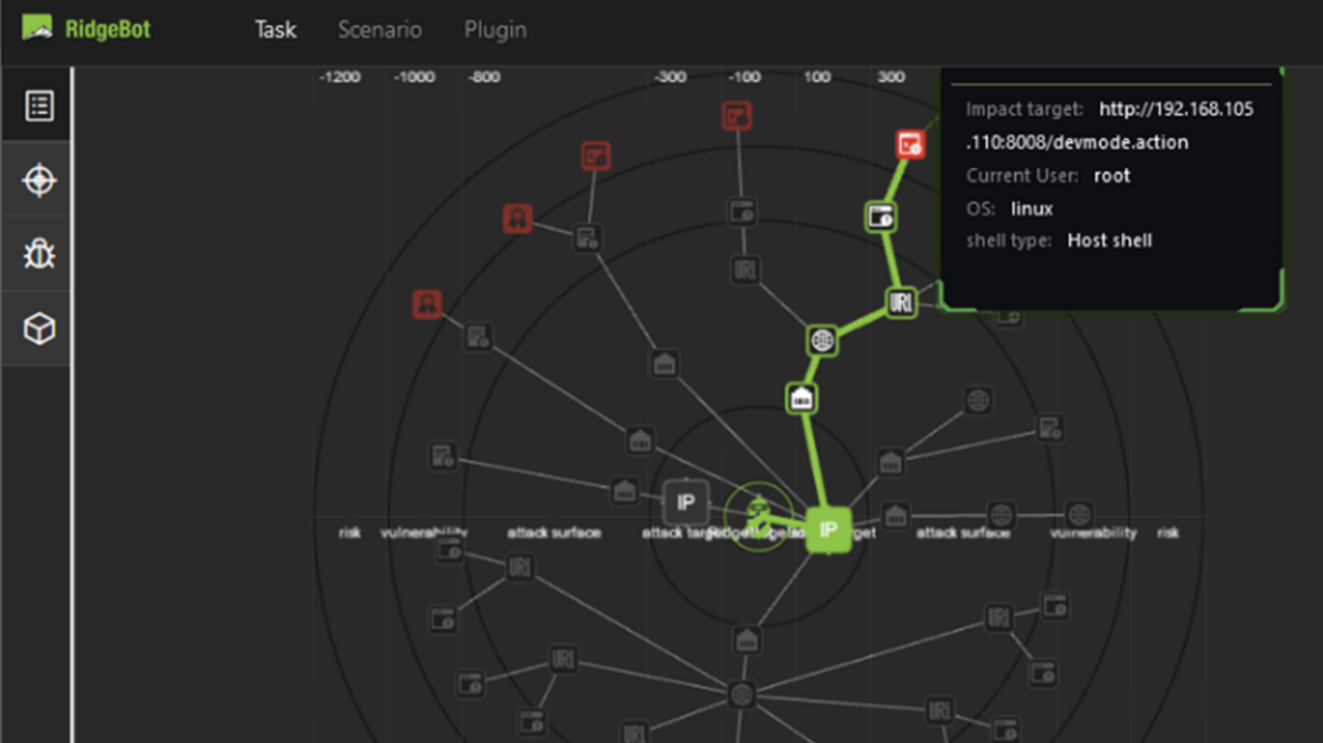

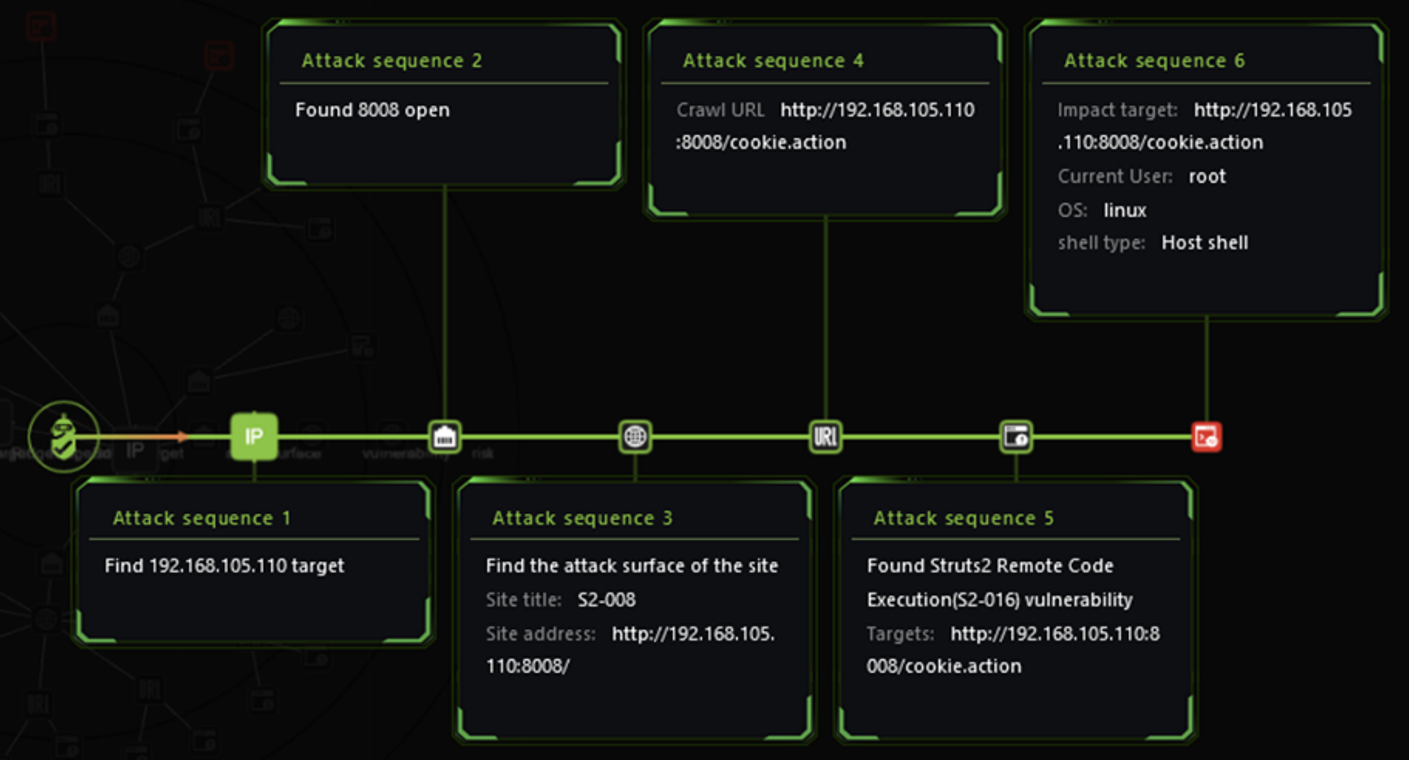

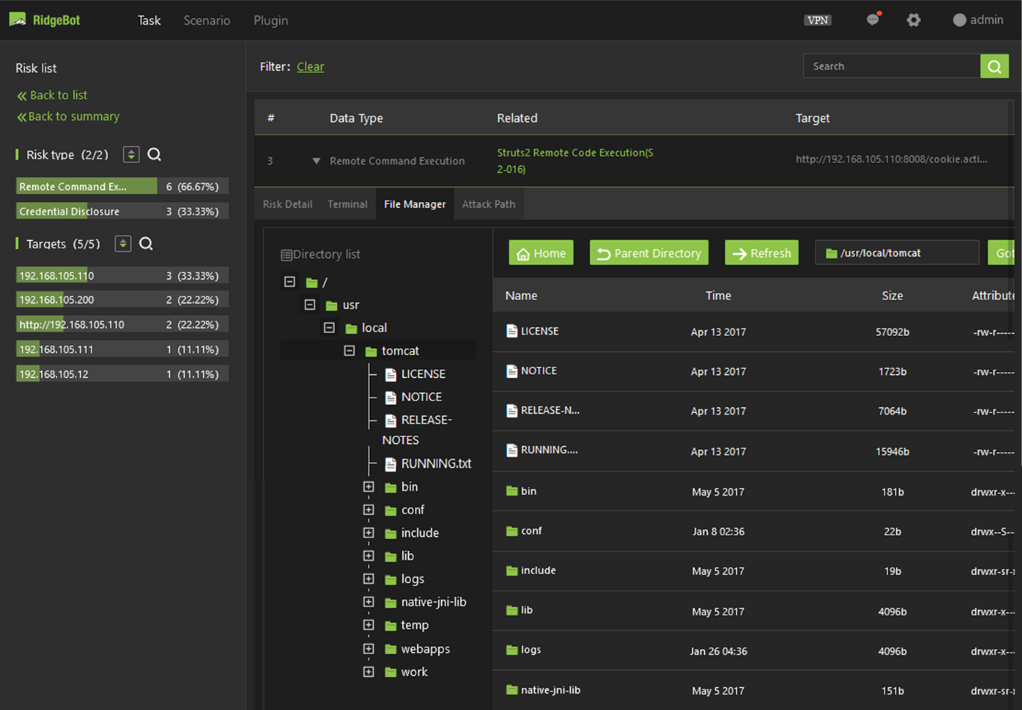

RidgeBott® 3.2 può eseguire la scansione della rete, dei dispositivi e dei server per rilevare una qualsiasi delle vulnerabilità di Struts2 di cui sopra nel proprio ambiente. RidgeBot® può lanciare inoltre un attacco contro il dispositivo di destinazione sfruttando la vulnerabilità Struts2 rilevata. Nell’esempio di attacco Ridgebot® contro IP 192.168.105.110 mostrato di seguito, una vulnerabilità Struts2 è stata penetrata con successo (riquadro rosso sul bordo esterno).

Il drill-down sul percorso dell’exploit (caselle verdi) alla macchina target compromessa (casella rossa), mostra il percorso di attacco che l’autore della minaccia ha sfruttato per raggiungere l’obiettivo.

Per gli exploit di Struts2, RidgeBot® può raccogliere la directory dei file dell’host di destinazione. Un exploit RidgeBot® riuscito di una vulnerabilità Struts2 è riportato nella tabella dei rischi, che mostra che l’host target è stato inserito e la sua directory di file è visibile a RidgeBot®.

Attacchi a Password deboli/divulgazione di credenziali

Esistono numerose vulnerabilità note relative a password deboli o divulgazione di credenziali nel settore, comprese quelle associate a SSH, Redis, SQL Server, SMB e Microsoft Remote Desktop Server. Alcuni degli exploit riguardano la divulgazione delle credenziali, altri l’RCE aprendo opportunità “wormable” in cui il malware può propagarsi da un computer vulnerabile all’altro, in modo simile a come si è propagato il ransomware WannaCry.

RidgeBot® 3.2 può eseguire la scansione della rete, dei dispositivi e dei server per rilevare una sezione trasversale di vulnerabilità di password deboli nel proprio ambiente. RidgeBot® può lanciare, inoltre, un attacco contro il dispositivo di destinazione sfruttando la vulnerabilità della password debole rilevata. Nell’esempio di attacco Ridgebott® contro IP 192.168.105.110 mostrato di seguito, è stata penetrata con successo una vulnerabilità di password debole Redis (riquadro rosso sul bordo esterno).

Il drill-down sul percorso dell’exploit (caselle verdi) alla macchina target compromessa (casella rossa), mostra il percorso di attacco che l’autore della minaccia ha sfruttato per raggiungere l’obiettivo.

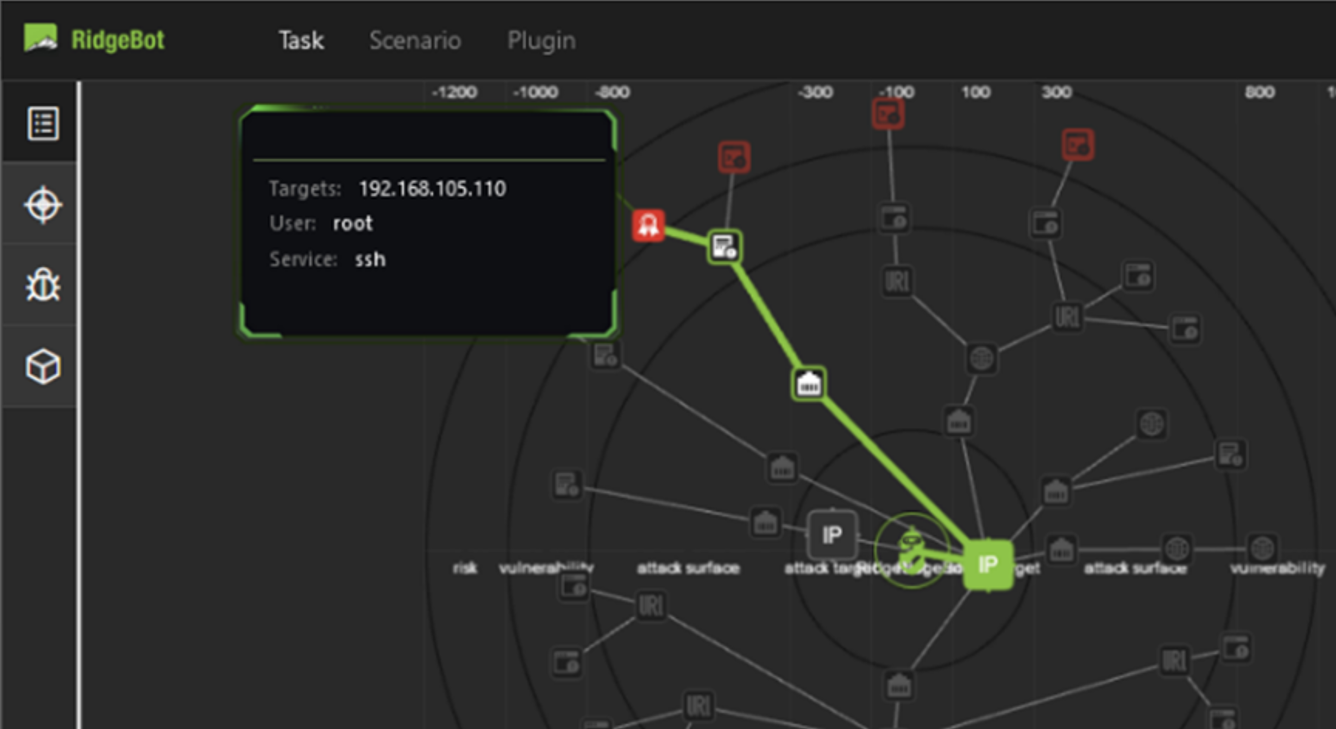

In un esempio di scansione e attacco Ridgebot contro IP 192.168.105.110 mostrato di seguito, è stata penetrata una vulnerabilità di password debole SSH (riquadro rosso sul bordo esterno).

In un esempio di scansione e attacco Ridgebot contro IP 192.168.105.110 mostrato di seguito, è stata penetrata una vulnerabilità di password debole SSH (riquadro rosso sul bordo esterno).

Il drill-down sul percorso dell’exploit (caselle verdi) alla macchina target compromessa (casella rossa), mostra il percorso di attacco che l’autore della minaccia ha sfruttato per raggiungere l’obiettivo.

Attacchi WebLogic e altri caricamenti di file

Le vulnerabilità di caricamento dei file utilizzano i file per inserire codice dannoso che attiva RCE sulla piattaforma di destinazione.

Vulnerabilità del caricamento di file locali: un’applicazione consente a un attaccante di caricare direttamente un file dannoso, che viene successivamente eseguito

Vulnerabilità di caricamento file remoto: un’applicazione sfrutta l’azione dell’utente per recuperare un file da un sito remoto su Internet e archiviarlo localmente per essere eseguito in un secondo momento.

RidgeBot® 3.2 può eseguire la scansione della rete, dei dispositivi e dei server per rilevare le seguenti vulnerabilità di caricamento dei file nel tuo ambiente.

- Apache Tomcat PUT Method Write File (CVE-2017-12615)

- WebLogic Service Test Configuration Page Has Arbitrary File Upload (CVE-2018-2894)

- WebLogic XML Decoder Deserialization (CVE-2017-10271)

- Apache ActiveMQ Arbitrary File Writing (CVE-2016-3088)

Richiedi una Demo di RidgeBot® 3.2 Ridge Security

Una volta che un attaccante si è infiltrato nella tua rete e ha progredito per stabilire un punto d’appoggio all’interno delle tue risorse, spesso è troppo tardi per fermare il danno. È quindi fondamentale impedire agli attaccanti di compromettere le tue risorse impedendo loro di trovare qualsiasi apertura attraverso la quale accedere alla tua rete e alle tue risorse.

RidgeBot® 3.2 contiene funzionalità di scansione ed exploit critiche sviluppate specificamente per combattere le vulnerabilità che portano ad attacchi ransomware mirati. Contattaci oggi per una demo su come RidgeBot® può aiutare la tua azienda a sopravvivere a questi tempi pericolosi.