私たちの違い

RidgeBot’s® Continuous Risk Validation differentiates it from

他の製品やサービスとの違い

| RidgeBot® | いくつかの競合他社(従来のプロセス) | |

| 検証されたリスク* | SOCチームによる修正のため、検証されたリスクを発見し、フラグを立てる完全自動化されたペネトレーションテストです。このテストは高度なスキルを持つ人材を必要としません。 | さまざまなツールを用いてテスト対象を特定する手動プロセスです。高度な経験を持つテスターが必要であり、より長い時間がかかります。 |

| 継続的なテスト | RidgeBot® は疲れを知らないソフトウェア ロボットで、提供される履歴傾向レポートを使用してセキュリティ検証タスクを毎月、毎週、または毎日実行できます。お客様に継続的な安心を提供します。 | 四半期に1回、または年に1回以上繰り返すには、遅すぎて高コストです。 |

| セキュリティ体制評価 | MITRE ATT&CKフレームワークに従ったエミュレーションテストを実施して、セキュリティポリシーの有効性を評価してください。 | ブルーチームは、セキュリティデバイスが正しく構成されていることを確認するために最善を尽くしますが、検証テストは行いません。 |

| 脆弱性管理 | 明確な証拠をもとに、組織内で悪用されている脆弱性を優先します。誤検知はゼロです。 | すべての可能性のある脆弱性を検証なしで提示するため、誤検知率が高くなります。 |

* RidgeBot® で検証されたすべてのリスクは、その脆弱性が特定のネットワークおよびサーバー構成でハッカーによって悪用される可能性があることを意味します。 RidgeBot は、実際の POC コードを使用して脆弱性を悪用し、脆弱性を検証します。顧客の SOC エンジニアは、リスクを直ちに修正する必要があります。

| RidgeBot® | いくつかの競合他社(従来のプロセス) |

| 検証されたリスク* | |

| SOCチームによる修正のため、検証されたリスクを発見し、フラグを立てる完全自動化されたペネトレーションテストです。このテストは高度なスキルを持つ人材を必要としません。 | さまざまなツールを用いてテスト対象を特定する手動プロセスです。高度な経験を持つテスターが必要であり、より長い時間がかかります。 |

| 継続的なテスト | |

| RidgeBot® は疲れを知らないソフトウェア ロボットで、提供される履歴傾向レポートを使用してセキュリティ検証タスクを毎月、毎週、または毎日実行できます。お客様に継続的な安心を提供します。 | 四半期に1回、または年に1回以上繰り返すには、遅すぎて高コストです。 |

| セキュリティ体制評価 | |

| MITRE ATT&CKフレームワークに従ったエミュレーションテストを実施して、セキュリティポリシーの有効性を評価してください。 | ブルーチームは、セキュリティデバイスが正しく構成されていることを確認するために最善を尽くしますが、検証テストは行いません。 |

| 脆弱性管理 | |

| 明確な証拠をもとに、組織内で悪用されている脆弱性を優先します。誤検知はゼロです。 | すべての可能性のある脆弱性を検証なしで提示するため、誤検知率が高くなります。 |

* RidgeBot® で検証されたすべてのリスクは、その脆弱性が特定のネットワークおよびサーバー構成でハッカーによって悪用される可能性があることを意味します。 RidgeBot は、実際の POC コードを使用して脆弱性を悪用し、脆弱性を検証します。顧客の SOC エンジニアは、リスクを直ちに修正する必要があります。

Ridge Security は、Continuous Threat Exposure Management(CTEM)プログラムをサポートしています。

Ridge Security の RidgeBot と RidgeShield は、CTEM(Continuous Threat Exposure Management)の実現を支えるツールです。

Ridge Security の RidgeBot と RidgeShield は、CTEM(Continuous Threat Exposure Management)の実現を支えるツールです。

RidgeBot How It Works

RidgeBot® の動作を確認し、製品デモンストレーションをリクエストしてください。

自動化されたペネトレーションテスト

- 資産プロファイリング

- 脆弱性マイニング

- 自動侵害

- ポストエクスプロイト

- 認証付きペネトレーション

- 横展開(ラテラルムーブメント)

- ペンテストリスク管理

リスクベースの脆弱性管理

- 攻撃キルチェーンの可視化とエクスプロイトの証拠

- ヘルススコア、リスク対脆弱性の優先順位付け

- リスクと脆弱性の詳細および緩和策の提案

- サードパーティ製VAスキャナの統合

- OWASP Top-10 レポート

- VM履歴/トレンド分析

セキュリティ制御の検証

- 機密データの流出

- エンドポイントセキュリティ

- Windows AD ポリシー制御

- 継続的な測定

- MITRE ATT&CKフレームワークとの整合性

資産管理

- ホストおよびサービス/アプリケーション

- ウェブサイトとドメイン

- ボットレットのインストールとステータス

- 攻撃対象領域の特定

自動化されたペネトレーションテスト

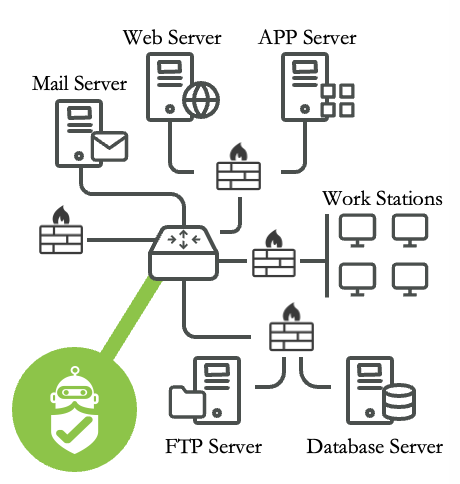

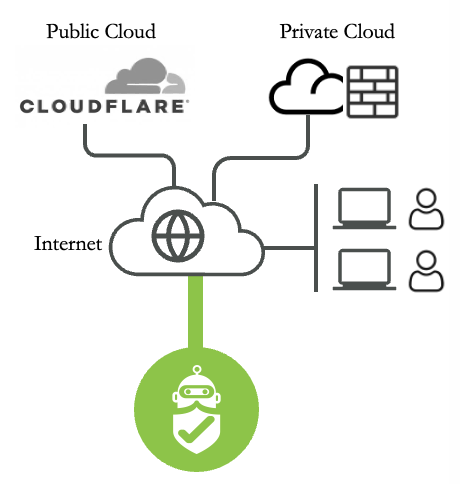

内部攻撃

外部攻撃

認証付きペネトレーション

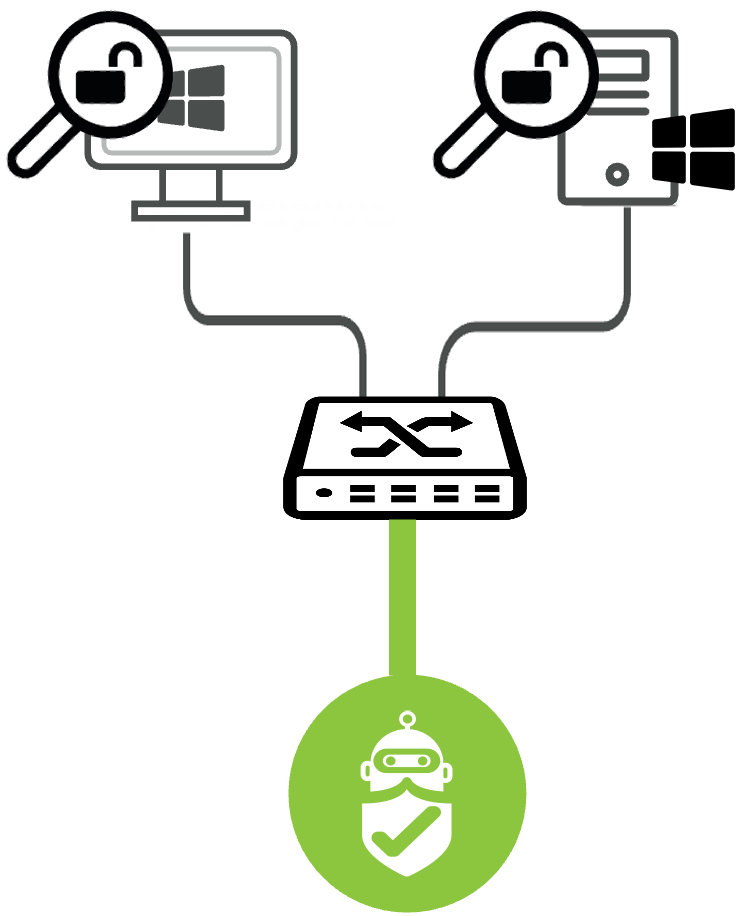

横展開(ラテラルムーブメント)

RidgeBot® の自動侵入テスト機能の詳細については、こちらをご覧ください。

敵対者サイバーエミュレーション(ACE)

セキュリティコントロールの検証

継続的な測定

ATT&CKフレームワーク

エンドポイントセキュリティ

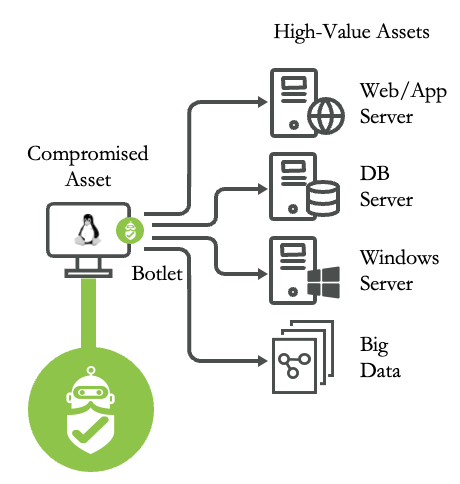

RidgeBot® の Botlet は、悪意のあるソフトウェアの挙動をシミュレートしたり、マルウェアのシグネチャをダウンロードして検証を行います。

ターゲットエンドポイントのセキュリティコントロール。

データの引き出し

RidgeBot® の Botlet は、サーバーからのデータの不正な移動をシミュレートします。たとえば、個人データ、財務情報、機密情報、ソフトウェアのソースコードなどが含まれます。

Active Directory 情報偵察

RidgeBot® の Botlet は、攻撃者が権限昇格を目的として Windows Active Directory で有用なリソースを収集するシミュレーションを行います。

権限の昇格、持続的なアクセス、そして情報の略奪。

RidgeBot® の敵対者サイバーエミュレーション機能について詳しく学ぶ

RidgeBot®について学ぶ4つの方法

役立つ情報

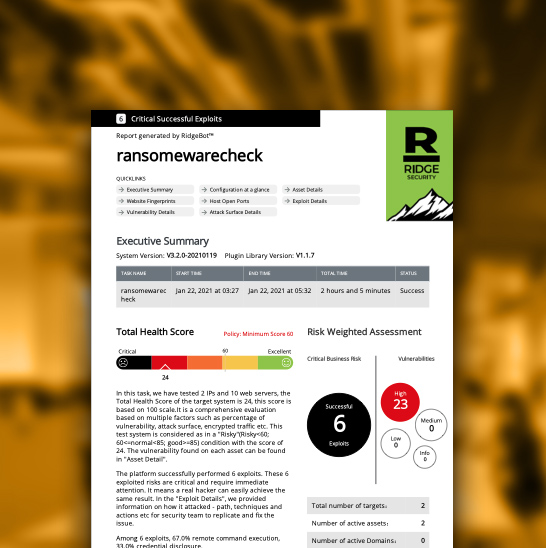

RidgeBot® レポート

RidgeBot® ホワイトペーパー

RidgeBot® オンラインデモ

RidgeBot® データシート

RidgeBotのビジネスリスクベースのセキュリティレポートのサンプルを表示する。

登録

録画された RidgeBot® デモを表示するには、フォームに記入してください。