エンタープライズのお客様が、RidgeBot®の自動化されたペネトレーションテスト技術を使用して、リスクベースの脆弱性管理をどのように実現しているかを学びましょう。 これらの10の主要なRidgeBot®機能は、RidgeBot®が実際に動作している様子を示す概要を提供します。 お客様の環境やセキュリティの懸念に特化した質問ができる製品デモンストレーションをお勧めします。

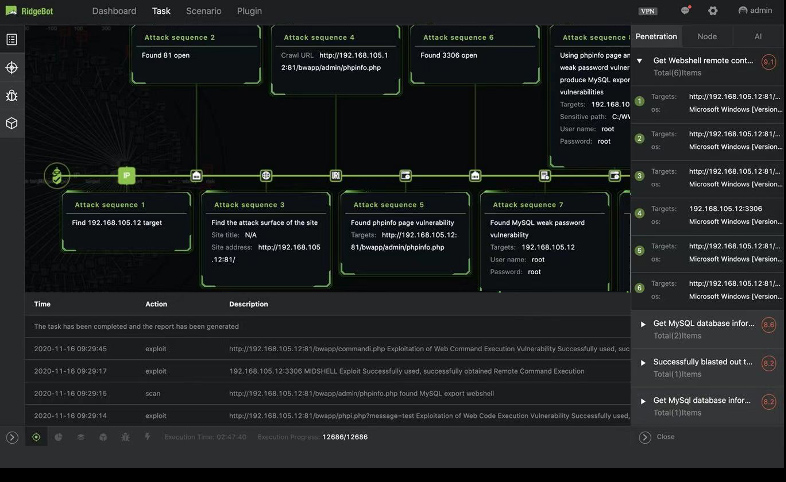

Attack Topology Auto-Drawing

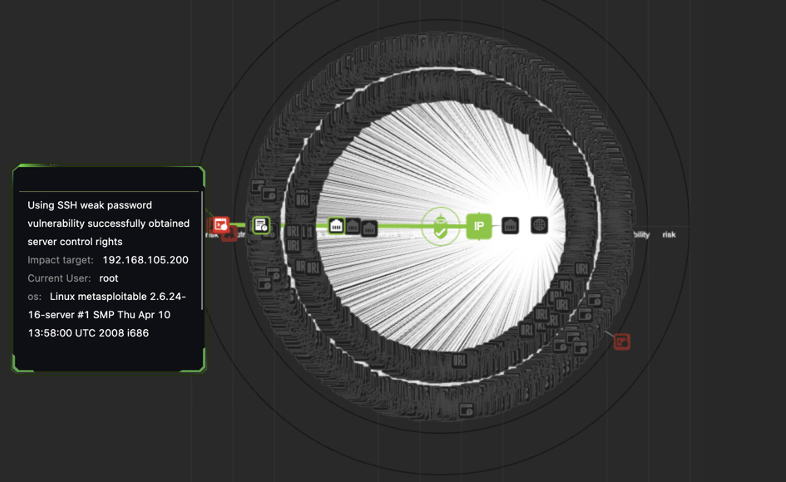

可視化された攻撃トポロジーと攻撃経路:

- 全体的な攻撃状況と各攻撃の詳細

- 攻撃のフォレンジック、脆弱性の修正、リスク緩和

- 5層の情報を持つグローバルな攻撃トポロジー

リスクを深掘りして、各攻撃の詳細な攻撃経路を確認する

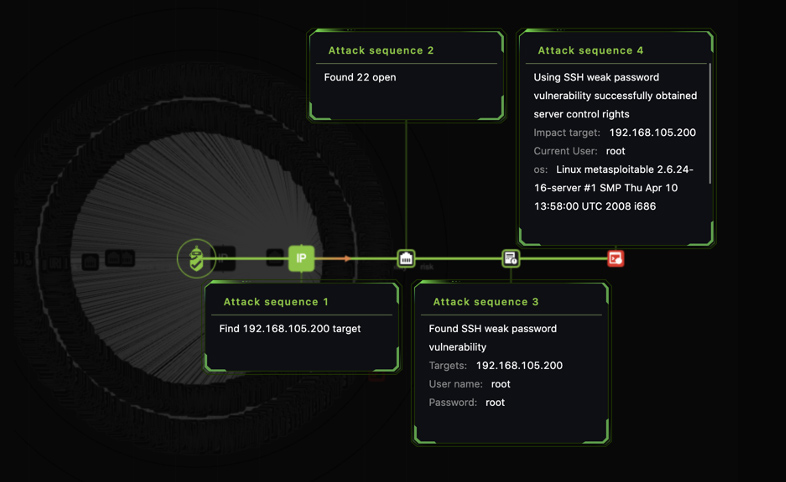

攻撃経路の完全可視化

脆弱性がどのように発見され、悪用されるかのプロセスを可視化

- 脆弱性の発見

- 脆弱性の悪用

攻撃情報の5層:

- 攻撃者: RidgeBot®

- ターゲット: ターゲットIP

- 攻撃面: 発見されたオープンポート

- 脆弱性: ターゲット情報を含む脆弱性の詳細

- リスク: 脆弱性がどのように使用されてターゲットシステムを攻撃するか

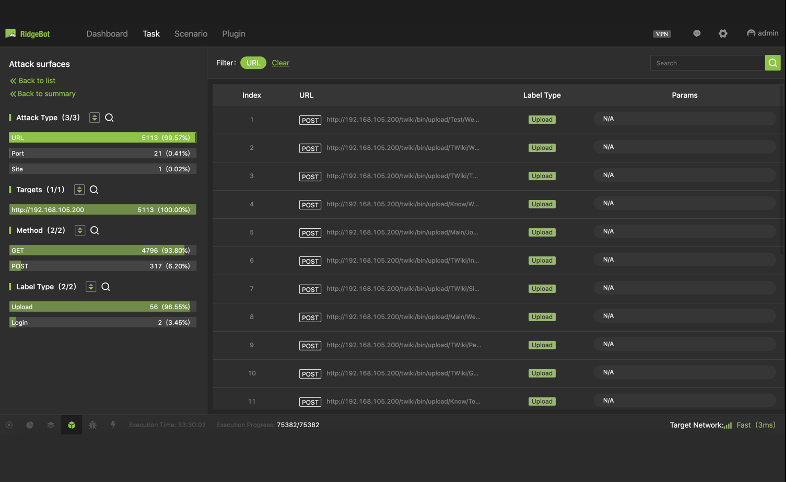

攻撃面の自動検出

ターゲットの攻撃面を発見し、以下のカテゴリーで攻撃メカニズムの詳細を特定します:

- URL: URL/Domain/method

- ポート: IP/アプリケーション/ポート/サービス

- メール: メールアドレス

- バックエンドログインエントリ: URL/ドメイン/ポストデータ/メソッド

- ファイルアップロードエントリ: URL/ドメイン/ポストデータ/メソッド

- 隣接ドメイン: URL/ドメイン/ポストデータ/メソッド

- フロントエンドエントリ: URL/ドメイン/ポストデータ/メソッド

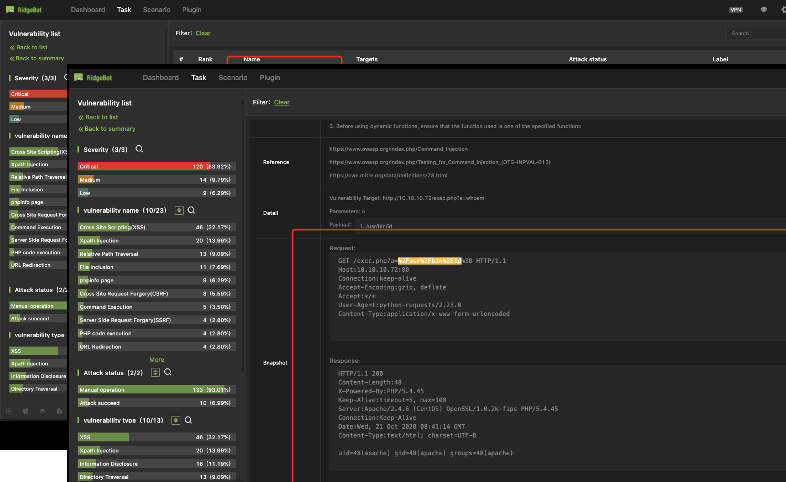

包括的な脆弱性の詳細

各脆弱性の詳細を以下を含めて表示します:

- 脆弱性の種類

- 深刻度ランク

- CVSSスコア/ベクター

- 説明

- 修正ソリューション

- 参照情報

- 詳細: ペイロードなど

- 攻撃のスナップショット

攻撃スナップショット:

- 現在はHTTPリクエストのみ対応しており、ソケット、TCP、UDPには対応していません。

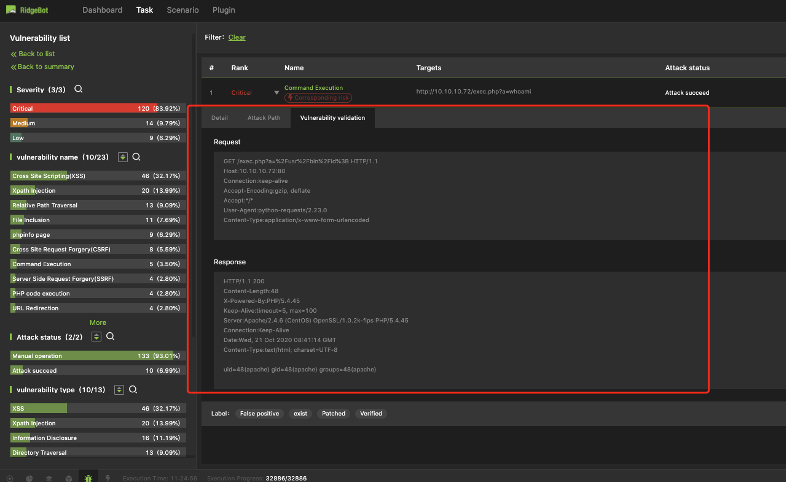

即時ウェブアプリケーション脆弱性の検証

脆弱性の検証は、その脆弱性を悪用して存在を確認することです。

HTTPリロードは典型的な検証方法であり、その目的はHTTPリクエストを再ロードし、脆弱性を利用して結果を取得することです。

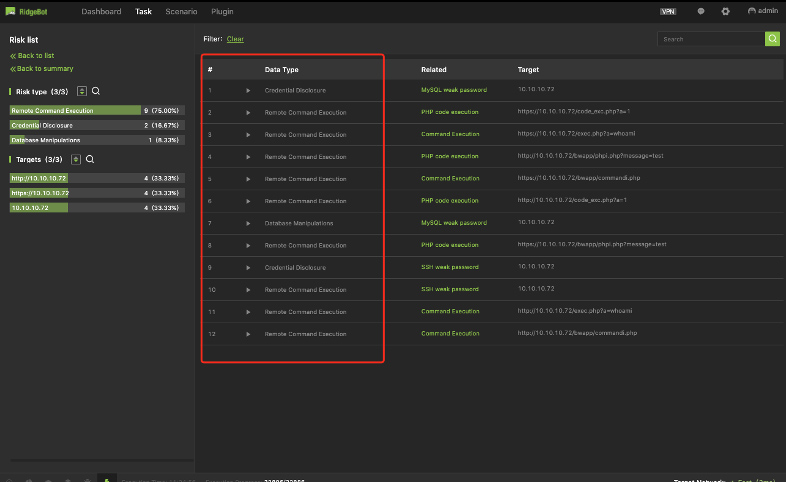

リスクの詳細

リスクは、脆弱性の悪用の結果であり、全体のキルチェーンを達成するエクスプロイトとして定義されます。

RidgeBot® 3.1は、4種類のリスクに対応しています:

- リモートコマンド実行

- 認証情報の漏洩

- 機密情報の露出

- データベース操作

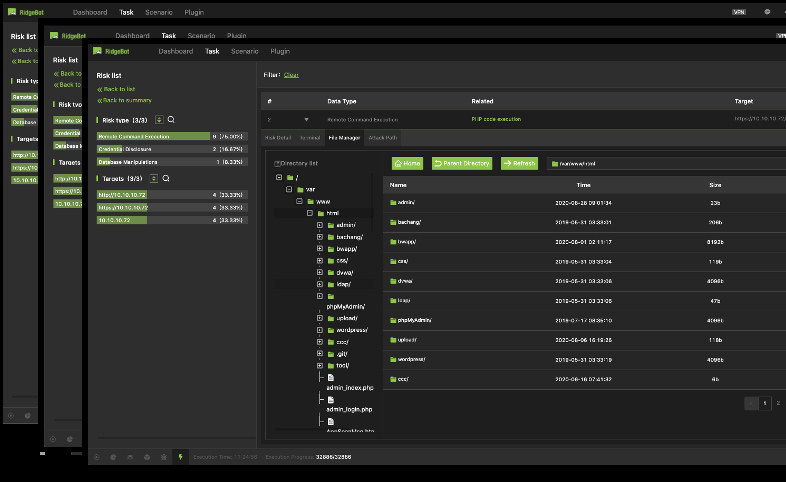

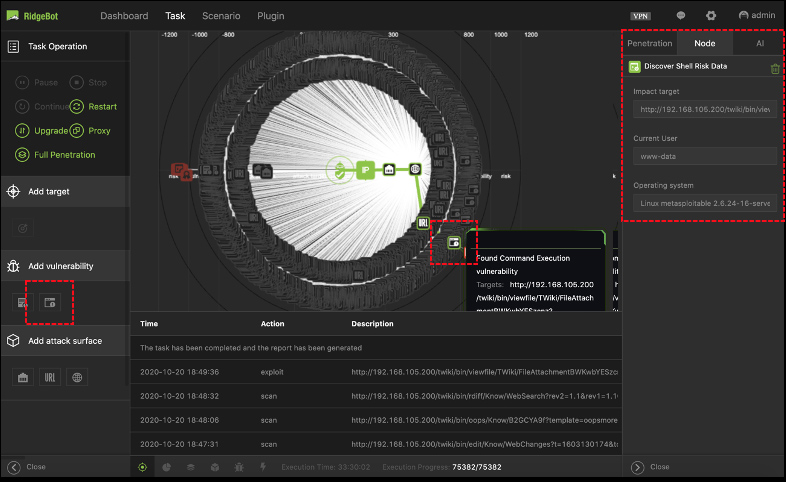

リスクの詳細と証拠 – リモートコマンド実行

リモートコマンド実行リスクの詳細

- リスクの詳細: シェルの種類/パス、ユーザー、OSなど

- ターミナル: リモートコマンドを実行するための仮想マシン

- ファイルマネージャー: ターゲットシステム上のファイルフォルダディレクトリ

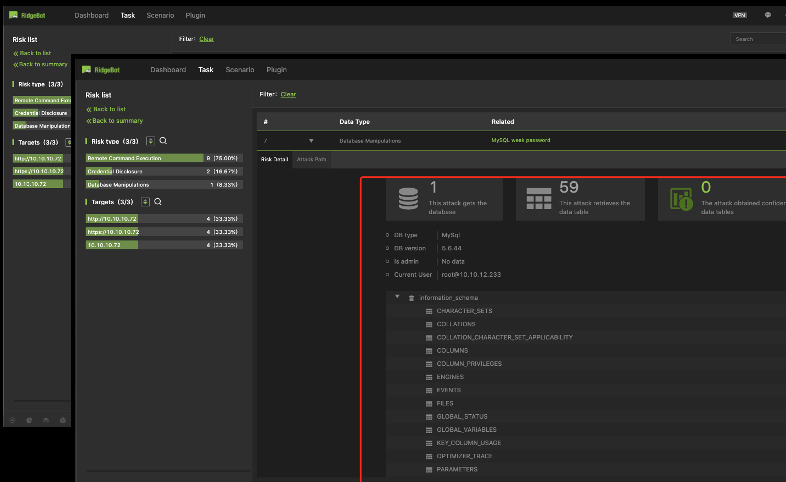

リスクの詳細と証拠 – データベース操作

データベース操作リスクの詳細

- 弱いパスワードやSQLインジェクションによってデータベースがどのように操作されるかを示します。

- リスクの結果として、データベースのライブラリやテーブルの詳細を取得して表示することが可能です。

高度な攻撃: 連携および反復的なエクスプロイト

脆弱性を連携して悪用し、さらなるリスクを発見します。

- 脆弱性A + 脆弱性B

- 脆弱性A + 新たな攻撃面

- 脆弱性A + 他の新しい情報(認証情報、権限昇格)

反復的な攻撃/エクスプロイト

- 前のステップで発見された脆弱性やリスクの結果は、さらにシステムを悪用するために再度使用することができます。

- 例: 取得した認証情報を利用して、さらに攻撃を行う。

- 注意: この反復は単一のターゲットに対してのみ行われ、横移動には対応していません。

動的タスク構成

テスト中に攻撃タスクを動的に更新する

- 攻撃プロセス中にターゲット、攻撃面、脆弱性などを追加する

- ユーザーは、特定の目的のために、または攻撃結果を改善するために、既知の脆弱性を反復タスクに追加することができます。

ライブデモを体験する

RidgeBotやRidgeShieldがどのようにしてセキュリティチームやITチームをサポートできるかを学びましょう。