Visão Geral da Ferramenta de Teste de Penetração Automatizado da RidgeBot

Elimine vulnerabilidades com falsos positivos

O teste de penetração desempenha um papel importante na capacidade das organizações de identificar exposições, vulnerabilidades e fraquezas em suas defesas cibernéticas. cibernéticas. Muitas organizações realizam testes apenas uma vez por ano ou de forma ad hoc. Raramente conduzem o processo manual de teste com maior frequência, pois elas normalmente não possuem a tecnologia, o tempo e os recursos para testar continuamente seus ambientes.

No entanto, o teste de penetração automatizadopermite que as organizações fechem as janelas de oportunidade por hackers, ao executar testess continuamentes sempre que houver uma alteração na rede, mudança na configuração de dispositivos,, e alocação de novos grupos de usuários.

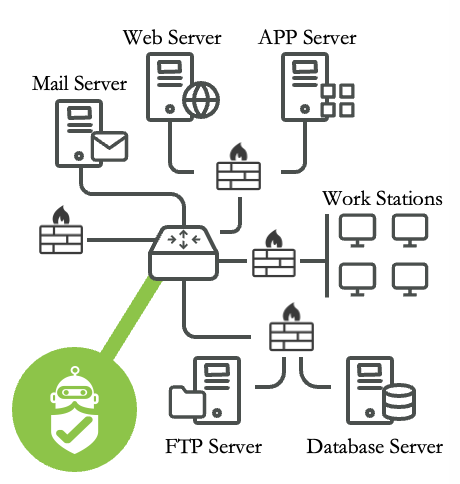

Ataque Interno

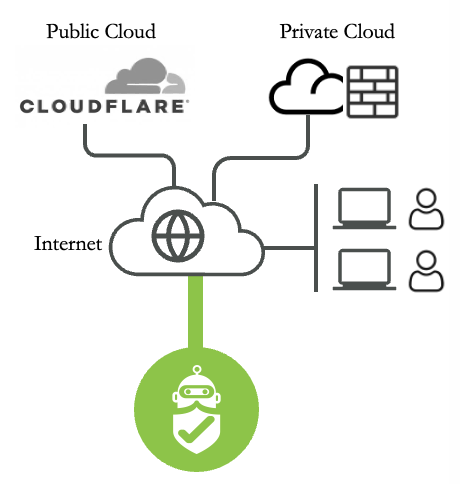

Ataque externo

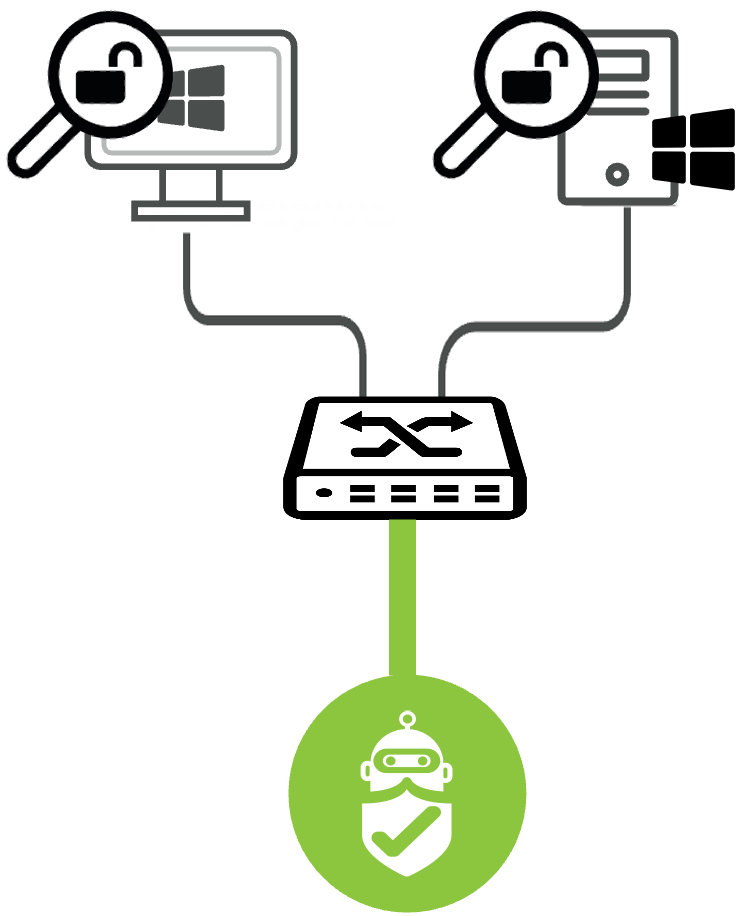

Teste de Penetração Autenticado

Movimento Lateral

Web API

Construído para ambientes corporativos – funciona para negócios de qualquer tamanho

Seis Recursos que Diferenciam o RidgeBot®

Smart Fingerprinting and Smart Web Crawling

O RidgeBot® rastreia ou escaneia automaticamente a infraestrutura de TI especificada para identificar e documentar uma ampla variedade de ativos e as superfícies de ataque desses ativos.

- Mais de 5.600 impressões digitais de SO/Mais de 11.000 impressões digitais de serviços

- Asset Types Supported: IPs, Domains, Hosts, OS, Apps, Websites, Plugins, Network and IoT Devices

As seguintes tecnologias, dentre outras, estão incluídas nesta fase:

- Rastreamento, força bruta em URL, resolução de nome de domínio, força bruta em subdomínio, extração de domínio associada, inspeção de site vizinho, impressão digital web, impressão digital de host, impressão digital de sistema, inspeção ativa de host, extração de email, descoberta de registros de login

Suporte para todos os principais frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

RidgeBrain Modelo Especialista e Mineração de Vulneraribilidades

Aproveitando os resultados do Perfil de Ativos, o RidgeBot® examinará os ativos e superfícies de ataque com base em sua base de conhecimento de vulnerabilidades, descobrindo todas as vulnerabilidades potenciais para exploração:

- Aplicações Web

- Servidores Host e de Bases de Dados

- Credenciais Fracas

- Frameworks de Terceiros

As seguintes técnicas são utilizadas durante o processo de mineração de vulnerabilidades

- Descoberta de Fraquezas: Identifique possíveis pontos fracos na superfície de ataque e verifique vulnerabilidades com base no sistema inteligente de decisão, como os modelos especialistas e o núcleo do RidgeBot®.

- Escaneamento de Vulnerabilidades: Acesse e teste o sistema alvo utilizando pacotes gerados por uma ferramenta automática e o payload fornecido pelo componente de ataque, mecanismo vetor etc., e os resultados gerados são checados para

Exploração Automática

O RidgeBot® possui uma base de conhecimento extensa; o cliente pode escolher os exploits com base no objetivo do teste e no alvo, ou optar por usar a varredura completa e permitir que o RidgeBot® realize a autoexploração.

- 2B+ threat intelligence

- 150K+ exploit database

- 6000+ build-in POC exploits

As seguintes técnicas sao utilizadas durante o processo de exploração de vulnerabilidades

- Ataque interno: lance ataques a partir de dentro da rede corporativa com a permissão do cliente, focando na exploração de vulnerabilidades descobertas em redes e sistemas locais.

- Ataque externo: lance ataques a partir de fora da rede corporativa direcionados a ativos publicamente acessíveis, tais como websites da organização, compartilhadores de arquivos ou serviços hospedados em nuvens públicas e CDNs.

- Movimento lateral: Após obter uma permissão ao host alvo, utilize o host como um pivô para explorar vulnerabilidades adicionais e obter acesso a outras partes do sistema.

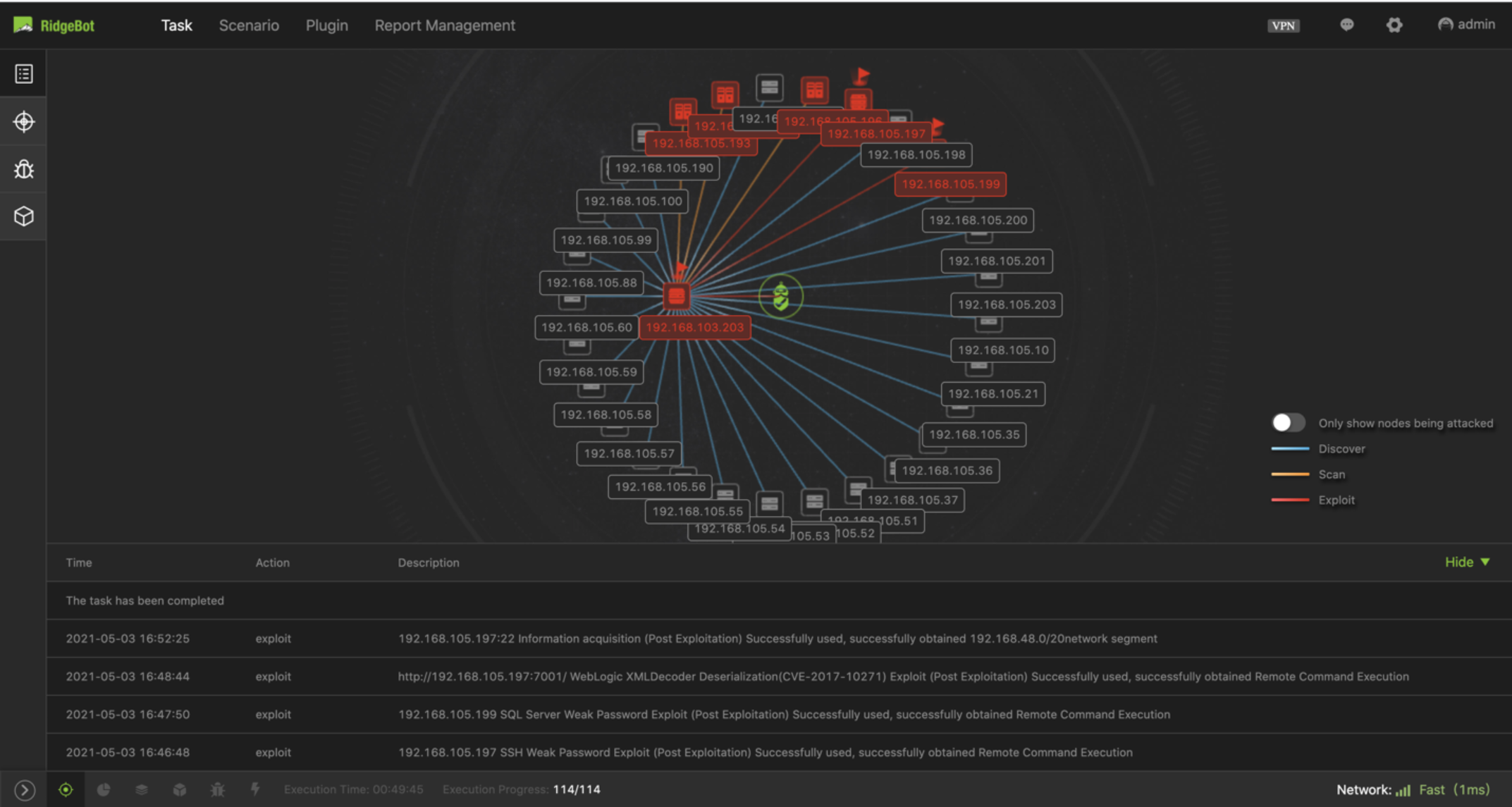

Visualização da Ação de Ataque em Tempo Real

Desenha a Topologia Automaticamente

- Apresenta a relação dos ativos e superfícies de ataque

- Mapeia as vulnerabilidades e riscos

Visibilidade Completa da Rota de Ataque

- Acompanhe a origem e mostre os detalhes do ataque

Apresente as ações em tempo real no dashboard

- Descubra

- Escaneie

- Explore

Avaliação baseada em Riscos

Nível de Saúde: classifique e remedie vulnerabilidades baseadas em análise de riscos

- Ranking detalhado e específico das vulnerabilidades mais prejudiciais

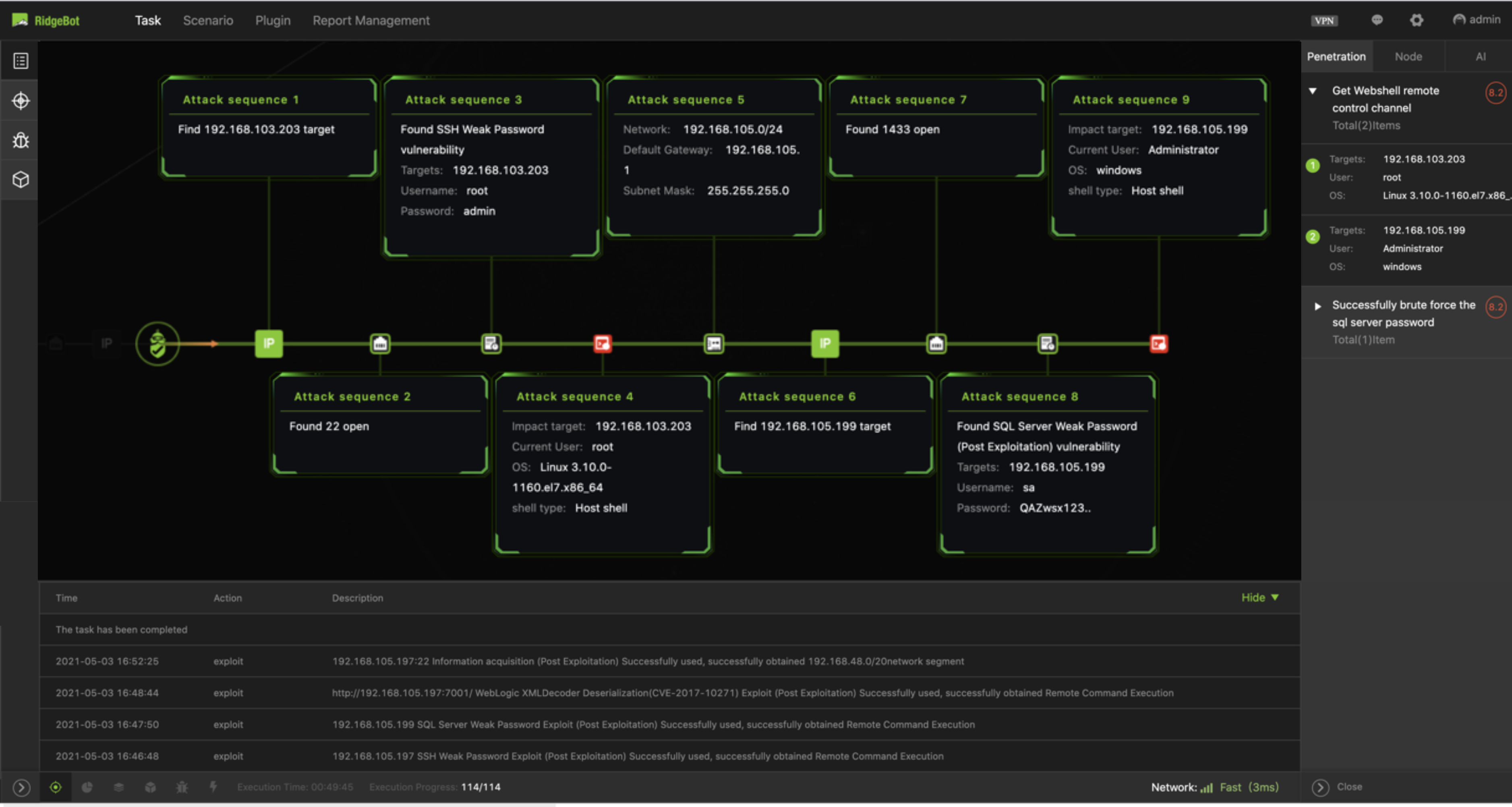

- Visualize a cadeia de ataque

- Classificação de saúde abrangente baseada na avaliação ponderada

Visualização da Cadeia de Ataque: um Risco é definido como “uma exploração que tenha tido sua cadeia de ataque concluída com sucesso”

- Dentre todas as tentativas de exploração direcionadas a cada vulnerabilidade explorável, apenas aquelas que concluíram toda a cadeia de ataque com sucesso serão documentadas no relatório final.

- Quatro tipos de riscos são apresentados no relatório final

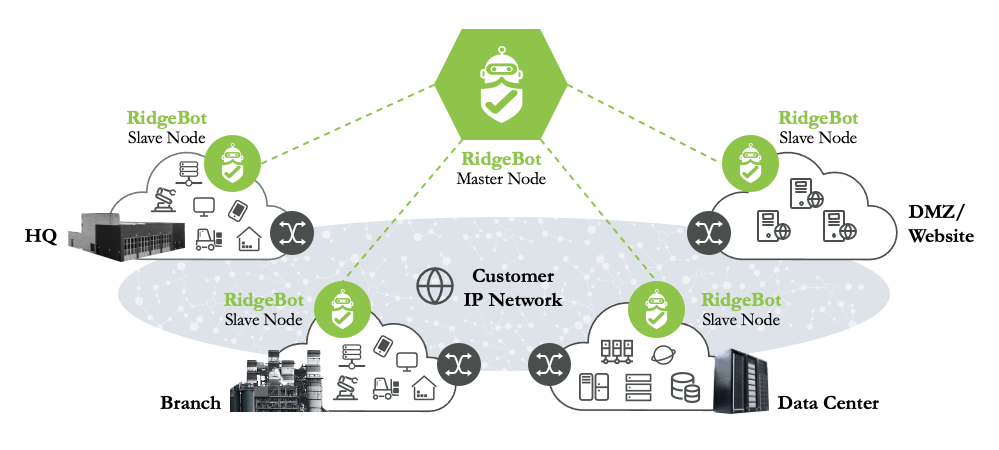

Arquitetura Distribuída para Infraestrutura de Grande Escala

Recomendação: Um nó escravo RidgeBot® para cada 500 sistemas-alvo (ou por sub-rede)

- Smart Fingerprinting and Smart Web Crawling

- RidgeBrain Modelo Especialista e Mineração de Vulneraribilidades

- Exploração Automática

- Visualização da Ação de Ataque em Tempo Real

- Avaliação baseada em Riscos

- Arquitetura Distribuída para Infraestrutura de Grande Escala

O RidgeBot® rastreia ou escaneia automaticamente a infraestrutura de TI especificada para identificar e documentar uma ampla variedade de ativos e as superfícies de ataque desses ativos.

- Mais de 5.600 impressões digitais de SO/Mais de 11.000 impressões digitais de serviços

- Asset Types Supported: IPs, Domains, Hosts, OS, Apps, Websites, Plugins, Network and IoT Devices

As seguintes tecnologias, dentre outras, estão incluídas nesta fase:

- Rastreamento, força bruta em URL, resolução de nome de domínio, força bruta em subdomínio, extração de domínio associada, inspeção de site vizinho, impressão digital web, impressão digital de host, impressão digital de sistema, inspeção ativa de host, extração de email, descoberta de registros de login

Suporte para todos os principais frameworks web

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

Aproveitando os resultados do Perfil de Ativos, o RidgeBot® examinará os ativos e superfícies de ataque com base em sua base de conhecimento de vulnerabilidades, descobrindo todas as vulnerabilidades potenciais para exploração:

- Aplicações Web

- Servidores Host e de Bases de Dados

- Credenciais Fracas

- Frameworks de Terceiros

As seguintes técnicas são utilizadas durante o processo de mineração de vulnerabilidades

- Descoberta de Fraquezas: Identifique possíveis pontos fracos na superfície de ataque e verifique vulnerabilidades com base no sistema inteligente de decisão, como os modelos especialistas e o núcleo do RidgeBot®.

- Escaneamento de Vulnerabilidades: Acesse e teste o sistema alvo utilizando pacotes gerados por uma ferramenta automática e o payload fornecido pelo componente de ataque, mecanismo vetor etc., e os resultados gerados são checados para

O RidgeBot® possui uma base de conhecimento extensa; o cliente pode escolher os exploits com base no objetivo do teste e no alvo, ou optar por usar a varredura completa e permitir que o RidgeBot® realize a autoexploração.

- 2B+ threat intelligence

- 150K+ exploit database

- 6000+ build-in POC exploits

As seguintes técnicas sao utilizadas durante o processo de exploração de vulnerabilidades

- Ataque interno: lance ataques a partir de dentro da rede corporativa com a permissão do cliente, focando na exploração de vulnerabilidades descobertas em redes e sistemas locais.

- Ataque externo: lance ataques a partir de fora da rede corporativa direcionados a ativos publicamente acessíveis, tais como websites da organização, compartilhadores de arquivos ou serviços hospedados em nuvens públicas e CDNs.

- Movimento lateral: Após obter uma permissão ao host alvo, utilize o host como um pivô para explorar vulnerabilidades adicionais e obter acesso a outras partes do sistema.

Desenha a Topologia Automaticamente

- Apresenta a relação dos ativos e superfícies de ataque

- Mapeia as vulnerabilidades e riscos

Visibilidade Completa da Rota de Ataque

- Acompanhe a origem e mostre os detalhes do ataque

Apresente as ações em tempo real no dashboard

- Descubra

- Escaneie

- Explore

Nível de Saúde: classifique e remedie vulnerabilidades baseadas em análise de riscos

- Ranking detalhado e específico das vulnerabilidades mais prejudiciais

- Visualize a cadeia de ataque

- Classificação de saúde abrangente baseada na avaliação ponderada

Visualização da Cadeia de Ataque: um Risco é definido como “uma exploração que tenha tido sua cadeia de ataque concluída com sucesso”

- Dentre todas as tentativas de exploração direcionadas a cada vulnerabilidade explorável, apenas aquelas que concluíram toda a cadeia de ataque com sucesso serão documentadas no relatório final.

- Quatro tipos de riscos são apresentados no relatório final

Recomendação: Um nó escravo RidgeBot® para cada 500 sistemas-alvo (ou por sub-rede)

Com o RidgeBot®, as empresas obtêm a perspectiva de um atacante — antes que hackers reais o façam.

Enquanto scanners de vulnerabilidades básicos e ferramentas de exploração em um único passo deixam lacunas críticas, o RidgeBot® vai além — imitando o comportamento de atacantes reais com validação pós-exploração. Essa capacidade reforça sua posição como a plataforma de gerenciamento de vulnerabilidades baseada em risco mais avançada disponível.

Como o RidgeBot® Atua Como um Atacante Real

- Escala privilégios e implanta um Botlet leve nos sistemas comprometidos.

- Age como um pivô interno, sondando mais profundamente os segmentos classe C — ou até mesmo através de redes (se sistemas com duas interfaces de rede forem comprometidos).

Por Que as Organizações Precisam Desta Capacidade

- Descubra riscos ocultos — valide caminhos de movimento lateral no interior das redes.

- Esteja à frente de APTs e ransomware — teste defesas contra cadeias de ataque do mundo real.

- Controle o escopo dos testes — ajuste a profundidade da pós-exploração para corresponder às políticas de segurança.

Figure 1. Esta visualização do nó mostra que o RidgeBot® está realizando movimento lateral do segmento de rede 103 para o 105.

Figure 2. As sequências de ataque ilustram as ações da cadeia de ataque (kill chain) do RidgeBot®.

Solicite uma demonstração do RidgeBot®

Saiba em primeira mão como o RidgeBot® realiza o movimento lateral.

Quatro maneiras de conhecer o RidgeBot®

Recursos Úteis

View a sample RidgeBot business risk-based security report.

Registro

Por favor, preencha o formulário para assistir à demonstração gravada do RidgeBot®.