Jack ya se ha recuperado del incidente del ransomware. Los servidores Windows® han sido recuperados y actualizados con los últimos parches de seguridad. Jack también ha restringido el acceso remoto y ha desactivado los servicios de red y los puertos de red que no se utilizaban.

Pero con esta racha de ransomware aún fresca en su mente, Jack no pudo evitar preguntarse sobre el malware oculto en sus servidores. Jack estaba justamente preocupado: los últimos titulares sobre ransomware -Colonial Pipeline, JBS y Kaseya- reforzaron aún más sus preocupaciones y provocaron más ansiedad. El ransomware sigue dominando las noticias con continuas advertencias de notorias bandas de ransomware detrás de los hackeos a proveedores de servicios gestionados y a empresas pequeñas y medianas en todo el mundo.

Afortunadamente Jack tiene amigos en el ámbito de la seguridad de la red. Después de haber consultado a los expertos en la materia, se le aconsejó a Jack que solicitara a una empresa de pruebas de penetración que hiciera un barrido de sus servidores para encontrar posibles vulnerabilidades. Aunque Jack sabía que era una buena idea, no tenía ni tiempo ni recursos para iniciar este proyecto por sí mismo. Haciendo una búsqueda en Google, Jack llegó al sitio web de Ridge Security.

Jack decidió probar RidgeBot® de Ridge Security. Sólo tiene que instalar RidgeBot® en una máquina virtual de su oficina. En una hora, pudo iniciar la tarea de Pen Testing con sólo la dirección IP del servidor de Windows®.

Jack está gratamente sorprendido. RidgeBot® realiza automáticamente el Pen Testing y proporciona los resultados de las pruebas en pocas horas, dependiendo del entorno. Utilizando RidgeBot®, Jack ha encontrado vulnerabilidades adicionales que fueron explotadas con éxito por RidgeBot en su Windows® Server.

De forma instintiva, decide aprovechar RidgeBot® en la oficina para probar otro servidor Windows® de misión crítica en un sitio remoto.

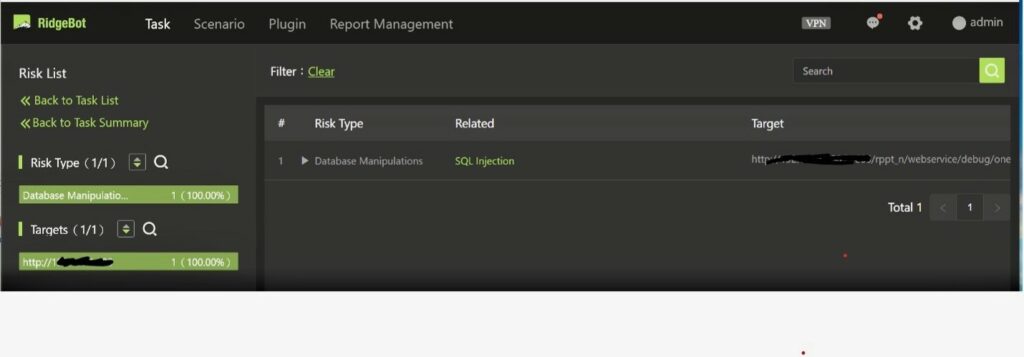

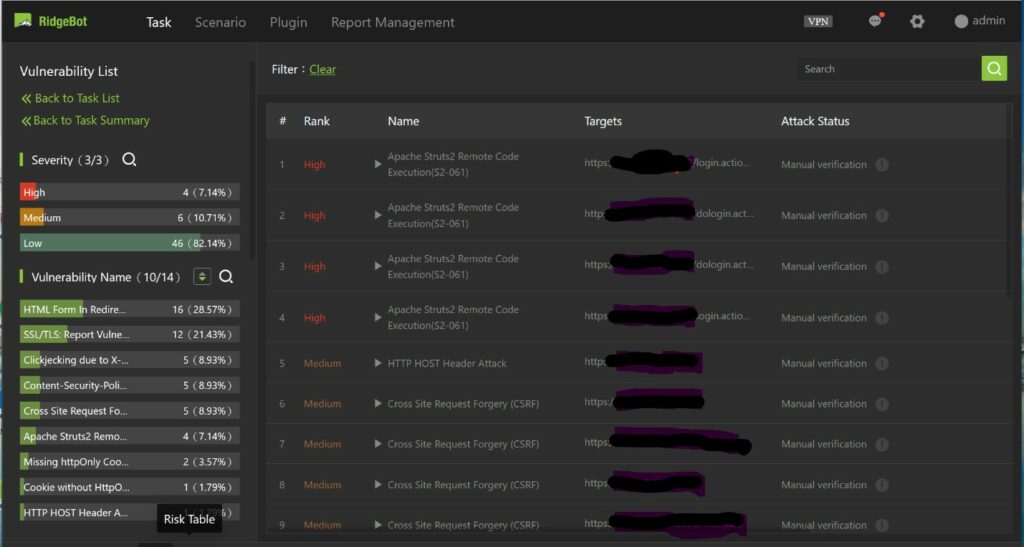

Estos son los resultados de RidgeBot®:

RidgeBot® encontró un riesgo en su servidor Windows®.

En su objetivo remoto, RidgeBot® ha identificado varias vulnerabilidades RCE de Apache Strut-2.

Esta vulnerabilidad no es un buen augurio para Jack. Los hackers pueden utilizar fácilmente técnicas de inyección SQL para obtener privilegios elevados y comprometer el servidor Windows® de su oficina. Los hackers pueden entonces lanzar ataques adicionales desde este servidor para obtener el control de otros servidores conectados que se ejecutan fuera de las instalaciones.

Utilizando RidgeBot®, Jack encontró dos servidores Windows® con vulnerabilidades explotables en cuestión de horas, y ha evitado eficazmente otro posible ataque de ransomware.

Cuando se trata de ciberseguridad, nadie está a salvo. Y ya no se trata sólo del acceso a la red o de tener una política de seguridad. Se trata de la capacidad de pensar como un hacker y de utilizar herramientas automatizadas de Pen Testing como RidgeBot®, para estar continuamente a la búsqueda de vulnerabilidades explotables en servidores, sitios web, aplicaciones, etc.

La lección que aprendió Jack: es fundamental estar alerta y tener un poco de paranoia para ir un paso por delante en este interminable juego de la ciberseguridad.