Los equipos de seguridad enfrentan una batalla continua en la lucha por anticipar amenazas potenciales en un paisaje de ciberseguridad en constante evolución. Incluso los sistemas más seguros pueden tener debilidades que actores maliciosos pueden descubrir y explotar.

Para mantener seguras a las organizaciones, la última actualización de RidgeBot incorpora protecciones contra varias nuevas CVE críticas, incluyendo MOVEit (CVE-2023-34362) y Apache Superset (CVE-2023-27524). Discutimos la vulnerabilidad de MOVEit en una publicación anterior. En esta entrada, profundizaremos en la vulnerabilidad de Apache Superset. La vulnerabilidad de Apache Superset, descubierta en abril, se origina en una configuración predeterminada insegura en la aplicación de inteligencia empresarial de código abierto.

La vulnerabilidad de validación de sesión ataca a las versiones de Apache Superset hasta e incluyendo la 2.0.1. Las instalaciones que no han modificado la clave secreta configurada por defecto permiten a los atacantes autenticarse y acceder a recursos no autorizados. Esta capacidad puede permitir a los hackers recolectar credenciales y llevar a cabo la ejecución remota de código.

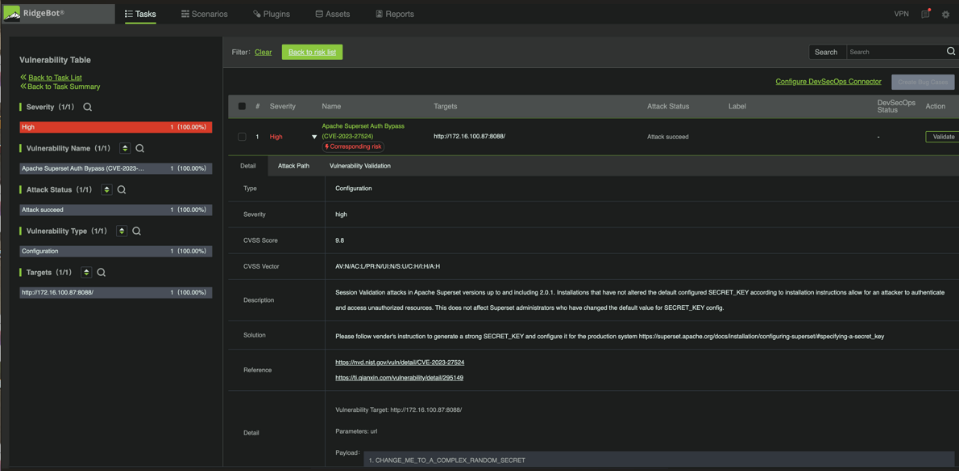

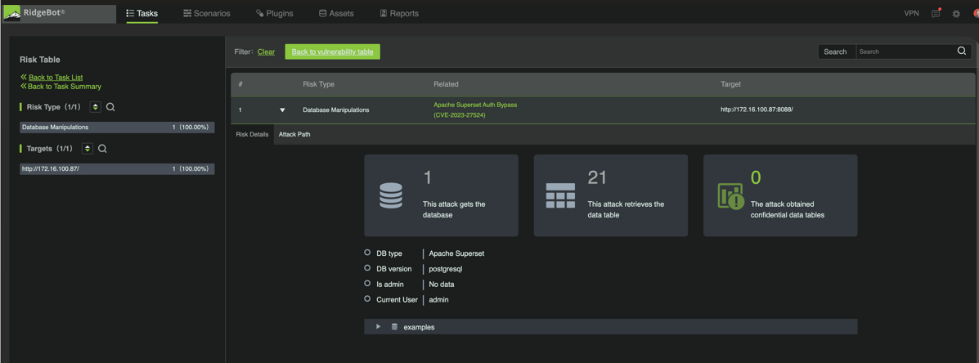

Las capturas de pantalla a continuación muestran a RidgeBot descubriendo la vulnerabilidad de Apache Superset, incluyendo la validación, registros de ataques y evidencia de explotación.

Figura 1: Vulnerabilidad de Apache Superset Detectada por RidgeBot

Figura 2: Evidencia de que RidgeBot explotó con éxito Apache Superset.

Siete nuevos complementos para la explotación de CVE críticas.

Para abordar las CVE recién descubiertas, RidgeBot ha agregado nuevos complementos de Exploración de Bibliotecas de Aplicaciones y Bibliotecas de Explotación a la versión RidgeBot 4.2.4:

Nuevos Complementos de Escaneo de Biblioteca de Aplicaciones 4.43-4.44

- Explotación de Vulnerabilidad SQLi de MOVEit Transfer (CVE-2023-34362)

- Inyección de Comandos Text4shell de Apache Commons Text (CVE-2022-42889)

- Bypass de Autenticación de Apache Superset (CVE-2023-27524)

Nuevos Complementos de Bibliotecas de Explotación 4.43-4.44

- Explotación de Vulnerabilidad SQLi de MOVEit Transfer (CVE-2023-34362)

- Ejecución Remota de Código OpenSLP de VMware ESXi (CVE-2020-3992/CVE-2021-21974)

- Explotación de Inyección de Comandos Text4shell de Apache Commons Text (CVE-2022-42889)

- Bypass de Autenticación de Apache Superset (CVE-2023-27524)

Si sus organizaciones tienen preocupaciones acerca de cualquiera de las CVE mencionadas, por favor haga clic aquí para ponerse en contacto con nosotros.

Penetración Automatizada y Continua de RidgeBot Potenciada por IA

Las pruebas de penetración automatizadas de RidgeBot ayudan a las organizaciones a encontrar y solucionar debilidades, vulnerabilidades y exposiciones en sus activos digitales al probar la red cada vez que hay cambios, adiciones, actualizaciones o nuevos usuarios. Utilizando inteligencia de amenazas colectivas, información sobre vulnerabilidades y toma de decisiones impulsada por la IA para simular el comportamiento de un atacante real, RidgeBot sigue los métodos de ataque más recientes para encontrar, explotar y documentar sus hallazgos.

RidgeBot revela las rutas de ataque, confirma las vulnerabilidades y proporciona sugerencias prácticas para solucionarlas antes de que los hackers las exploten. Las pruebas automatizadas continuas permiten a los defensores fortalecer de manera proactiva la capa de seguridad en todos los aspectos de su dominio digital. Y es fácil de usar sin requerir personal altamente capacitado.