En las pruebas de penetración, a menudo nos encontramos con una base de datos MSSQL. Usualmente, usamos un procedimiento extendido como xp_cmdshell para realizar la escalada de privilegios o ejecutar comandos de sistema. Sin embargo, cuando xp_cmdshell no se usa, ¿qué otros métodos podemos aprovechar? Con la publicación de dos blog, damos la introducción de cómo lograr la post-penetración basada en el exploit de MSSQL.

Este blog es la primera parte: Detectar el servicio MSSQL.

Detectar el servicio de MSSQL

Para encontrar rápidamente todas las instancias MSSQL sobrevivientes en la Intranet de destino, realizamos un gran escaneo. Sin embargo, dado que dicho escaneo sería muy “ruidoso”, es probable que sea detectado por los dispositivos de monitoreo de tráfico de la red. Necesitamos una herramienta “más sigilosa’’ como las dos que se presentan a continuación. Estás están basadas en Windows y se usan comúnmente para identificar servicios MSSQL de forma rápida y silenciosa.

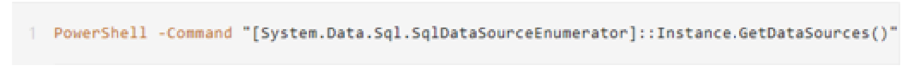

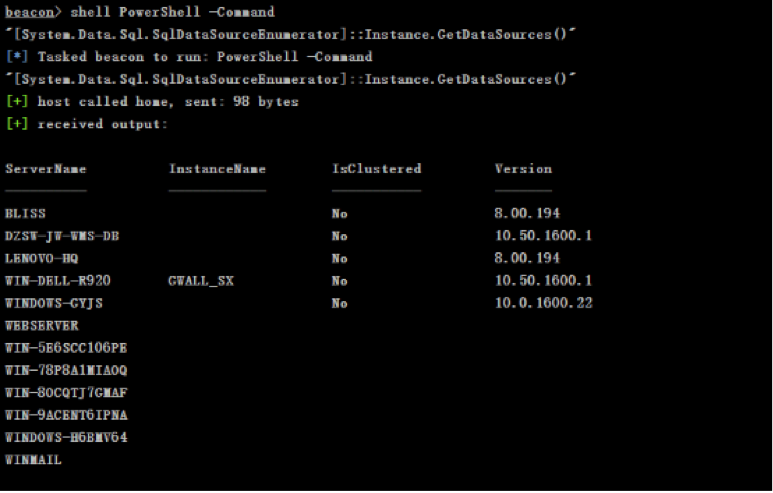

• Detectar una instancia de MSSQL basada en el grupo de trabajo:

El espacio de nombres System.Data.SqlClient proporciona datos de .NET de un programa a SQL Server. En .NET Framework 2.0, la clase SqlDataSourceEnumerator se ha agregado recientemente para proporcionar un mecanismo para enumerar todas las instancias de SQL Server disponibles en la red local.

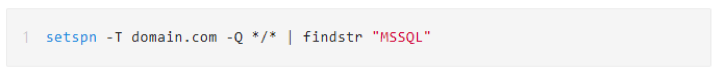

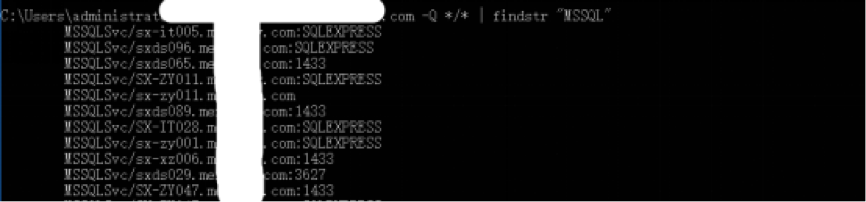

Detectar la instancia de MSSQL en un entorno de dominio de Windows:

Consulta por SPN: SPN es el identificador único de un servicio que se ejecuta en el servidor. Cada servicio que usa Kerberos necesita registrar un SPN para iniciar consultas LDAP en el controlador de dominio. Este servicio es parte del comportamiento normal de tickets de Kerberos. Por lo tanto, la operación de consultar un SPN es difícil de detectar por un sistema de monitoreo. Aquí usamos las herramientas nativas del sistema para realizar consultas:

Los anteriores son los dos métodos utilizados comúnmente para detectar rápidamente los servicios MSSQL basados en herramientas nativas de Windows. A continuación, compartiremos con usted el exploit de MSSQL-enable the target MSSQL xp_cmdshell.