Oracle WebLogic é uma plataforma de gerenciamento Java corporativa usada para gerenciar, implantar e distribuir aplicativos Java em grande escala. É usada tanto para implantação e gerenciamento no local quanto na nuvem. Facilita a comunicação entre serviços distribuídos e ajuda a aliviar as dificuldades de lidar com sistemas distribuídos em grande escala.

Este ano, foi encontrada uma vulnerabilidade, rotulada como CVE-2023-21839, no Oracle WebLogic, que permite a atacantes não autenticados carregar e executar código arbitrário no servidor host. Vamos cobrir alguns dos conceitos principais em uso para tornar essa vulnerabilidade possível, bem como como o RidgeBot detecta e explora a vulnerabilidade.

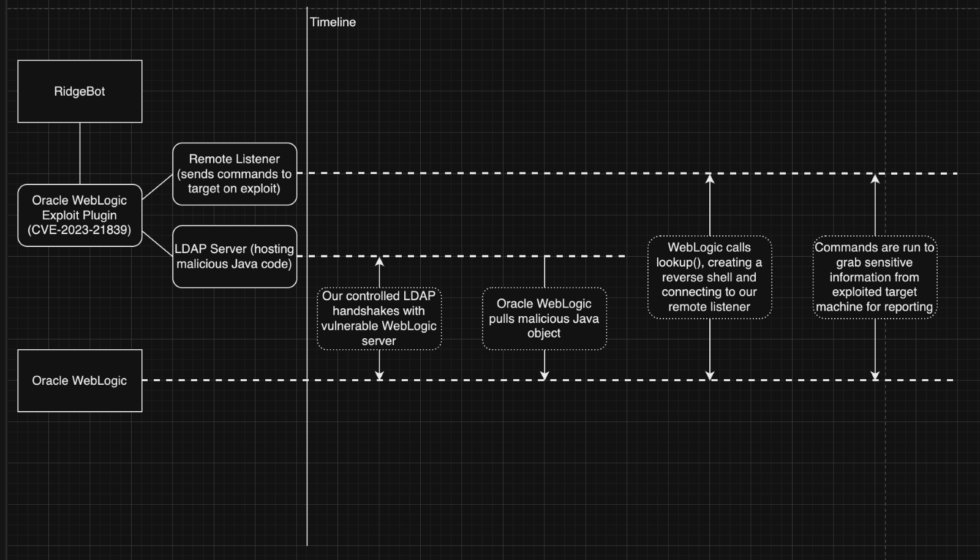

Para explorar essa vulnerabilidade, há alguns serviços que precisamos configurar do nosso lado. Primeiro, vamos iniciar nosso próprio servidor LDAP, que hospedará um arquivo Java malicioso para o servidor WebLogic receber. Servidores LDAP são destinados a hospedar informações de diretório para um serviço. Neste caso, ele conterá um objeto Java que o WebLogic usará para obter informações de diretório, o que fará com que nosso código de exploração seja executado. Também configuraremos nosso próprio listener remoto, que será usado para emitir comandos para a máquina host assim que tivermos acesso ao servidor.

Para que nosso alvo execute o código malicioso, precisamos informá-lo sobre o servidor LDAP e fazer com que ele realize uma busca no diretório. Essa solicitação é feita usando um protocolo especial que o WebLogic usa ao se comunicar com os vários serviços que gerencia. Depois de nos comunicarmos com ele por meio desse protocolo, o WebLogic receberá o código Java malicioso do nosso servidor LDAP, que então será executado.

Figura 1: Cronograma de como o RidgeBot realiza a exploração para obter controle do Oracle WebLogic.

O RidgeBot oferece testes de penetração automáticos avançados para sua organização. As vulnerabilidades existem em todos os lugares, e é fundamental ser incansável na garantia da segurança da rede. Utilizando sua extensa biblioteca de vulnerabilidades – que está constantemente se expandindo – o RidgeBot tem uma vantagem na detecção, varredura e exploração ética de vulnerabilidades perigosas que podem impactar as operações do seu negócio.

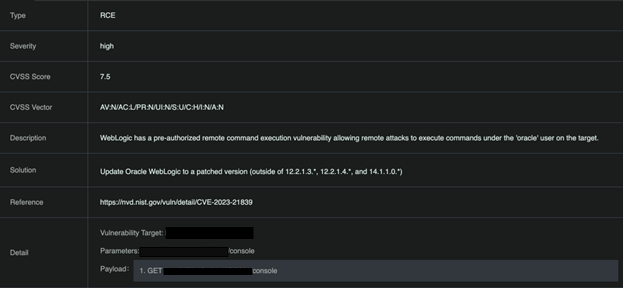

Figura 2: RidgeBot identificou uma instância vulnerável do Oracle WebLogic.

O RidgeBot pode escanear e explorar muitos pontos fracos potenciais na rede de uma organização. Agora está equipado com a capacidade de escanear e explorar essa vulnerabilidade no Oracle WebLogic e pode fornecer registros detalhados de como essa vulnerabilidade é explorada e onde ela se encontra na organização. O RidgeBot escaneará automaticamente as instâncias vulneráveis do WebLogic em execução e configurará seu próprio servidor LDAP e listener de shell remoto para executar com segurança a exploração encontrada no CVE-2023-21839.

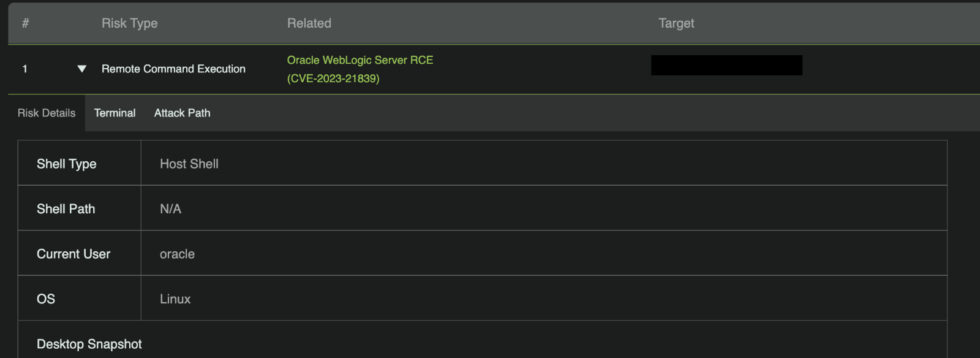

Figura 3: RidgeBot mostra detalhes sobre informações sensíveis obtidas ao explorar o Oracle WebLogic.

O RidgeBot mostra em tempo real o que está fazendo, o que encontrou e os detalhes que foi capaz de coletar sobre seus sistemas vulneráveis. Neste caso, ele fornecerá detalhes sobre o shell remoto que conseguiu abrir na máquina alvo. Isso serve tanto para informar quanto para fornecer provas sobre a exploração e seus potenciais perigos para uma rede alvo.

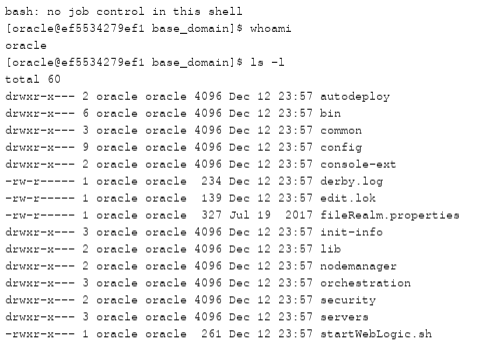

Figura 4: RidgeBot fornece prova de exploração. Aqui está uma captura de tela de alguns comandos de console que o RidgeBot executou na máquina explorada.

Certifique-se de que sua organização está atualizada e segura contra potenciais riscos cibernéticos como esta vulnerabilidade do Oracle WebLogic. Para saber mais sobre o RidgeBot e o que ele pode fazer por você, clique aqui.