No dinâmico mundo da cibersegurança, onde novas vulnerabilidades surgem mais rápido do que nunca, as organizações devem permanecer vigilantes para proteger sua infraestrutura crítica. À medida que os atacantes miram soluções de segurança amplamente utilizadas, como Palo Alto Networks e Fortinet, os riscos nunca foram tão altos. Essas tecnologias, embora essenciais para a defesa contra ameaças, também representam alvos de alto valor para adversários que buscam explorar fraquezas em firewalls, ferramentas de migração e configurações.

Em 2024, vulnerabilidades-chave tanto no PAN-OS da Palo Alto Networks quanto nos firewalls FortiGate da Fortinet destacam a importância de medidas defensivas proativas. Desde bypasses de autenticação e injeções de SQL até vulnerabilidades de negação de serviço, esses problemas mostram como até mesmo sistemas robustos podem se tornar vetores de ataque quando explorados. Abaixo, exploramos algumas das vulnerabilidades mais impactantes descobertas nessas plataformas este ano e suas implicações para organizações que dependem dessas tecnologias críticas.

O Destaque de 2024 no PAN-OS da Palo Alto Networks: Vulnerabilidades Críticas e Lições Aprendidas

O PAN-OS da Palo Alto Networks, a espinha dorsal de muitos firewalls e appliances de segurança, é um pilar da infraestrutura moderna de cibersegurança. Sua ampla adoção o tornou um alvo principal para atacantes que buscam contornar defesas e explorar vulnerabilidades para ganhos maliciosos. Descobertas recentes em 2024 destacam a importância da vigilância, atualizações oportunas e configurações robustas de segurança.

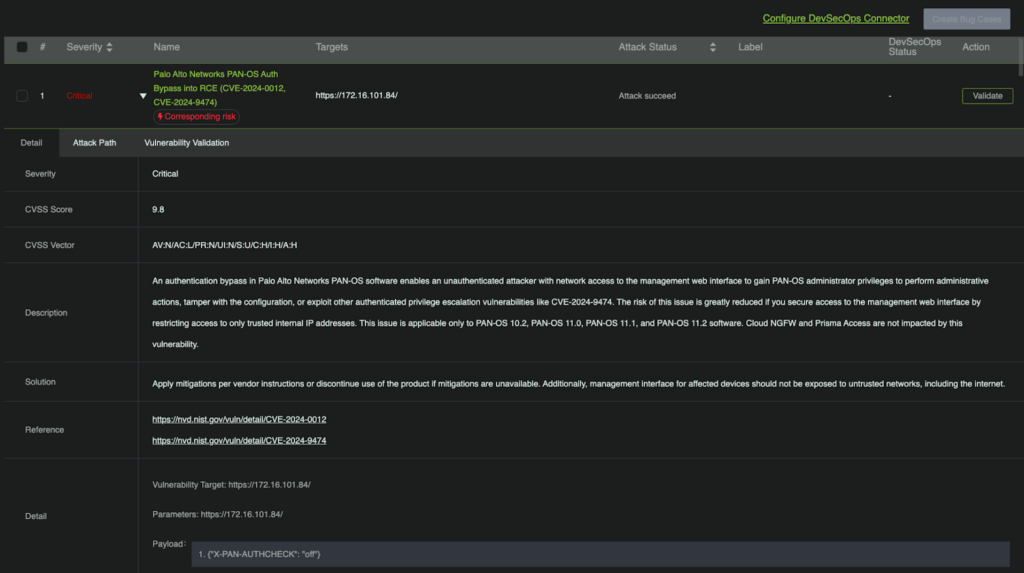

Uma falha particularmente alarmante no PAN-OS envolve o bypass completo da autenticação usando um cabeçalho HTTP enganosamente simples (“X-PAN-AUTHCHECK: off”). Esse exploit trivial abre as portas para privilégios administrativos, permitindo que atacantes alterem configurações ou executem códigos não autorizados. Comprometer um firewall nesse nível entrega as chaves do reino, expondo toda a rede. Implementar whitelists de IP rigorosas na interface administrativa é uma defesa de primeira linha, reduzindo o risco de tais violações.

As vulnerabilidades não se limitam ao PAN-OS; ferramentas auxiliares, como a ferramenta de migração de firewall Expedition, podem inadvertidamente deixar endpoints sensíveis expostos após a configuração. Atacantes que exploram esses endpoints podem obter controle administrativo, coletar credenciais e manipular configurações críticas. Além disso, a possibilidade de injeção de SQL no Expedition permite que atacantes modifiquem bancos de dados, extraiam dados sensíveis ou executem comandos arbitrários no servidor subjacente. Essas ameaças destacam como até mesmo ferramentas úteis podem se tornar passivos se não forem implantadas e mantidas de forma segura.

As vulnerabilidades descobertas no PAN-OS durante 2024, incluindo ataques de negação de serviço via consultas DNS e acesso root por meio de falhas no GlobalProtect, são apenas parte do cenário. Numerosas outras falhas críticas, muitas das quais foram consideradas significativas o suficiente pelo governo dos EUA para serem adicionadas à lista KEV da CISA, destacam fraquezas em várias áreas do sistema. Esses exploits demonstram como atacantes podem facilmente desativar firewalls, comprometer sistemas e transformar dispositivos confiáveis em ameaças. Para enfrentar esses riscos, as organizações devem priorizar atualizações oportunas, impor controles de acesso rigorosos e proteger interfaces administrativas contra acessos não autorizados. Esses desafios servem como um lembrete de que medidas de segurança proativas e abrangentes são essenciais, já que até mesmo pequenos descuidos podem se transformar em violações graves, interrupções operacionais e perda de dados.

Fortinet Sob Ataque: Uso Generalizado e CVEs de Alto Perfil

Os desafios da Palo Alto Networks em 2024 são substanciais, mas eles não estão sozinhos. A Fortinet—especificamente sua linha de firewalls FortiGate—enfrenta ameaças semelhantes devido à sua ampla implantação, tornando-a um alvo atraente para cibercriminosos. A lista de Vulnerabilidades Conhecidas Exploradas (KEV) destaca 15 CVEs relacionados à Fortinet, com 11 deles permitindo que atacantes remotos não autorizados comprometam diretamente um sistema.

Em 2024, três vulnerabilidades de Execução Remota de Código (RCE) foram adicionadas à lista KEV. Essas vulnerabilidades são particularmente perigosas porque permitem que atacantes executem códigos maliciosos, potencialmente levando ao controle total do dispositivo, violações de rede, roubo de dados e interrupções de serviço. Vulnerabilidades RCE em dispositivos Fortinet são especialmente críticas, pois esses dispositivos geralmente servem como a primeira linha de defesa da rede, tornando-os alvos principais para ciberataques.

Além das vulnerabilidades RCE, a Fortinet enfrenta riscos significativos de vazamento de credenciais e dados. Essas exposições podem revelar informações sensíveis, como credenciais de login, configurações de rede e dados privados, permitindo que atacantes contornem medidas de segurança, escalem privilégios e comprometam a rede. Credenciais vazadas podem facilitar a tomada de dispositivos, o acesso não autorizado a dados e ataques laterais dentro da rede.

Outras vulnerabilidades notáveis incluem Negação de Serviço (DoS), Bypass de Autenticação e Tomada de Conta de Contas. Embora o número desses CVEs possa não ser grande, eles são igualmente perigosos, muitas vezes levando à contornação de proteções de segurança e à exposição de sistemas internos.

Em uma palavra, a Fortinet enfrenta desafios críticos devido a vulnerabilidades RCE, vazamento de credenciais e outras que podem levar ao comprometimento do sistema e violações de rede. Essas vulnerabilidades, especialmente em firewalls FortiGate amplamente implantados, tornam a Fortinet um alvo principal para ciberataques.

CVEs Conhecidos Explorados da Fortinet

- 15 CVEs na lista KEV

- 11 podem ser explorados sem privilégios ou acesso à rede local

—permitindo que atacantes obtenham controle parcial ou total do sistema e potencialmente transformem produtos Fortinet contra as próprias redes que deveriam proteger.

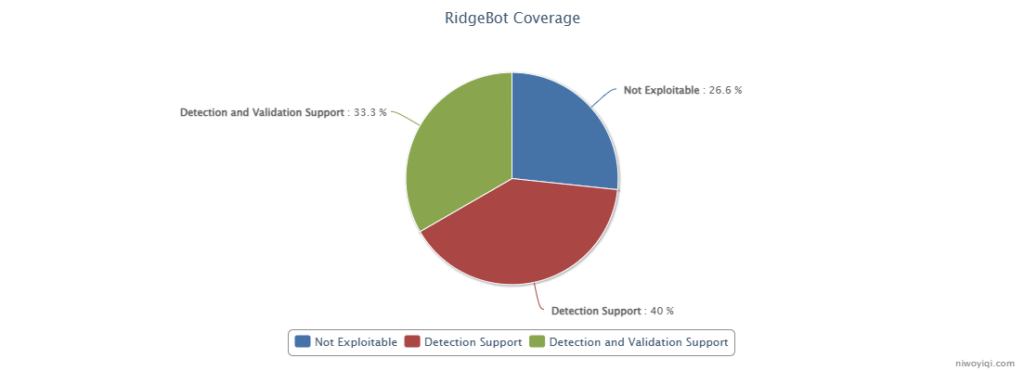

Cobertura do RidgeBot para Fortinet

- Plugins de Detecção para Todos os 11 CVEs Não Autenticados: O RidgeBot pode detectar e relatar essas vulnerabilidades, garantindo que você as corrija antes dos atacantes.

- Plugins de Validação para 5 CVEs: Ao demonstrar o impacto real da exploração bem-sucedida, esses plugins ajudam a priorizar os esforços de correção.

Além dos CVEs da Lista KEV

Além dos CVEs listados na KEV, o RidgeBot também suporta quatro vulnerabilidades adicionais da Fortinet—três de alta gravidade e uma média—que, embora ainda não tenham sido relatadas como exploradas na natureza, possuem Proof of Concepts (POCs) publicamente disponíveis. Atacantes poderiam potencialmente explorar essas fraquezas, tornando a cobertura do RidgeBot crucial para uma defesa verdadeiramente abrangente.

RidgeBot: Proteção em Tempo Real para Palo Alto Networks e Fortinet

Se você depende de soluções da Palo Alto Networks, da Fortinet ou de ambas, o RidgeBot protege continuamente seus sistemas, fornecendo atualizações de plugins em tempo real para enfrentar ameaças emergentes. Ao simular ataques do mundo real, o RidgeBot detecta vulnerabilidades e fornece orientações acionáveis para correção. Desde bypasses de autenticação até injeções de SQL e más configurações críticas, o RidgeBot foi projetado para escalar com infraestruturas de todos os tamanhos, reduzindo sua superfície de ataque e garantindo ampla cobertura com sua biblioteca de plugins em evolução.

Com o teste automatizado e alimentado por IA do RidgeBot da Ridge Security, os clientes podem encontrar rapidamente todos os riscos potenciais em toda a sua rede. Uma vez que as vulnerabilidades são descobertas, o RidgeBot fornece relatórios detalhados, incluindo o tipo, a gravidade, a descrição e outros detalhes pertinentes. Com essas informações, será fácil entender quais são as vulnerabilidades, seu impacto e como corrigi-las.

Na Era da Informação, as ameaças cibernéticas estão por toda parte. A Ridge Security monitora continuamente as vulnerabilidades emergentes para proteger nossos clientes. Com nosso banco de dados de inteligência de ameaças em constante crescimento, o RidgeBot oferece uma defesa incomparável.