OpenSSH é a principal ferramenta de conectividade para login remoto com o protocolo SSH. Ele fornece um grande conjunto de capacidades de tunelamento seguro, vários métodos de autenticação e opções de configuração sofisticadas. É a implementação SSH padrão na maioria das distribuições UNIX e Linux e também está disponível para outras plataformas, como Windows. Portanto, é extremamente popular e amplamente utilizado em vários domínios, incluindo administração de sistemas, gerenciamento de redes e comunicações seguras.

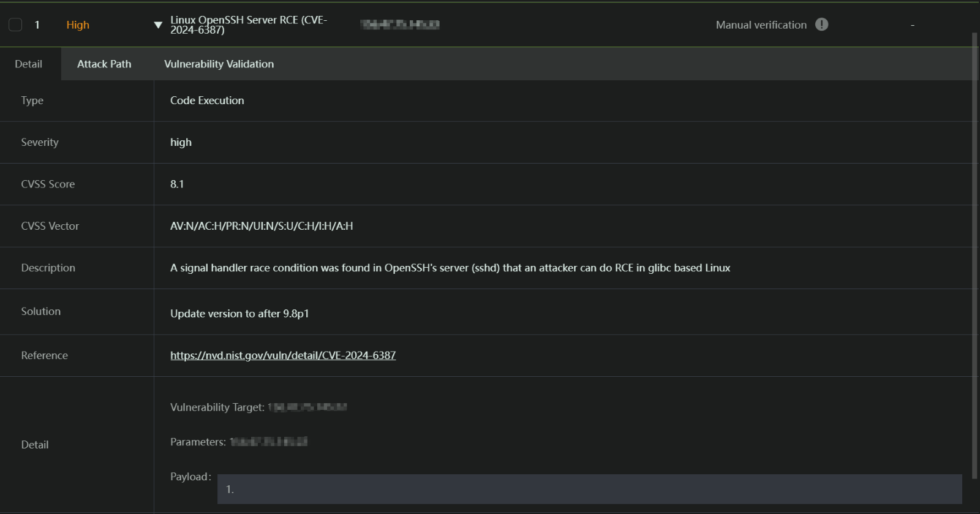

Em 1º de julho de 2024, o NIST publicou a CVE-2024-6387, uma vulnerabilidade suscetível a uma condição de corrida do manipulador de sinais que permite que invasores executem código remoto com privilégios de root em sistemas Linux baseados em glibc. Esta vulnerabilidade é uma versão reintroduzida de uma vulnerabilidade antiga, CVE-2006-5051. Alterações recentes no código removeram acidentalmente a correção anterior, fazendo com que esta vulnerabilidade ressurgisse. Devido ao uso generalizado do Servidor OpenSSH, o NIST atribuiu a ele uma pontuação CVSS de 8.1. Embora scripts de exploração estejam disponíveis na internet, ainda não há relatos de exploração em ambiente real. Qualquer versão não corrigida entre 8.5p1 e 9.8p1 está em risco.

A equipe de engenharia dedicada da Ridge Security tomou medidas imediatas em resposta a essa nova vulnerabilidade. No momento da redação deste blog, estamos orgulhosos em anunciar que um plugin para detectar este CVE já foi incluído no novo lançamento. Com o RidgeBot e sua biblioteca de plugins mais recente, versão 4.57, os clientes podem inspecionar fácil e rapidamente se toda a sua infraestrutura de TI foi impactada por essa vulnerabilidade.

Durante nossa pesquisa, descobrimos que, embora a exploração dessa vulnerabilidade seja muito disruptiva, é muito difícil de desencadear. Como essa vulnerabilidade envolve uma condição de corrida do manipulador de sinais, a exploração leva muito tempo e gera muito tráfego. Em média, são necessárias cerca de 10.000 tentativas para acionar com sucesso a condição de corrida. Com 100 conexões (MaxStartups) permitidas a cada 120 segundos (LoginGraceTime), normalmente leva cerca de 3-4 horas para ter sucesso. Considerando a necessidade de contornar o ASLR (Randomização do Layout do Espaço de Endereços), uma exploração completa para obter acesso root remoto pode levar cerca de 6-8 horas. Exortamos os clientes a corrigir isso o mais rápido possível antes que uma exploração possa ser executada com sucesso.

Com o teste automatizado com IA do RidgeBot, os clientes podem encontrar rapidamente todos os riscos potenciais em toda a sua rede. Uma vez que as vulnerabilidades são descobertas, o RidgeBot fornece relatórios detalhados, incluindo o tipo, gravidade, descrição e outros detalhes pertinentes. Com essas informações, será fácil entender quais são as vulnerabilidades, seu impacto e como corrigi-las. Dada sua natureza disruptiva, o RidgeBot optou por não desenvolver um plugin de exploração para essa vulnerabilidade.

Figura 1: Relatório de Vulnerabilidade para CVE-2024-6387

Na Era da Informação, as ameaças cibernéticas estão em toda parte. A Ridge Security monitora continuamente novas vulnerabilidades para proteger nossos clientes. Com nosso banco de dados de inteligência de ameaças em constante crescimento, o RidgeBot fornece uma defesa incomparável contra ameaças cibernéticas em evolução, proporcionando tranquilidade e proteção robusta em um cenário de ameaças em constante mudança. Por favor, entre em contato conosco para solicitar um teste gratuito.