RidgeBotの概要®

脆弱性の誤検知を事実上排除します

RidgeBot®について学ぶ4つの方法

役立つリソース

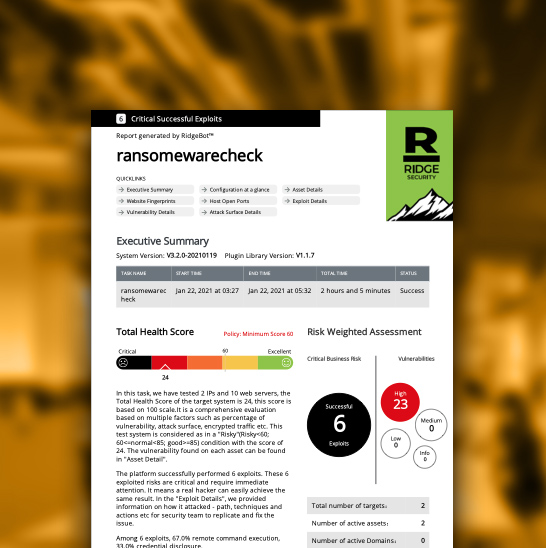

RidgeBot® Pentest Report

RidgeBot ACEレポート

オンラインデモを視聴

RidgeBotデータシート

エンタープライズ環境向けに構築され、あらゆる規模のビジネスに対応

RidgeBot®を差別化する6つの特徴

スマートフィンガープリントとスマートウェブクロール

RidgeBot®は、指定されたITインフラストラクチャを自動的にクロールまたはスキャンし、さまざまな種類の資産とそれらの資産の攻撃対象領域を特定して記録します。

- 5600以上のOSフィンガープリント/11000以上のサービスフィンガープリント

- サポートされる資産タイプ:IP、ドメイン、ホスト、OS、アプリ、ウェブサイト、プラグイン、ネットワークおよびIoTデバイス

この段階に含まれる技術は、以下に限定されませんが、次の通りです:

- クロール、URLブルートフォース、ドメイン名解決、サブドメインブルートフォース、関連ドメイン抽出、隣接サイト検査、ウェブフィンガープリント、ホストフィンガープリント、システムフィンガープリント、アクティブホスト検査、メール抽出、ログインエントリー検出

主要なすべてのWebフレームワークに対応

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

RidgeBrainエキスパートモデルと脆弱性探索

アセットプロファイリングの結果を活用して、RidgeBot®は資産と攻撃対象領域を脆弱性データベースと照合し、悪用可能なすべての潜在的な脆弱性を発見します。

- ウェブアプリケーション

- ホスト/データベースサーバー

- 弱い認証情報 (ウィーククレデンシャル)

- サードパーティフレームワークの脆弱性

脆弱性の探索プロセスで使用される技術は次の通りです:

- 弱点の発見: 攻撃対象領域の可能性のある弱点を特定し、エキスパートモデルやRidgeBot®のブレインなどのインテリジェントな意思決定システムに基づいて脆弱性を検出します。

- 脆弱性スキャン: 自動ツールによって生成されたパケットや攻撃コンポーネント、ベクトルエンジンなどが提供するペイロードを使用してターゲットシステムにアクセスし、テストを実施します。返された結果を確認して、悪用可能な脆弱性が存在するかどうかを判断します。

自動エクスプロイト

RidgeBot®には豊富な知識ベースがあり、顧客はテストの目的やターゲットに基づいてエクスプロイトを選択するか、フルスキャンを選択してRidgeBot®に自動エクスプロイトを実行させることができます。

- 2B+ 脅威インテリジェンス

- 150,000以上のエクスプロイトデータベース

- 6000以上の組み込みPOCエクスプロイト

脆弱性エクスプロイトプロセスで使用される技術は次の通りです:

- 内部攻撃: 顧客の許可を得てエンタープライズネットワーク内部から攻撃を開始し、ローカルネットワークおよびシステムで発見された脆弱性の悪用に焦点を当てます。

- 外部攻撃: エンタープライズネットワークの外部から、組織のウェブサイト、ファイル共有、パブリッククラウド/CDNにホストされているサービスなど、公開されている資産に対して攻撃を開始します。

- 横展開(ラテラルムーブメント):ターゲットホストへの権限を取得した後、そのホストをピボットとして使用し、さらなる脆弱性を悪用してシステムの他の部分にアクセスします。

リアルタイム攻撃アクションの可視化

自動トポロジー描画

- 資産と攻撃対象領域の関係を表示

- 脆弱性とリスクをマッピング

完全な攻撃経路の可視化

- 攻撃の発信元を追跡し、攻撃の詳細を表示

ダッシュボードにリアルタイムのアクションを表示

- 発見

- スキャン

- エクスプロイト (悪用)

リスクベースの評価

ヘルススコア: リスク評価に基づいて脆弱性をランク付けし、修正

- 最も有害な脆弱性の詳細かつ具体的なランキング

- キルチェーンを可視化

- 重み付け評価に基づく包括的なヘルススコア

キルチェーンの可視化: リスクは「キルチェーンが完了したエクスプロイト」として定義されます。

- 各脆弱性に対して行われたエクスプロイト試行のうち、キルチェーン全体を完了したもののみが最終レポートに記録されます。

- 最終レポートに示される4種類のリスク

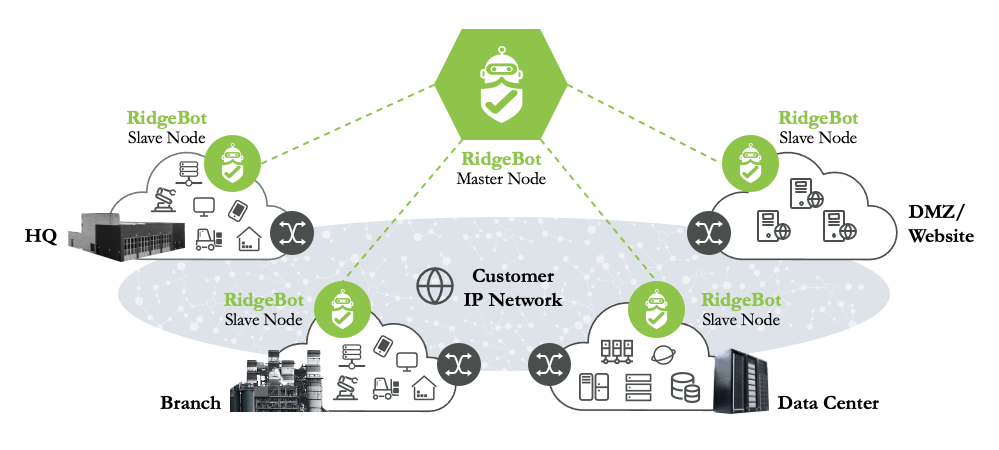

大規模インフラ向けの分散アーキテクチャ

推奨: 500のターゲットシステム(またはサブネット)ごとに1つのRidgeBot®スレーブノードを配置

- スマートフィンガープリントとスマートウェブクロール

- RidgeBrainエキスパートモデルと脆弱性探索

- 自動エクスプロイト

- リアルタイム攻撃アクションの可視化

- リスクベースの評価

- 大規模インフラ向けの分散アーキテクチャ

RidgeBot®は、指定されたITインフラストラクチャを自動的にクロールまたはスキャンし、さまざまな種類の資産とそれらの資産の攻撃対象領域を特定して記録します。

- 5600以上のOSフィンガープリント/11000以上のサービスフィンガープリント

- サポートされる資産タイプ:IP、ドメイン、ホスト、OS、アプリ、ウェブサイト、プラグイン、ネットワークおよびIoTデバイス

この段階に含まれる技術は、以下に限定されませんが、次の通りです:

- クロール、URLブルートフォース、ドメイン名解決、サブドメインブルートフォース、関連ドメイン抽出、隣接サイト検査、ウェブフィンガープリント、ホストフィンガープリント、システムフィンガープリント、アクティブホスト検査、メール抽出、ログインエントリー検出

主要なすべてのWebフレームワークに対応

- WordPress

- PHP/SQL

- VUE/React

- JavaScript

アセットプロファイリングの結果を活用して、RidgeBot®は資産と攻撃対象領域を脆弱性データベースと照合し、悪用可能なすべての潜在的な脆弱性を発見します。

- ウェブアプリケーション

- ホスト/データベースサーバー

- 弱い認証情報 (ウィーククレデンシャル)

- サードパーティフレームワークの脆弱性

脆弱性の探索プロセスで使用される技術は次の通りです:

- 弱点の発見: 攻撃対象領域の可能性のある弱点を特定し、エキスパートモデルやRidgeBot®のブレインなどのインテリジェントな意思決定システムに基づいて脆弱性を検出します。

- 脆弱性スキャン: 自動ツールによって生成されたパケットや攻撃コンポーネント、ベクトルエンジンなどが提供するペイロードを使用してターゲットシステムにアクセスし、テストを実施します。返された結果を確認して、悪用可能な脆弱性が存在するかどうかを判断します。

RidgeBot®には豊富な知識ベースがあり、顧客はテストの目的やターゲットに基づいてエクスプロイトを選択するか、フルスキャンを選択してRidgeBot®に自動エクスプロイトを実行させることができます。

- 2B+ 脅威インテリジェンス

- 150,000以上のエクスプロイトデータベース

- 6000以上の組み込みPOCエクスプロイト

脆弱性エクスプロイトプロセスで使用される技術は次の通りです:

- 内部攻撃: 顧客の許可を得てエンタープライズネットワーク内部から攻撃を開始し、ローカルネットワークおよびシステムで発見された脆弱性の悪用に焦点を当てます。

- 外部攻撃: エンタープライズネットワークの外部から、組織のウェブサイト、ファイル共有、パブリッククラウド/CDNにホストされているサービスなど、公開されている資産に対して攻撃を開始します。

- 横展開(ラテラルムーブメント):ターゲットホストへの権限を取得した後、そのホストをピボットとして使用し、さらなる脆弱性を悪用してシステムの他の部分にアクセスします。

自動トポロジー描画

- 資産と攻撃対象領域の関係を表示

- 脆弱性とリスクをマッピング

完全な攻撃経路の可視化

- 攻撃の発信元を追跡し、攻撃の詳細を表示

ダッシュボードにリアルタイムのアクションを表示

- 発見

- スキャン

- エクスプロイト (悪用)

ヘルススコア: リスク評価に基づいて脆弱性をランク付けし、修正

- 最も有害な脆弱性の詳細かつ具体的なランキング

- キルチェーンを可視化

- 重み付け評価に基づく包括的なヘルススコア

キルチェーンの可視化: リスクは「キルチェーンが完了したエクスプロイト」として定義されます。

- 各脆弱性に対して行われたエクスプロイト試行のうち、キルチェーン全体を完了したもののみが最終レポートに記録されます。

- 最終レポートに示される4種類のリスク

推奨: 500のターゲットシステム(またはサブネット)ごとに1つのRidgeBot®スレーブノードを配置

保護までの時間を短縮

RidgeBot®の事前定義されたテストシナリオテンプレート

フルペネトレーション

このテストでは、ハッカーが使用するさまざまなネットワーク攻撃技術を利用します。脅威インテリジェンスとエクスプロイト知識ベースに基づき、資産のプロファイリング、脆弱性の探索、およびターゲット資産への攻撃を行います。攻撃対象: 社内ネットワーク、外部ネットワーク、またはプライベートネットワーク上の任意の資産など。

ランサムウェア

このテストには、ランサムウェア攻撃でよく使用される数十種類の技術がパッケージされています。顧客が自分の環境がランサムウェア攻撃に対して脆弱かどうかを迅速に検証するのに役立ちます。さらに、テストによって提案された対策プランを使用して、ランサムウェア攻撃から身を守ることができます。

ウェブサイトペネトレーション

このテストでは、ターゲットのウェブサイト、ウェブアプリケーション、および関連するすべての攻撃対象領域に対してサイバー攻撃を仕掛け、ターゲットのウェブサイトを制御することを目指します。攻撃対象には、自社開発のウェブサイトやCMSベースのウェブサイトが含まれます。

内部ホストペネトレーション

このテストでは、企業ネットワーク内部から攻撃を仕掛け、セキュリティシステムが内部の脅威に対してどのように対応するかを検証します。特権昇格、横展開、ドメインペネトレーションなどの高度な技術を使用します。攻撃対象には、ネットワーク経由でアクセス可能なすべての内部ホストが含まれます。

弱い認証情報のエクスプロイト

このテストは、弱い認証情報や不正アクセスの脆弱性を通じて収集された機密情報に基づき、直接的または反復的な攻撃を仕掛けます。攻撃対象には、Redis、Elasticsearch、ActiveMQ、データベース、ウェブログイン、およびその他のアプリケーションが含まれます。

サードパーティフレームワーク

特定のサードパーティフレームワークにおいて、検出された既知の1日またはn日脆弱性に基づいて、特権昇格および反復的な攻撃を仕掛けます。攻撃対象には、Struts2、Spring、Fastjson、ThinkPHP、およびその他のフレームワークが含まれます。

資産プロファイリング

このテストでは、ドメイン名/サブドメイン名、周辺機器、暗号鍵、API、フレームワーク、オープンポートなどに基づいて資産のプロファイリングを行い、すべての攻撃対象領域を掘り出します。

特定のシナリオでデモをリクエストする

RidgeBotのビジネスリスクベースのセキュリティレポートのサンプルを表示する。

登録

録画された RidgeBot® デモを表示するには、フォームに記入してください。